针对ASN进行封禁的需求

ᴊɪᴍᴍʏ ᴋᴍɪ

更新于 3 个月前

能否对ASN进行封禁,这样对于网站后台等业务可以直接对一些IDC以及海外的ASN封禁,而防火墙每周对ASN对应的IP段进行更新即可。

14

5

雷池社区版 7.2.3 更新公告

雷池 - 小小

更新于 3 个月前

0

12

雷池 WAF 8.3.0 版本更新公告

雷池 - 小小

更新于 6 个月前

0

8

雷池 WAF 9.2.7 版本更新公告

雷池-洋仔

更新于 2 个月前

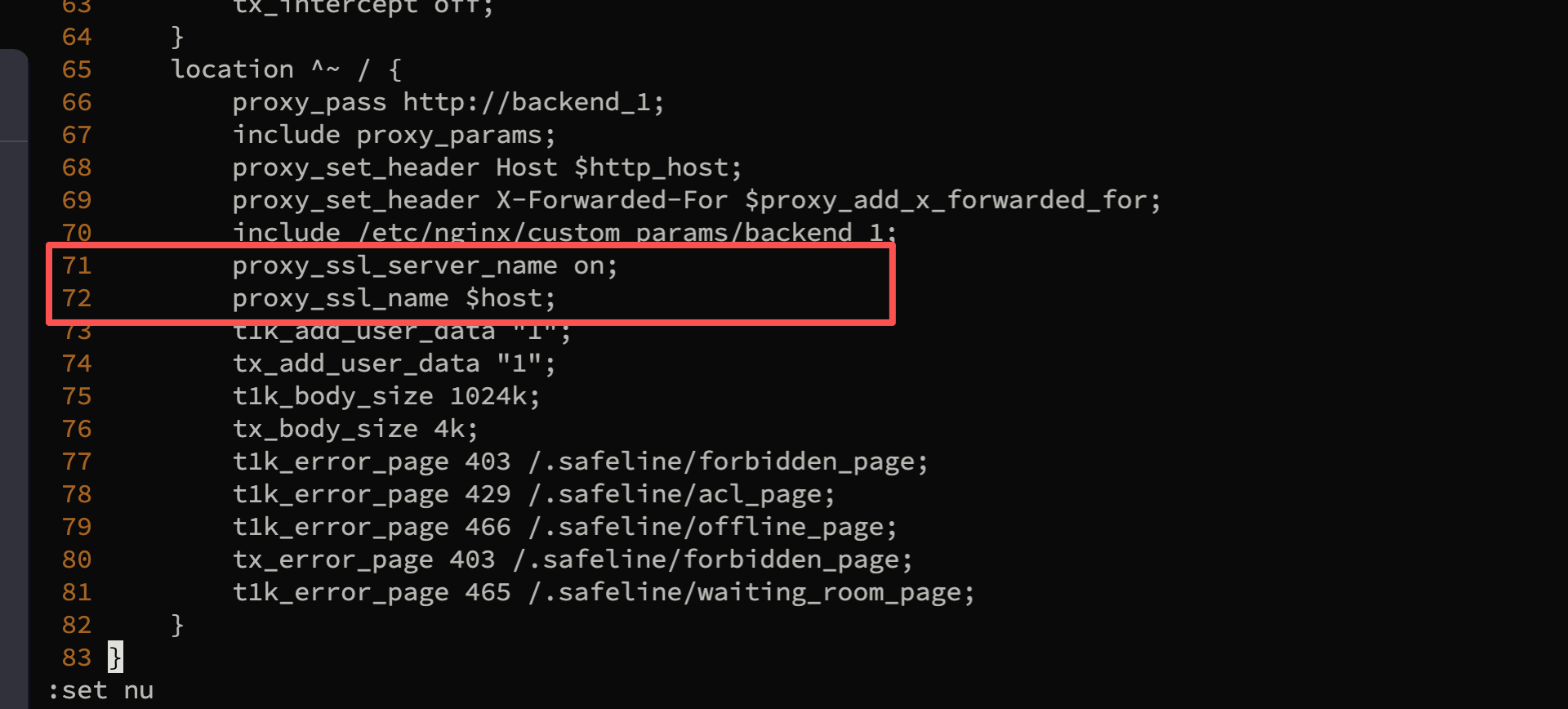

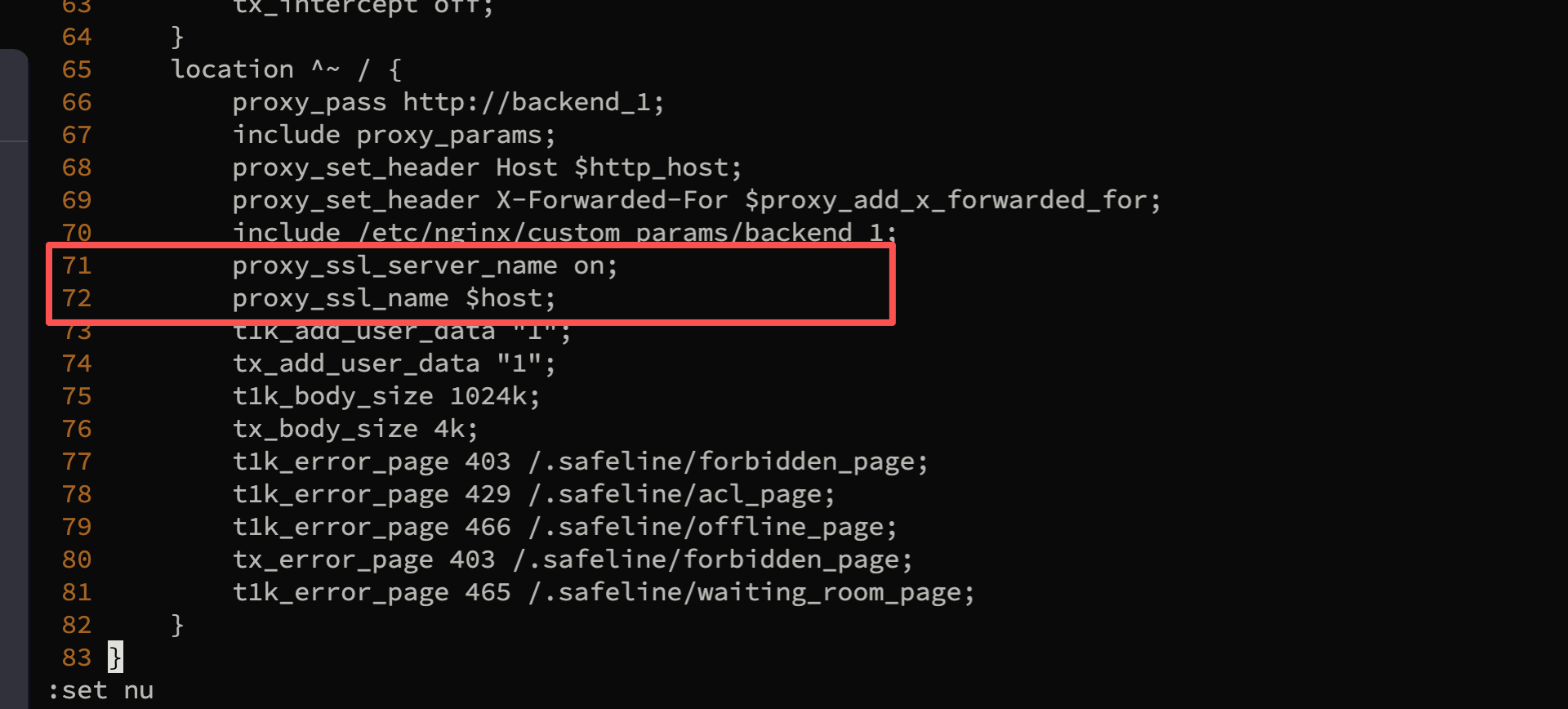

参考文档 更新雷池

/data/safeline/resources/nginx/custom_params/backend_idproxy_ssl_server_name on;proxy_ssl_name $host;

/data/safeline/resources/nginx/custom_params/backend_id

2

6

雷池 WAF 9.1.0 版本更新公告

雷池 - 小小

更新于 2 个月前

2

3

雷池 WAF 8.6.0 版本更新公告

雷池 - 小小

更新于 10 个月前

参考文档 更新雷池

1

3

针对ASN进行封禁的需求

ᴊɪᴍᴍʏ ᴋᴍɪ

更新于 3 个月前

能否对ASN进行封禁,这样对于网站后台等业务可以直接对一些IDC以及海外的ASN封禁,而防火墙每周对ASN对应的IP段进行更新即可。

14

5

雷池社区版 7.2.3 更新公告

雷池 - 小小

更新于 3 个月前

0

12

雷池 WAF 8.3.0 版本更新公告

雷池 - 小小

更新于 6 个月前

0

8

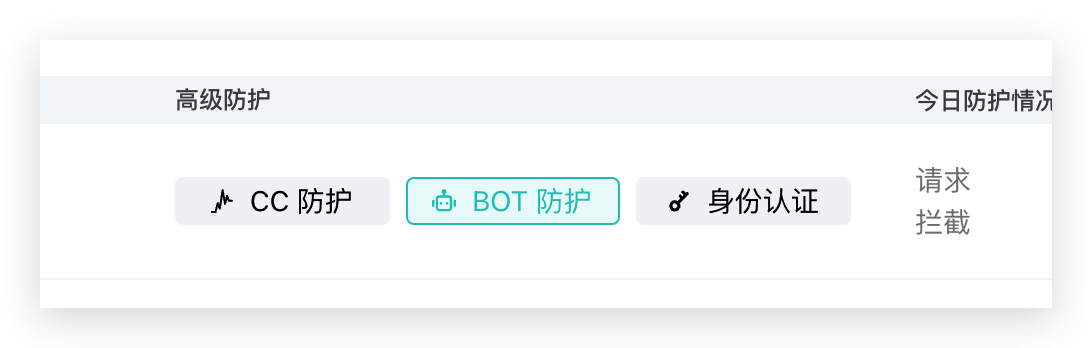

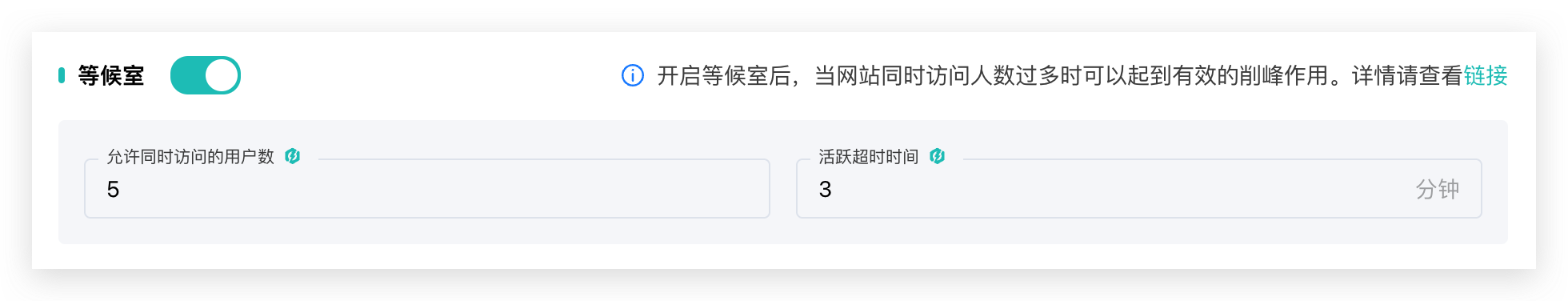

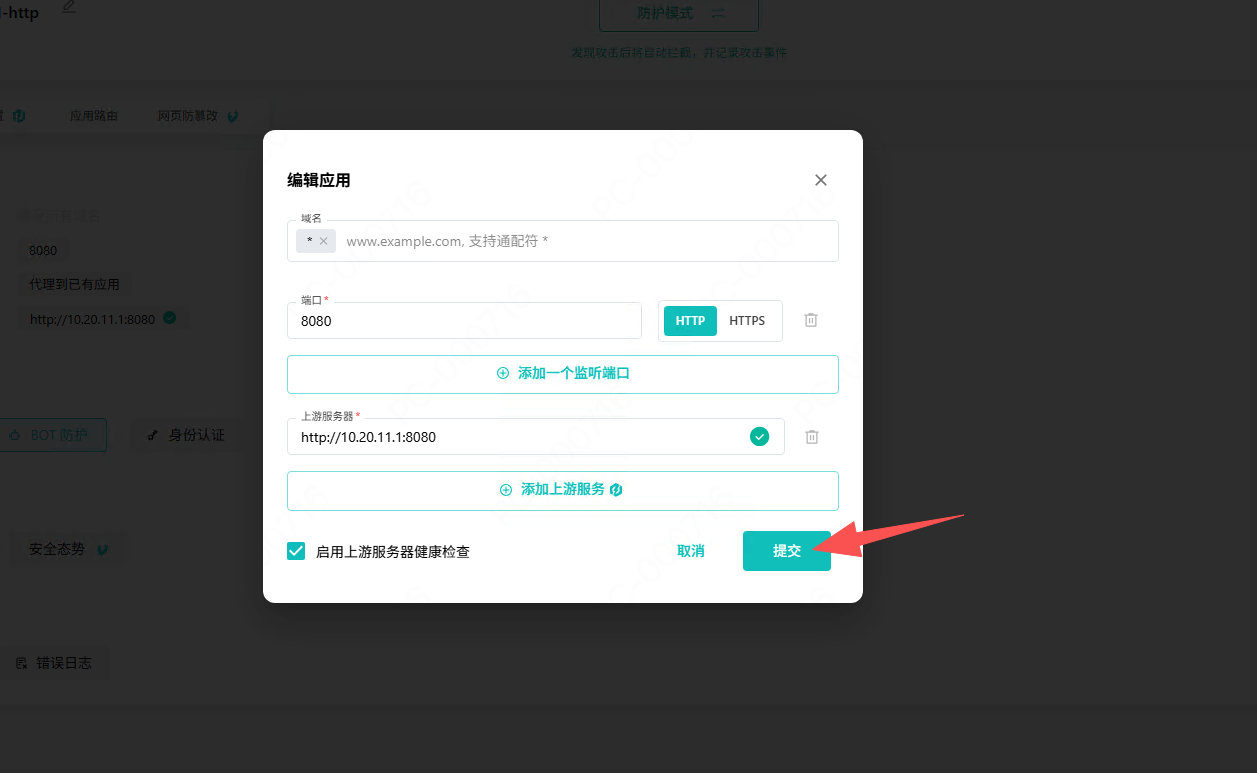

雷池 WAF 9.2.7 版本更新公告

雷池-洋仔

更新于 2 个月前

参考文档 更新雷池

/data/safeline/resources/nginx/custom_params/backend_idproxy_ssl_server_name on;proxy_ssl_name $host;

/data/safeline/resources/nginx/custom_params/backend_id

2

6

雷池 WAF 9.1.0 版本更新公告

雷池 - 小小

更新于 2 个月前

2

3

雷池 WAF 8.6.0 版本更新公告

雷池 - 小小

更新于 10 个月前

参考文档 更新雷池

1

3