大家好,我是ABC_123,公众号正式更名为”希潭实验室”,敬请关注。前几周写了一篇《第56篇:美国安全局NSA入侵西北工业大学流程图梳理和分析(上篇)》文章,得到了广泛关注,成为本人公众号首篇访问量破2万的文章。今天ABC_123重新参考官网的报告,一字一句对该篇文章进行了校勘,补充部分细节,流程图增加了邮件钓鱼过程,更正了部分图标,然后重新发布此文章,给广大的网络安全从业人员提供一个参考,更好地为祖国的网络安全事业做出贡献。

建议大家把公众号“希潭实验室”设为星标,否则可能就看不到啦!因为公众号现在只对常读和星标的公众号才能展示大图推送。操作方法:点击右上角的【...】,然后点击【设为星标】即可。

在2022年爆出了中国的西北工业大学长期遭受美国国家安全局NSA的网络攻击,长期控制西工大内网获取了很多敏感数据及技术资料。本期ABC_123就仔细分析一下此次APT攻击事件,研究一下美国NSA组织的入侵思路以及如何对APT攻击进行阻止和防范,这也是“未知攻,焉知防”的道理。

在正式文章开始之前,ABC_123首先指出一点,美国NSA是直接使用远程溢出漏洞获取了网络边界设备权限,所以部署在边界设备后面的安全设备很难防护,也许在内网横向及后渗透中可以发挥作用。

ABC_123对于此次事件的分析主要参考了以下资料:

声明:关于此次APT攻击事件,ABC_123的资料全来自于网络,手头没有任何的内部资料,根据自己的经验对大量的零碎的报道进行归纳整理,所以如果文章有错误或不合理之处,还希望批评指正,我后续会进行更正,这对我自己也是一个提高。

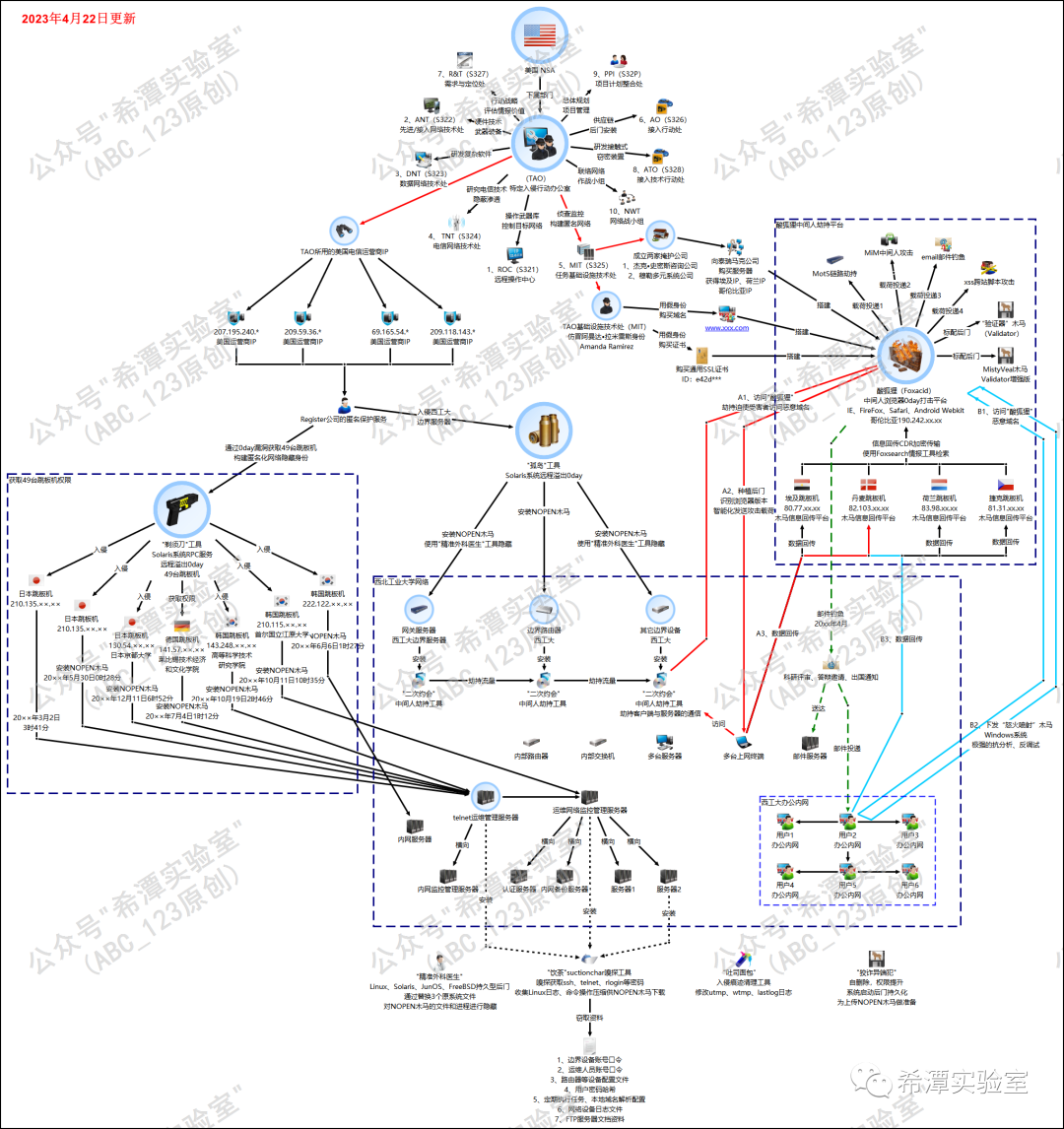

首先放出一张ABC_123重新绘制的此次APT攻击事件的流程图,补充了20xx年4月的邮件钓鱼案例,更正了部分文字描述,更正了部分图标。这是通过阅读大量的关于此次APT攻击事件的报道及国外关于NSA的英文报道梳理出来的,直观地反映了美国NSA入侵西北工业大学的全过程,绘制这个图对我来说是一个很大的挑战,接下来依据此流程图,详细讲解整个入侵流程。

TAO国内翻译为“特定入侵行动办公室”,属于美国国家安全局NSA旗下,成立于1998年,是目前美国政府专门从事对他国实施大规模网络攻击窃密活动的战术实施单位。

美国国家安全局(NSA)针对西北工业大学的攻击行动代号为“阻击XXXX”(shotXXXX)。该行动由TAO负责人直接指挥,由MIT负责构建侦察环境、租用攻击资源;由R&T负责确定攻击行动战略和情报评估;由ANT、DNT、TNT负责提供技术支撑;由ROC负责组织开展攻击侦察行动。

美国NSA在攻击前的准备阶段做了大量工作,称之为匿名化攻击基础设施的建设,为隐藏自己身份方面做足了功课。

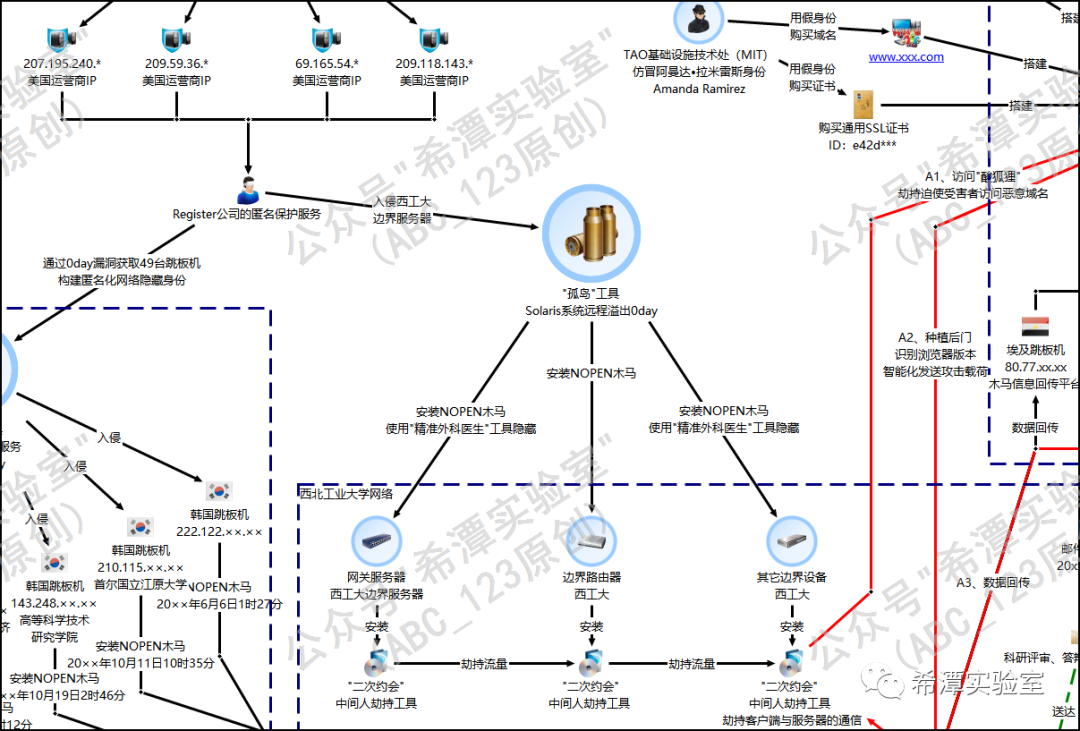

NSA通过秘密成立的两家掩护公司向美国泰瑞马克公司购买了埃及、荷兰和哥伦比亚等地的IP地址,并租用一批服务器。这两家公司分别为杰克•史密斯咨询公司、穆勒多元系统公司。NSA的TAO机构的基础设施技术处(MIT)工作人员使用“阿曼达•拉米雷斯”的名字匿名购买域名和一份通用的SSL证书。

随后,美国TAO机构使用上述购买的IP、域名和证书部署了中间人攻击平台“酸狐狸”(Foxacid),经过后期溯源分析,该平台部署在哥伦比亚服务器IP上。

“酸狐狸”攻击平台,是2013年斯诺登泄露的资料中提到的,可结合“二次约会”中间人攻击武器使用,或者在电信运营商主干道上结合“量子注入攻击”使用,可智能化配置漏洞载荷针对IE、FireFox、Safari、Android Webkit等多平台上的主流浏览器开展远程溢出0day漏洞攻击,获取目标系统的控制权。美国的“酸狐狸”平台有遍布全球的基础设施,可以实施攻击包括Mots链路劫持、MiM中间人攻击、Email邮件钓鱼攻击、Xss跨站脚本攻击等,其内置了大量的主流浏览器级别的0day漏洞。

TAO利用其掌握的针对SunOS操作系统的两个“0day漏洞”利用工具(“剃须刀”攻击工具和“孤岛”攻击工具),选择了中国周边国家的教育机构、商业公司等网络应用流量较多的服务器为攻击目标,攻击成功后安装NOPEN木马程序,控制了大量跳板机。这些跳板机主要分布在日本、韩国、瑞典、波兰、乌克兰等17个国家,其中70%位于中国周边国家,如日本、韩国等。

随后NSA的TAO机构使用这些跳板机进行指令中转,将上一级的跳板指令转发到目标系统,从而掩盖美国国家安全局发起网络攻击的真实IP。经过国内安全专家的溯源分析,目前已经至少掌握TAO从其接入环境(美国国内电信运营商)控制跳板机的四个IP地址,分别为209.59.36.、69.165.54.、207.195.240.和209.118.143.。

为了进一步掩盖跳板机和代理服务器与NSA之间的关联关系,NSA使用了美国Register公司的匿名保护服务,对相关域名、证书以及注册人等可溯源信息进行匿名化处理,无法通过公开渠道进行查询。

美国NSA的TAO机构在外围打点方面,与其他APT组织不同,他们很少使用Web层面的漏洞,在本次APT案例中,该机构使用“孤岛”攻击武器,利用Solaris远程溢出漏洞获取了西北工业大学的边界服务器权限。“孤岛”攻击武器可针对开放了指定RPC服务的Solaris系统实施远程溢出攻击,直接获取对目标主机的完整控制权,与“剃须刀”攻击工具的不同之处在于此工具不具备自主探测目标服务开放情况的能力,需由使用者手动配置目标及相关参数,实现更精准的漏洞利用。

20xx年4月,西北工业大学部分师生遭受到了钓鱼邮件攻击,这些钓鱼邮件以科研评审、答辩邀请和出国通知等为主题,内含木马程序,引诱部分师生点击链接,非法获取师生电子邮箱登录权限,致使相关邮件数据出现被窃取风险。同时,部分教职工电脑也存在遭受网络攻击的痕迹。

随后,美国TAO组织在每台服务器上安装“NOPEN”后门工具,“NOPEN”是一种支持多种操作系统和不同体系架构的远控木马,可通过加密隧道接收指令执行文件管理、进程管理、系统命令执行等多种操作,并且本身具备权限提升和持久化能力。

在西工大的网关服务器、边界路由器等网络边界设备及服务器上,安装了“二次约会”中间人劫持工具,该工具通过对海量数据流量进行精准过滤与自动化劫持,实现中间人攻击功能,劫持流经该设备的流量引导至“酸狐狸”平台实施浏览器级别0day漏洞攻击,安装“验证器”木马或者MistyVeal木马。

如下图所示,NSA在不同的时间段,通过前期获取的各个国家的跳板机作为指令中转,非法入侵了西北工业大学运维网络的“telnet”运维管理服务器、运维网络监控管理服务器、内网服务器等服务器,利用木马级联控制渗透的方式,向西北工业大学内部网络深度渗透,先后控制运维网、办公网的核心网络设备、服务器及终端,并获取了部分西北工业大学内部路由器、交换机等重要网络节点设备的控制权,窃取身份验证数据,并进一步实施渗透拓展,最终达成了对西北工业大学内部网络的隐蔽控制。

美国TAO机构借助“二次约会”中间人劫持工具,通过“量子注入”攻击方式或钓鱼邮件方式,在HTTP流量返回包中插入“酸狐狸”攻击平台发送的浏览器0day攻击代码,获取到了大量西北工业大学办公网内部的个人主机权限,然后安装了“怒火喷射”远控木马,此款木马可兼容不同版本的Windows系统,木马本身具备极强的抗分析、反调试能力。

随后通过该木马获取了敏感数据,通过CDR加密传输,由埃及跳板机、丹麦跳板机IP、荷兰跳板机IP、捷克跳板机IP进行回传,汇总到“酸狐狸”攻击平台,美国NSA的工作人员通过Foxsearch情报工具对敏感信息进行检索。

TAO在获取一台内网主机权限之后,通常都会安装“NOPEN”木马进行文件操作,然后再安装“精准外科医生”工具对“NOPEN”木马的文件和进程进行隐藏,随后安装“饮茶”嗅探工具,对telnet运维管理等服务器的ssh、telnet、rlogin等账号密码进行嗅探,同时收集服务器日志,命令操作记录,服务器配置文件等,同时获取了大量边界服务器账号密码,运维人员账号密码,FTP服务器的资料等等。

在获取敏感资料之后,美国TAO组织还会安装“吐司面包”工具,该工具主要用于清理服务器日志,消除攻击痕迹,之后可能会安装“狡诈异端犯”后门,该后门有自删除,权限提升等功能,最重要的是可以随操作系统自启动,可长期潜伏在服务器中作为权限维持使用,以便在合适时机,通过加密隧道上传“NOPEN”木马做准备,保证对西工大网络进行长期控制。