过了腊八就是年。今天是2022年12月30号。也是2022年最后一个工作日,今天在这里,写下我的2022年年度总结与反思。

对我来说,2022年,是收获满满的一年,是个人成长的一年。

在2022年的末班车,我赶上了新冠肺炎,新冠肺炎对我打击的很大,不论是对我的身体,还是心理上,都造成了极大的创伤。

看网上,很多朋友们的症状很轻,反应不是很大,你们是幸运的。我永远无法忘记新冠对我的伤害。我个人的症状反应极大,症状很重。经历了10天的斗争,现在虽然转阴了,但是人仍然是痛苦的,身体还没缓过来。

即使转阴了,现在还是有一些后遗症的情况。 1.看一会电脑就头晕头疼 精神无法集中 2.偏头痛问题 3.鼻塞和咳嗽 4.嗅觉和味觉的短暂消失。

这些后遗症是病毒带给我的伤害,也是在告诉我,人类的恶报来了,我们的好日子到头了。

2022年对我个人来说,也是很魔幻的。年初,经历了上海长达2个月的疫情封控,当时也是大批老年人死亡去世,他们得不到有效的医疗治疗,每当中华民族每个人遇到生死存亡之际的时候,中国的医疗水平总是不能眷恋到每一个子民,总有人提前离我们远去。这次年末的放开也是一样,你医保有钱,子女们腰包里有钱,成车成车的往医院跑,仍然无法挽救一个个鲜活的生命,看着家里的老人,或者自己的至亲,在疾病中远去,从疾病中倒下,我们是痛苦的,经历者的内心是煎熬无力的,是绝望的。大部分的老百姓害怕的不是昂贵的是医疗费,而是等不到治疗。别让等待成为一种遗憾!

希望这次疫情中华民族可以走向胜利。可以增强,加大覆盖中国的医疗资源,提供提出高效惠民的医疗方案,尽最大全力为我们老年人,孩子们,提供最佳的解决方案。

一次随想,一次失败:

有时候闲聊的时候,总会迸发出很多想法。我记得那是2022年年初,那时我记得我每天晚上下班后,就在家打游戏玩,这让我觉得很不好。过去,上学那会,我放学后,总是会回去挖挖漏洞,学习学习。

现在就只有白天在公司学习学习,而下班回去,就很少学习了,这种感觉很糟糕。毕竟我还年轻,还是要靠技术吃饭的,技术是我绝对不能丢的。为了回到最初的感觉,我又回归漏洞挖掘了,再次尝试Src/众测之路。

和朋友也正好闲聊了下,想着闲着也是闲着,找点事做,我们尝试下挖下国外漏洞,一直挖的国内漏洞,对国内可以说非常熟悉了,我们转型挖下国外吧。

就这样一拍即合,2022年,一整年,已经挖国外整整一年了。

前期我参阅了h1上很多给予赏金的厂商,自认为个人漏洞挖掘能力还算不错,我选择了shopify这个厂商,选择的理由很简单。 1. 漏洞最少奖励500刀 2.以前挖阿里src比较多,对于电商类型网站,相对比较熟悉一些。

真的很难挖。shopify的业务,大多为店铺门户网站,功能点琐碎繁多,和朋友坚持挖了大半个月,期间朋友还请了软件测试工程师,帮忙熟悉梳理业务逻辑。期间提交了一些业务上的逻辑bug,认为是系统设计上的缺陷,不过提的那些bug都被安全审查员驳回了。晚上放弃了休息,坚持挖2个小时,得到这样的结果,还是很难受的。

对大哥,我总是觉得愧疚,毕竟我的朋友花了钱,和我一起做事情。最后这个事情无疾而终,他也没有说什么,感谢他的包容。但是我们还是坚持了下来,当初我坚持挖了半个多月,有很多原因。挖shopify的时候,即使没挖到漏洞,我也收获了很多。

1.熟悉了业务逻辑

2.学习了一些英语知识

3.了解到了海外在安全上使用的技术,了解了国外的技术栈

4.锻炼了心态,心性

这些对我而言,回首2022年一整年,这些都是宝贵的财富,他们使我坚韧不拔,使我变得强大。我想说人怎么看待失败,完全取决于你赋予失败什么意义。你对他的看法,赋予它的意义,决定了很多。

合作

和大哥经常沟通学习,受影响最大的是他对我说的,一个人想做大做强,你需要的是合作,是人和人之间互相帮助协作。就像互联网技术,技术之间存在关联性,理论上来说技术不是单一的存在,而是多个点的连续。1+1+1效果一定是>3的。

挖掘海外业务,想从海外淘金,是非常枯燥和困难的一件事情,我知道一个人很难坚持,长夜漫漫,最好有个伴一起,不孤单。

我出自芳华绝代安全团队,是芳华绝代的创始人之一,而我们团队另一个创始人kider,也是漏洞挖掘技术超绝,他有一次群里提了一嘴挖国外,我就直接找他合作了,我觉得这是一次机会。我正式确认了合作伙伴,感谢kider的大力支持。

小试牛刀

我又重新选了一个h1的项目,项目地址 https://hackerone.com/semrush?type=team 一个在线可视化管理平台

当初挖他的想法很简单 1.报告公开比较多 2.功能点多而杂 3.可以注册,方便测试功能点

这个厂商,也是非常打击自信心的一个项目,和shopify一样难挖。两个人坚持挖了一个月,共提交7份漏洞报告,有效报告为四个。总计挖了250刀!

可想而知,想在海外市场,赚老外的钱,是多么的困难。

这次的事情,虽然只收获了250刀,但是给我们带来极大的自信。即使是强如Semrush,也能挖出漏洞来,找出缺陷。

收益小不可怕,我们害怕长期时间的投入挖掘,得不到一个结果。

后面就是我不断的思考,利用我们的优势,选择适合我们的目标,指定方案。

那段时间我没事做,看了矛盾论,看了毛选。那时候我的热情很大,对于海外漏洞挖掘,是当作事业来做的,每晚开会复盘,写文章,写笔记。

这是部分记录:

展翅飞翔

很多时候,我们觉得做一件事很困难,大概率是因为思想策略出了问题,一旦找到属于自己熟悉的领域,迅速如鱼得水!

后面我的决策很简单,改变方法,改变策略。很多事情,其实心里没有结果,但是得尝试下,我们还年轻,我们有时间投入。

不停的尝试,尝试选择挖掘n个厂商,终于选择了适合我们的厂商

如何尝试判断一个目标是不是适合自己?我的策略是:选出3个目标,对3个目标依次进行攻击。挖掘时间:2周内

一个厂商,经过2周的摸索,大概就知道薄弱点如何,缺陷点在哪里。我会给我们2周时间进行摸索。大部分厂商都适用于2周定律。

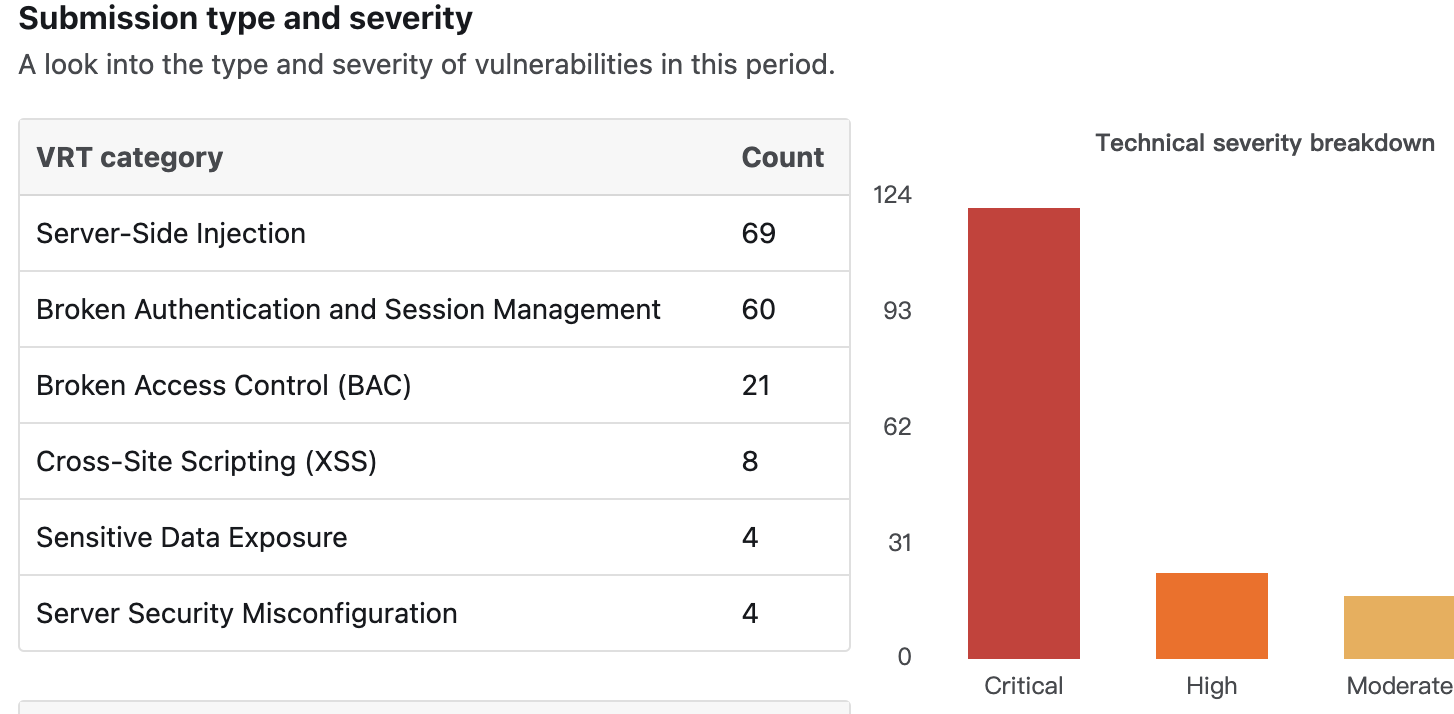

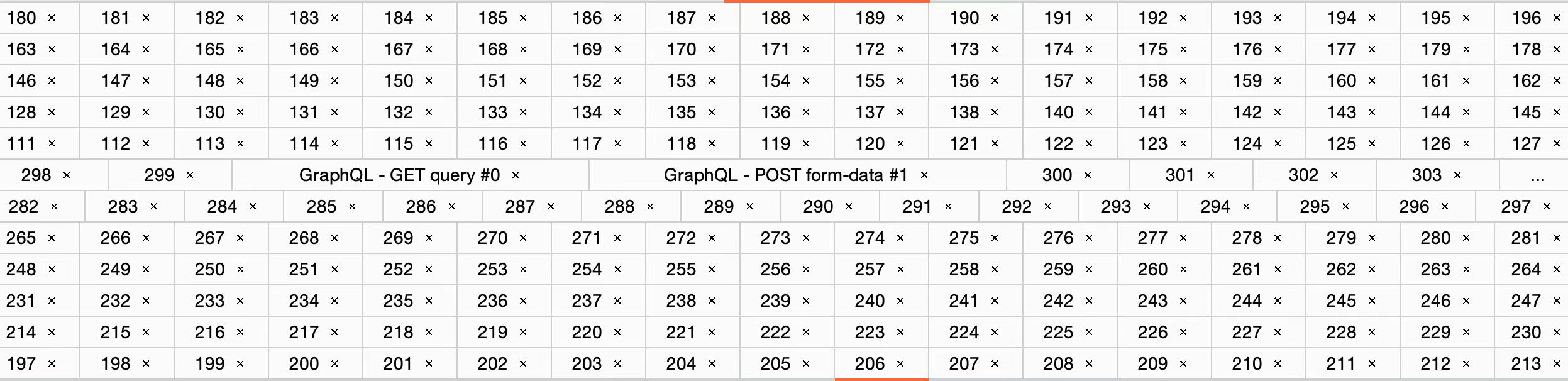

2022年,在未占用白天工作时间和双休日时间,利用晚上下班空闲时间,陆陆续续用了三个月时间,在海外市场上总共提交了166个安全漏洞

有效严重的p1漏洞提交高达124个。

在bugcrwod上,荣获bugcrowd p1提交总排行榜top20,目前第16名。 bugcrowd总排行榜前100名的好成绩。

我想说,这个成绩是史无前例的,2023年,能不能突破我现在这个成绩,我很难给予答案。反者道之动,盛极必衰。

我想说现在还是比较焦虑的,在漏洞挖掘领域深耕多年,未来漏洞肯定越来越少,这是必然的。但是我们总得前行,关于未来的不确定,我们能做的就是过好当下。

结论:思想策略执行大过努力,思想建设大过技术。2023年,我的主题不变,try do it!! try才有可能,只有尝试才能无限可能。

漏洞挖掘一些心得体会:

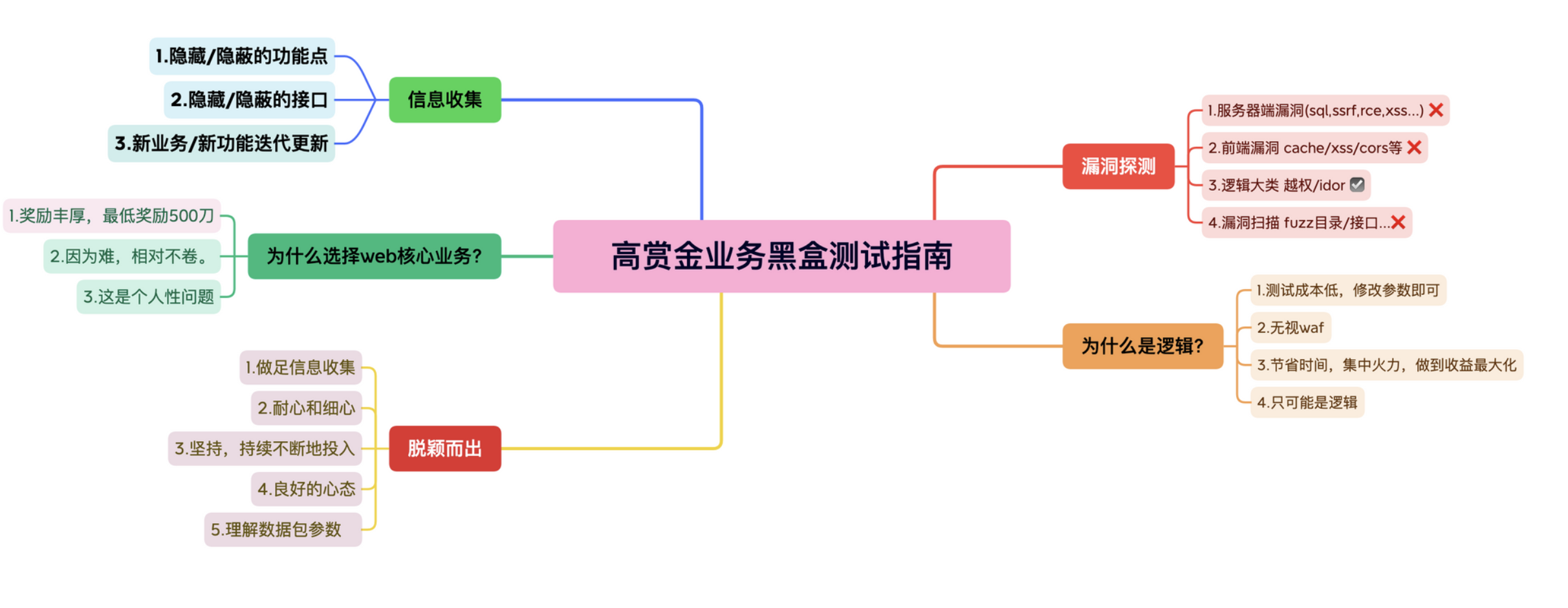

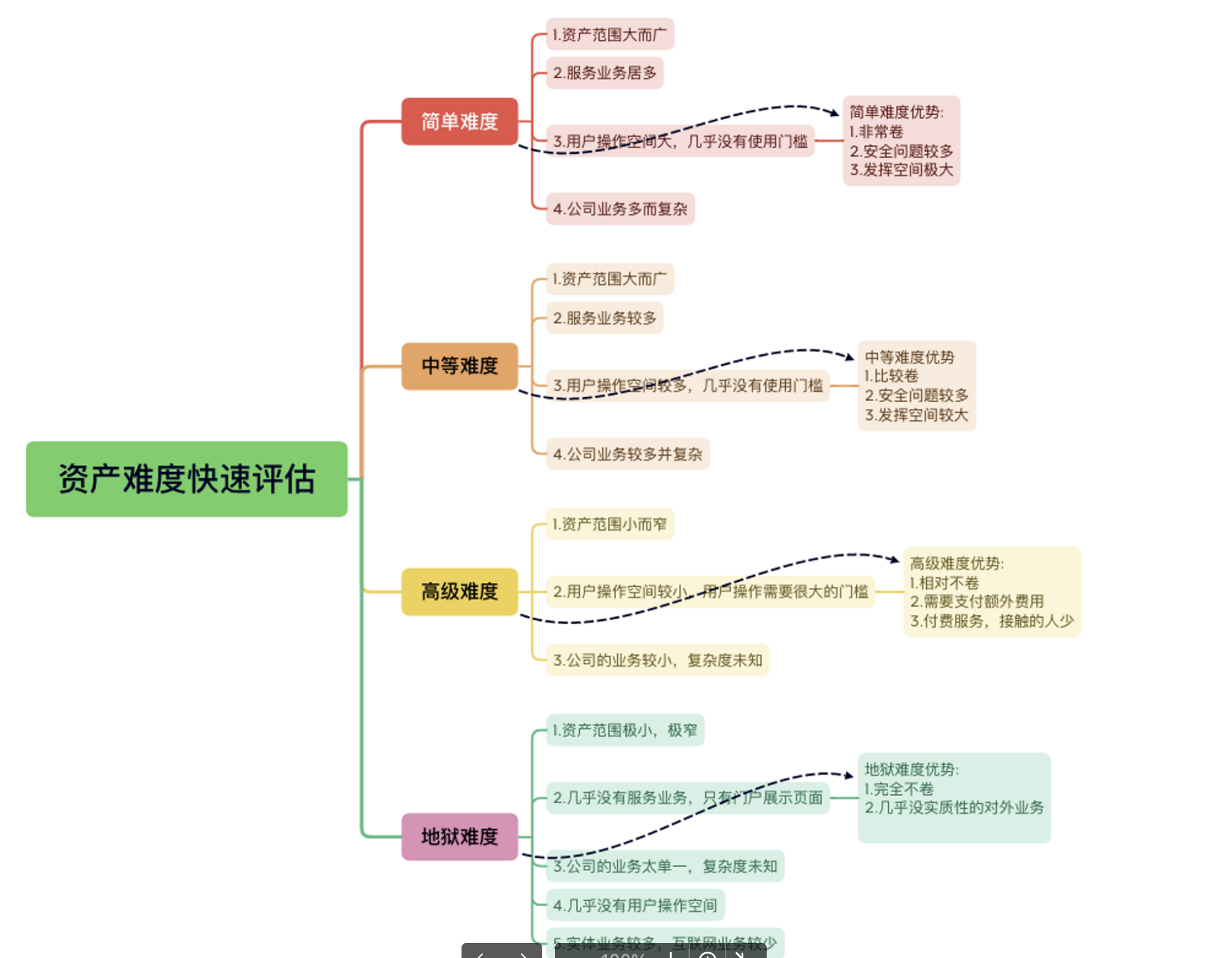

年末,我还是画了一些脑图,这边也分享给大家,一些心得体会:

1.高赏金业务安全测试 适用于google/facebook等大厂:

2.业务资产难度快速评估:

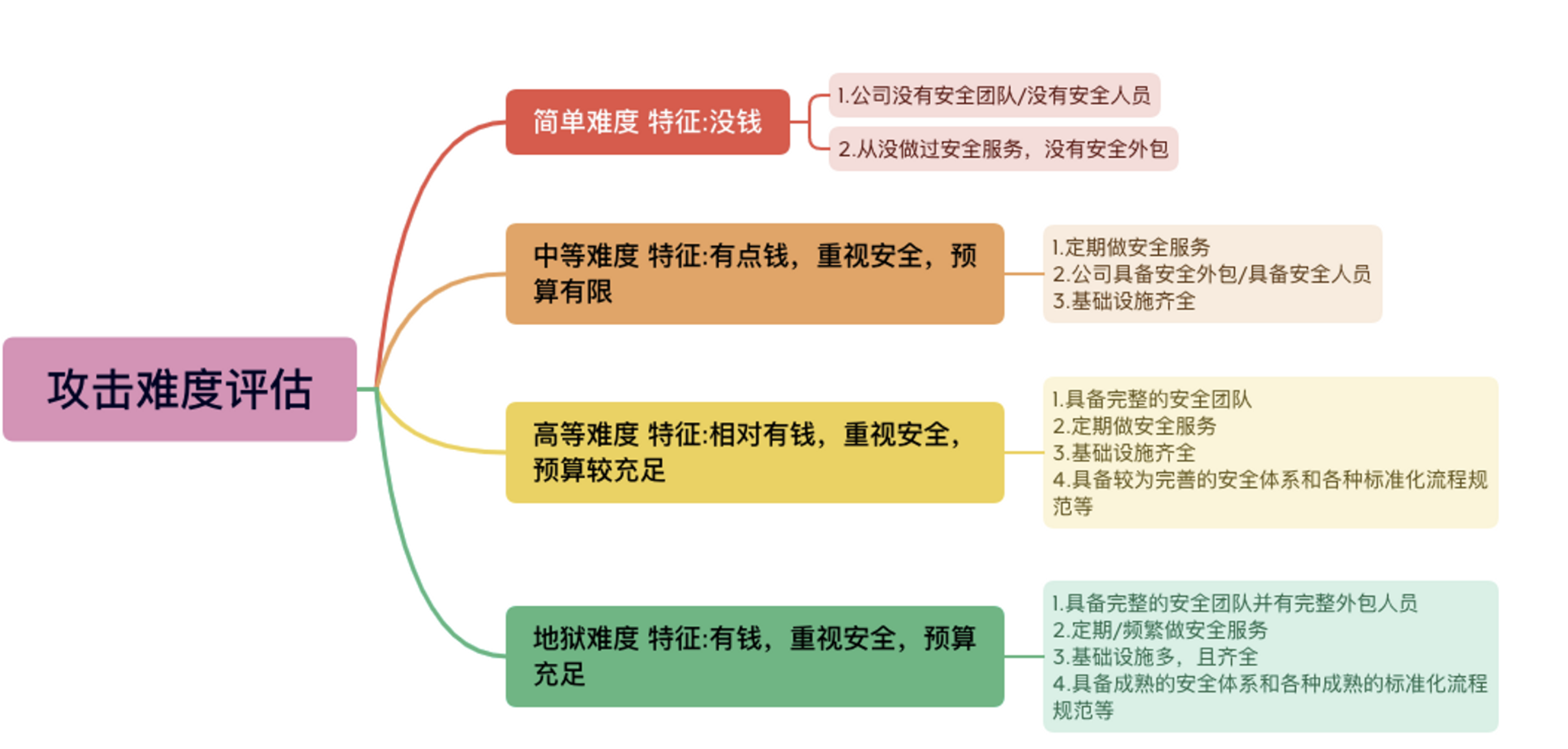

3.攻击难度快速评估:

总有人问我漏洞挖掘技巧,个人觉得真正的漏洞挖洞技巧始终是心法,心理上不能认输,漏洞挖掘是一门艺术:

1.耐心一点

2.认真一点

3.仔细一点

4.贵在坚持

失败的一次安全培训

在2022年,我不是全年在挖洞,我们看到了市场的一角。2022年在挖了差不多70多个漏洞的时候,我们尝试了开启安全培训。我们在芳华绝代安全团队开启了连续两轮的文章推广以及推广抽奖,耗费了很多精力人力。为了把培训做好,我们不遗余力,在团队内部选择了一些优秀的漏洞挖掘选手,他们对某些漏洞的理解,不管是bypass还是漏洞挖掘上,他们都有自己独到的见解,比大多数人要深刻。安全培训,我们请来了一些我自认为漏洞挖掘能力还可以的朋友。

关于收费:收费我们讨论了很多次,我把我们内部讨论的结果发一下:

福利优惠:

1.0阶段安全培训费用699元

转发培训课程内容到朋友圈,7天内不删除,立享599元/人

转发培训内容给朋友好友成功购买课程,立享499元/人

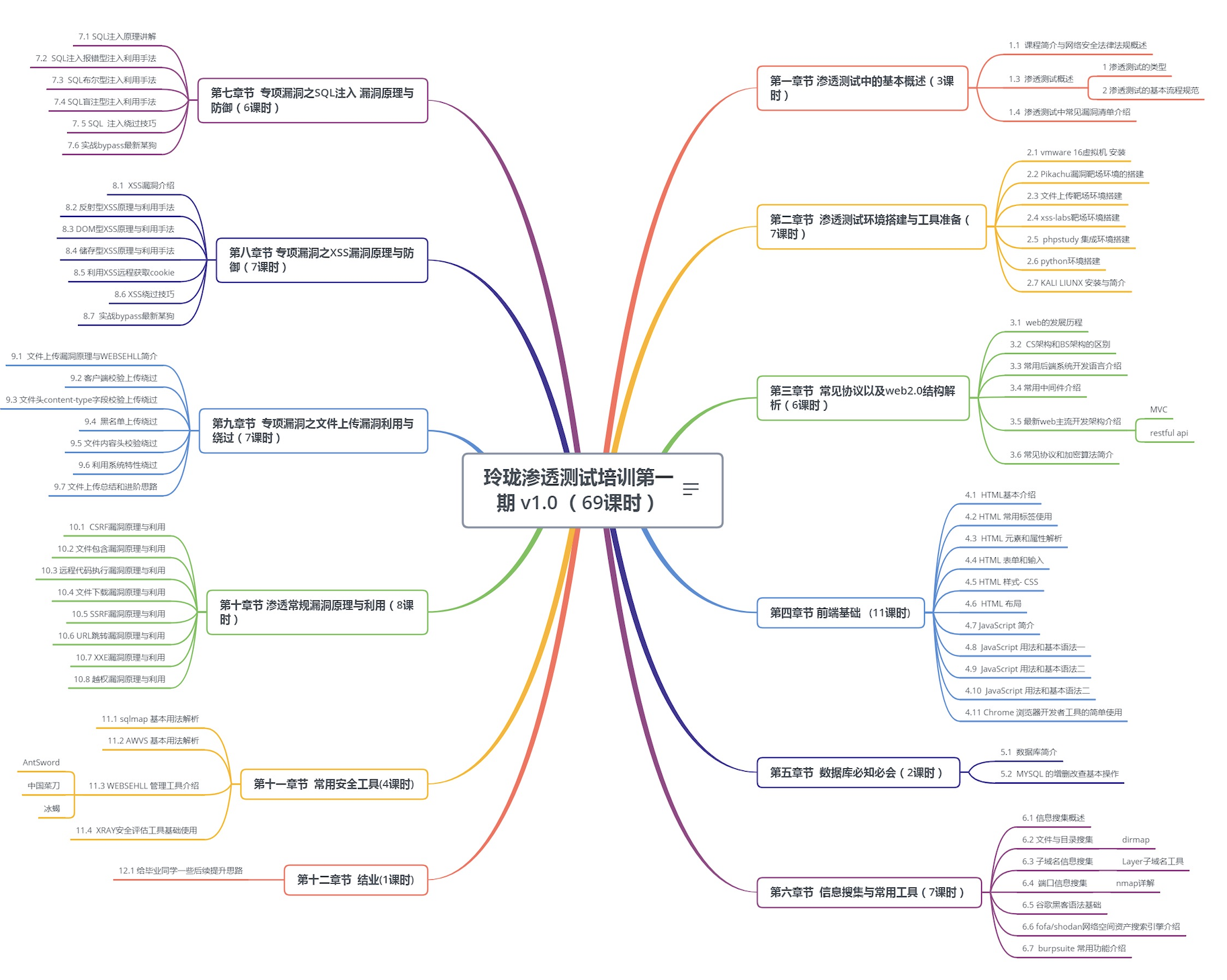

关于课程大纲,内部讨论非常多轮,参考了其他安全培训班,我把我们的课程大纲分享下:

目前暂定12章节,共69课,每节课的时间可能会有变化,但一定要课程大纲介绍到的知识点都讲到!

关于安全培训的售后服务内容我也发下:

我们承诺:

(1)学习玲珑网络安全培训团1.0安全入门课程,包课后疑惑解答(只限于教学内容)

(2)报名玲珑网络安全培训团1.0入门课程的同学,我们会永久免费更新后续新出的基础课程,1.0的入门69节课只是个开始,远远不是结束。

(3)凡是购买1.0入门课程培训的学员,报名2.0进阶课程,享95折优惠

我们也是第一次尝试做安全培训,安全培训真的非常辛苦,很难做。麻烦程度不亚于拓展海外市场!

我们有些小伙伴,因为不擅长授课,一个知识点,他录视频录了很多遍,自己都不满意,都跟我说不想做培训了,觉得自己讲不好,怕愧对学员!

这是其一,其二是因为一讲课,会控制不住讲多。比如一节课有时候讲多了,嗓子就会哑掉,我们一节课平均30分钟-1小时左右。:

上面说到的, 我想说我们都做到了,售后服务部分:

包括在每一节课的结尾,老师都会说:学员们遇到不懂的地方,直接群里提问!

安全培训没继续做下去的原因

1.影响我们做漏洞挖掘

2.因为几位讲师,包括我在内,都有工作,白天都要上班,都是利用晚上时间给学员录制课程,非常辛苦,非常消耗时间,再加上我们的某位老师有强迫症。

3.报名的学员太少,只有8个学员报名,8个学员里面,还有4个还是熟人介绍进来的,非常感谢这8位学员的支持!

4.即使是收费如此低,售后服务如此到位,只要我们一做培训,不分对错,总听到有人说我们割韭菜,说我们玲珑安全培训团割韭菜!不知道我们是动了谁的蛋糕!对比其他团队出的安全培训,我们无愧于心!

5.因为我们的课程,每周都要录制,有时候周末忙忘记录制了,我们老师团的人都觉得愧对于学员,本着想对我们的学员负责到底的态度做事。

6.因为安全培训报名人数少,培训的成本费用没赚回来,培训投入费用6000+,要发表安全相关的视频,避免安全合规问题,每年需要给予平台5000-10000元不等费用。我们觉得很不值得,还不如公开所有课程内容。

2022.8.6 内部讨论最终结果:

1.对8位学员进行全额退款 于2022年10月10日

2.2023年陆续公开所有课程

3.2023年无偿完成后6章的课程录制

我始终坚信,人和人之间应该互相信赖,每个人都值得尊重,是我们的伙伴。对待学员,我们真心对待,把每一个学员当作人,而非韭菜。我现在反正是不想做安全培训了。

聊聊漏洞挖掘中,常遇到的一些问题

国外有些业务安全做的真的很好。说下自己在挖国外遇到的一些奇葩情况:

1.日谷歌的时候,我发现谷歌的核心业务,大多数有做参数封装混淆,一般我们常见的js,css混淆,谷歌会对参数进行半混淆,对json body进行全局的encode。

极大的增大了漏洞挖掘的时间成本,比如说唯一标识符uid,uid参数会被混淆为a b c d等,在你尝试理解数据包参数的时候,带来了极大的困扰,相当考验耐心。

2.仍然是对请求参数做处理,使用第三方安全厂商封装了原请求,所有的请求被二次转发,他不是全参数加密,而是对请求数据包进行很大的封装混淆

3.session_state自刷新跳转问题,间隔几分钟,不管有没有点击页面,都会原页面进行新认证,生成新的session_state,原token失效,对自动化检测非常不友好

4.restful api大量使用graphql查询

5.大量的使用csp用来防范xss攻击

6.绝大多数站点隐藏了自身特征,看不出来具体的网站结构,甚至看不出来使用到的技术

7.使用欺骗高仿真蜜罐系统,混淆你,让你以为是漏洞返回,其实是一个蜜罐返回结果,存在欺骗性,非常容易被欺骗。要格外注意固定返回,以及脏数据问题。

8.数据防重放问题,使用时间戳等

。。。。。。

对于未来的看法:

web黑盒越来越吃力了。难度越来越大了,对渗透测试工程师极具挑战性。现在日站和过去日站不一样的地方在于,现在需要投入更多的时间,需要更多的耐心。

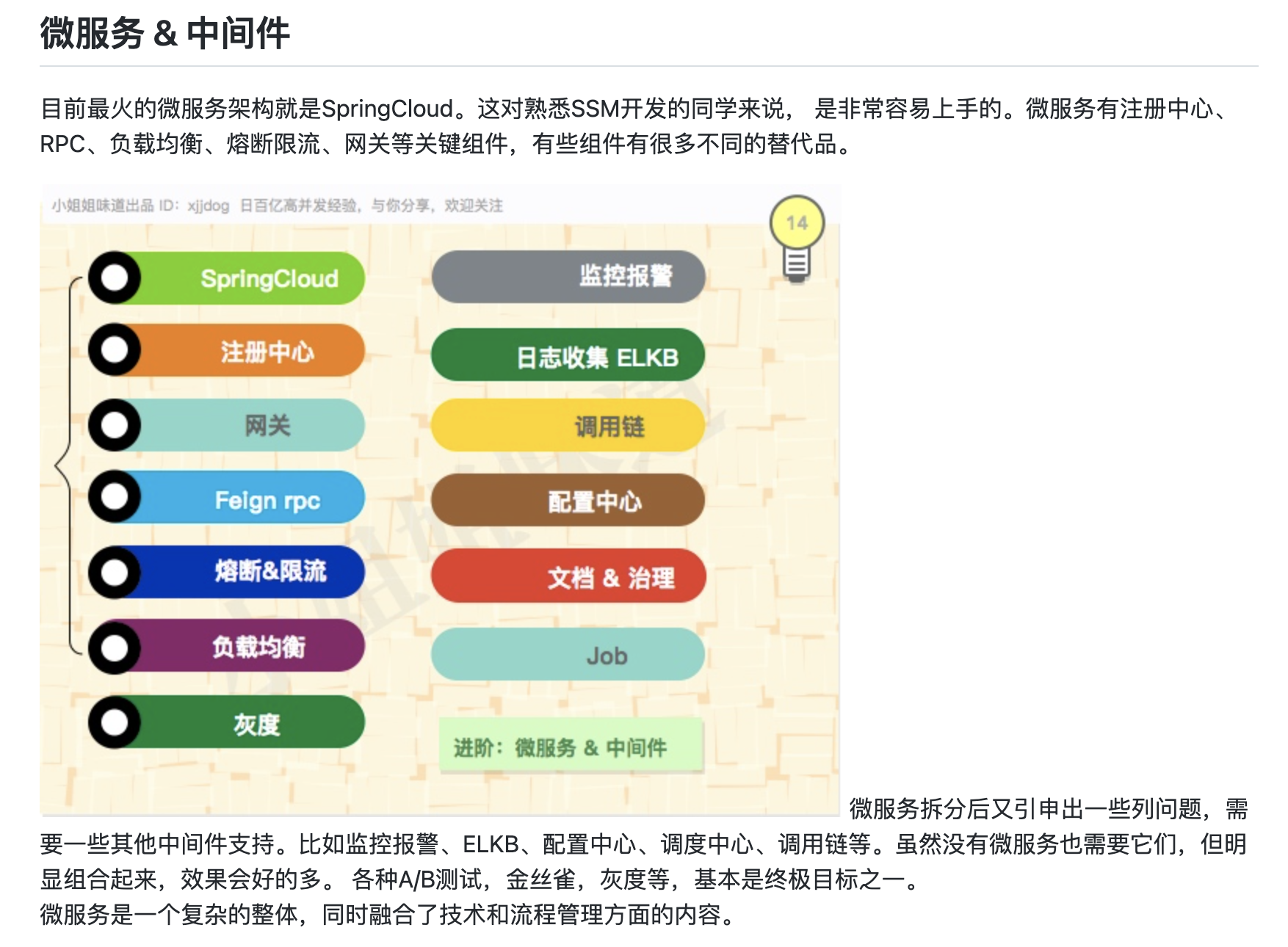

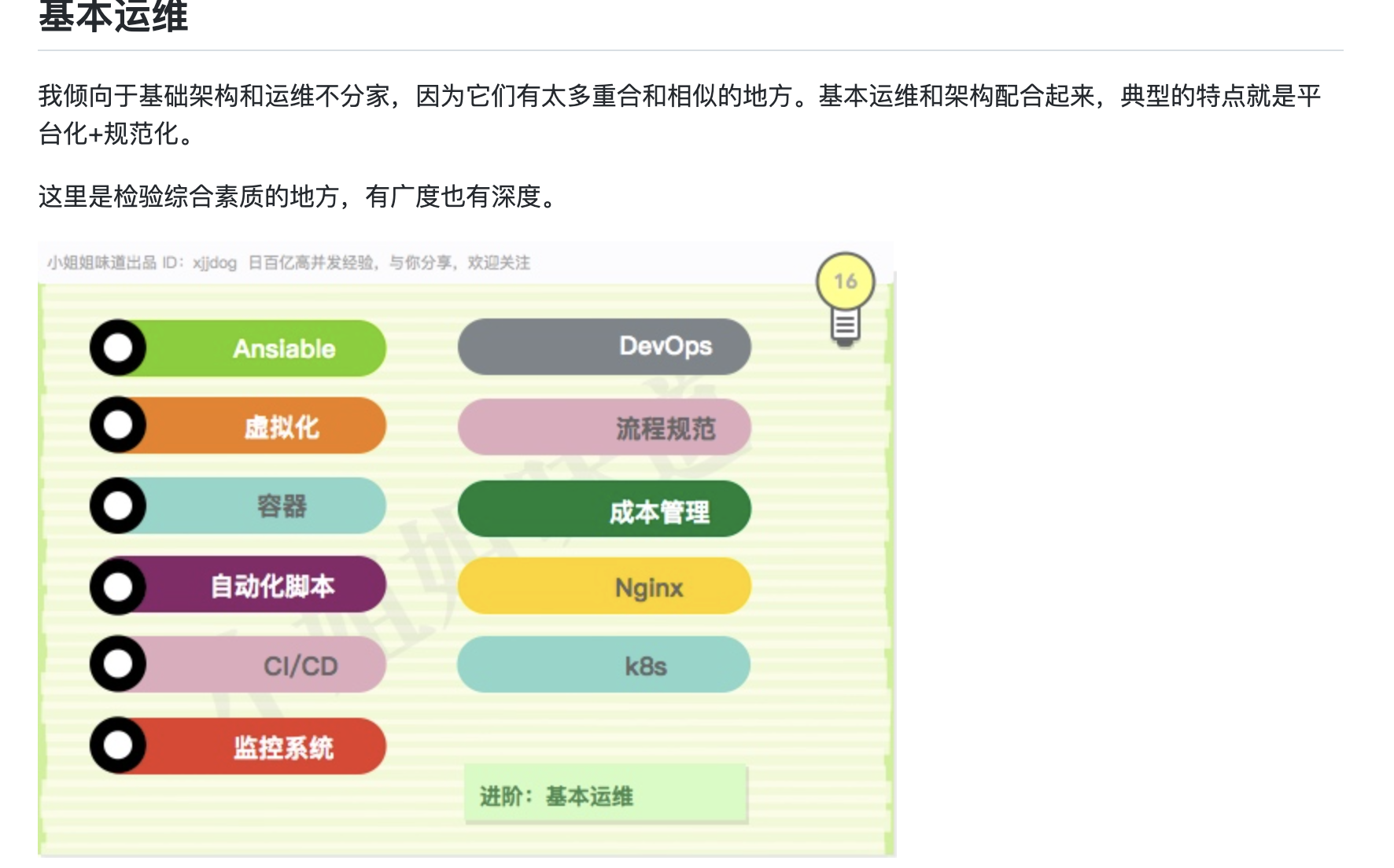

随着微服务,未来上云,传统安全漏洞,再渐渐消失了。挖一个少一个,传统的dba大多会被云dba取代,很多很多,规范上云是大部分企业的宿命。

服务saas化拎包入住,直接卖服务,也是以后的趋势。web安全需要转变,不断的学习了解新知识。

渗透,漏洞挖掘要想做的好,一定要站得足够高和广,绝不是简单的看看站那么简单,简单的安服,最终只会被取代。现在,此刻,你说你不知道微服务,网络拓扑,不懂网关这些是不行的。

作为一名合格的渗透测试工程师,或者漏洞挖掘er,至少要了解这些知识

不需要太精通,至少要了解,以应付未来多变的技术环境,毕竟我们还年轻,还得靠技术吃饭!

路在脚下,莫向外求:

初挖src,众测的朋友,很多人总想走捷径,总是问我有没有快速挖到漏洞的技巧,我想说有的,但是那些快速的技巧,只能让你挖一些小漏洞,很难挖到大漏洞。

关于漏洞挖掘技巧,我准备抽空单独写一篇文章出来。对于新手,我觉得更多的是激励他们坚持下去,坚持去做,坚持做,你坚持一个月就战胜了90%的敌人。

附上2张图共勉:

此为日常burpsuite Repeater栏目测试记录框。星光不问赶路人,时光不负有心人。2023年,大家再次起航,不论结果,只争朝夕。

TRANSLATE with x

English

TRANSLATE with

COPY THE URL BELOW

Back

EMBED THE SNIPPET BELOW IN YOUR SITE

Enable collaborative features and customize widget: Bing Webmaster Portal

Back