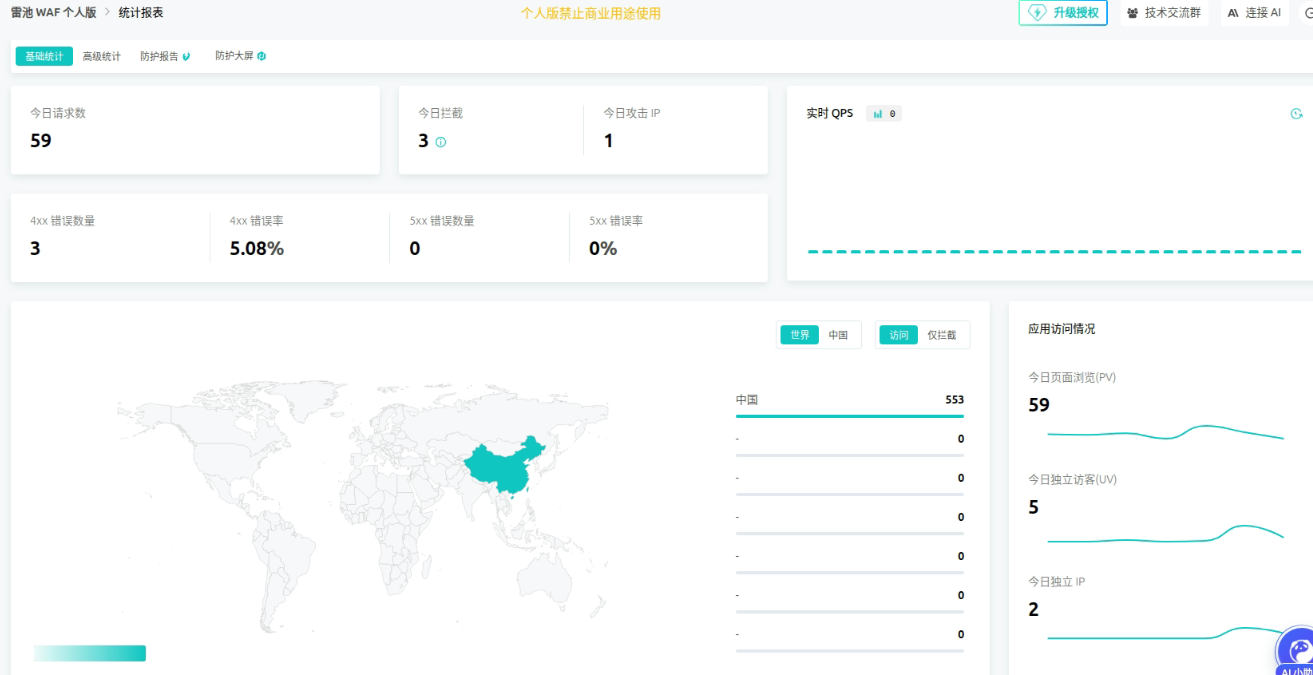

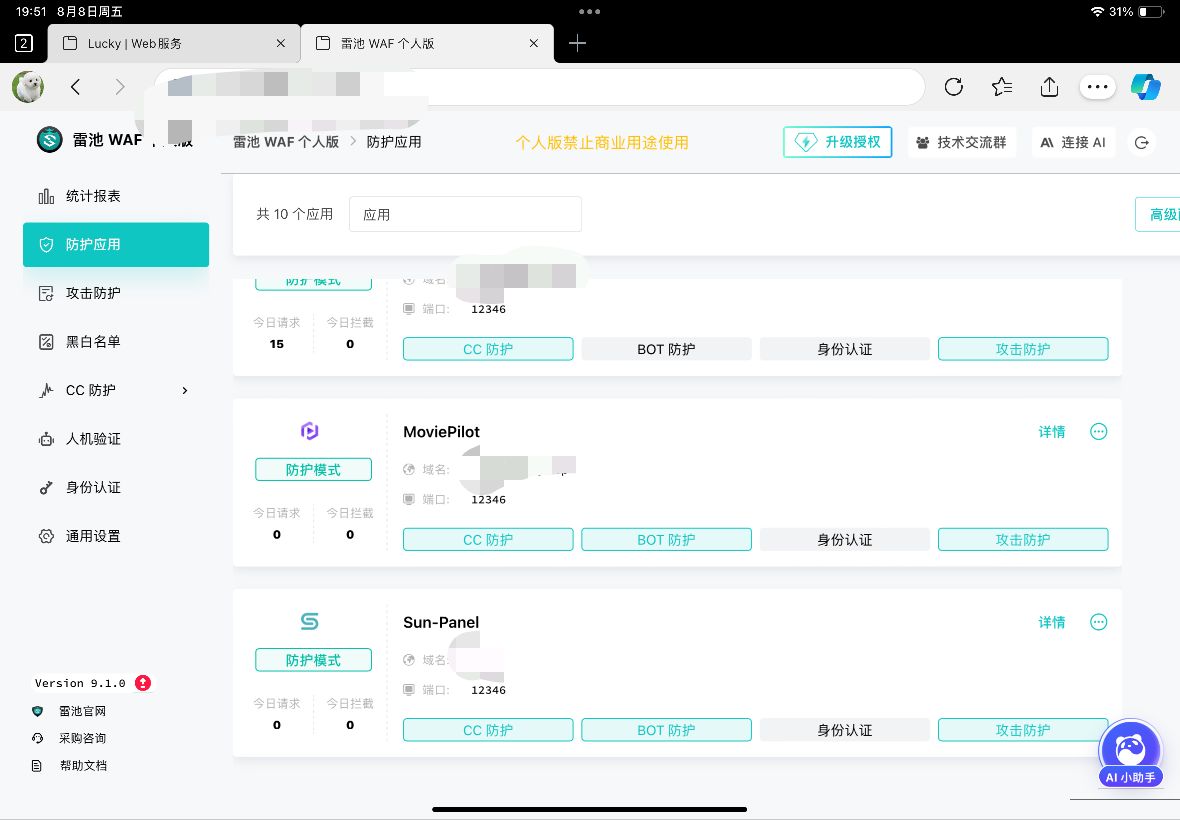

使用外部数据库会导致防护应用无法统计数据

考古不是挖坟

更新于 2 天前

使用外部的Postgres作为雷池的数据库会使得雷池的防护应用的今日请求/今日拦截失效,mgt容器无报错日志,Postgres版本为17.6-alpine(1Panel中安装的)。

0

1

解决使用Lucky DDNS 进行反向代理,无法经过雷池WAF导致无流量等问题

CERBERUS_Leo

更新于 21 小时前

作者:CERBERUS_Leo(社区72群)

注意:本文未经授权禁止转载至其他媒体平台

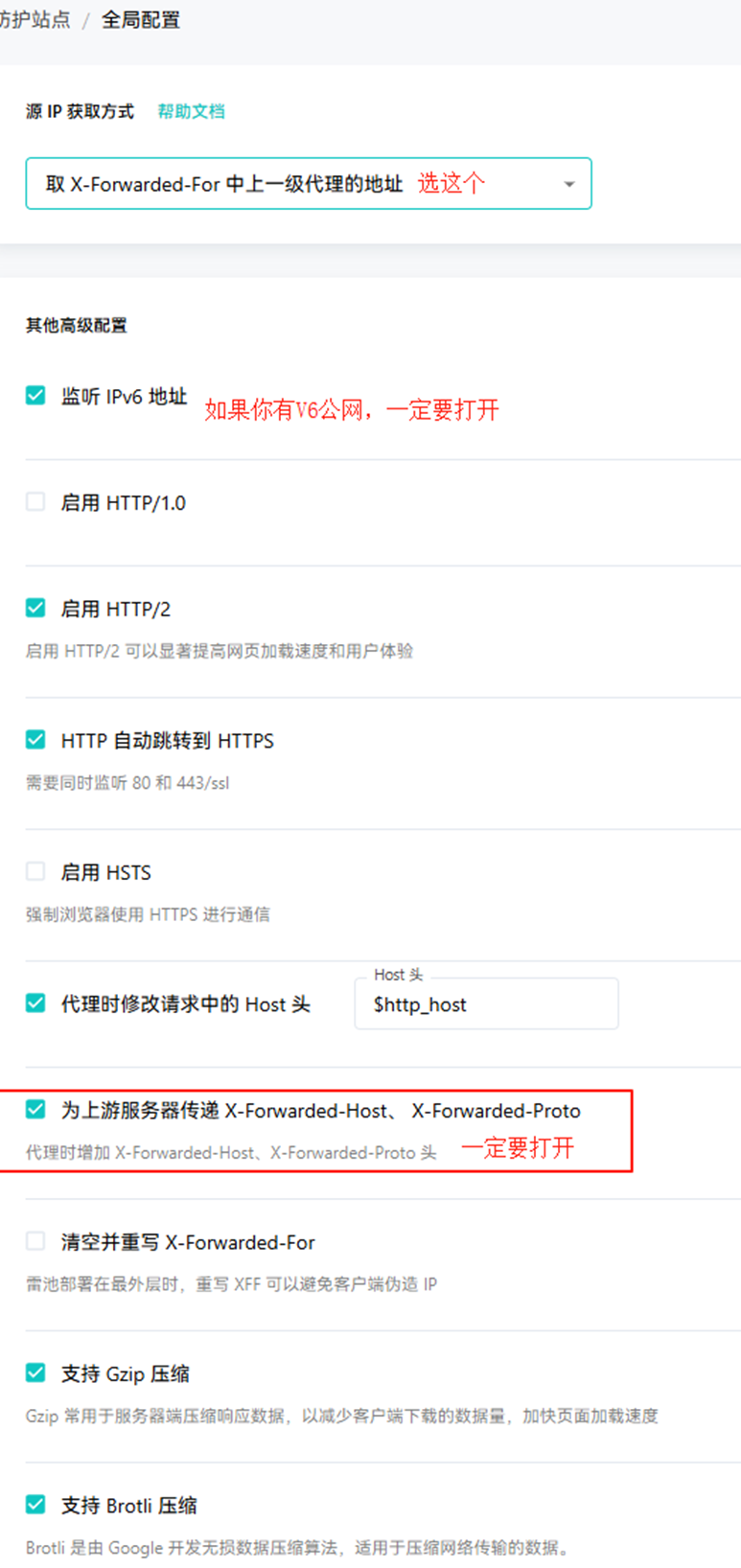

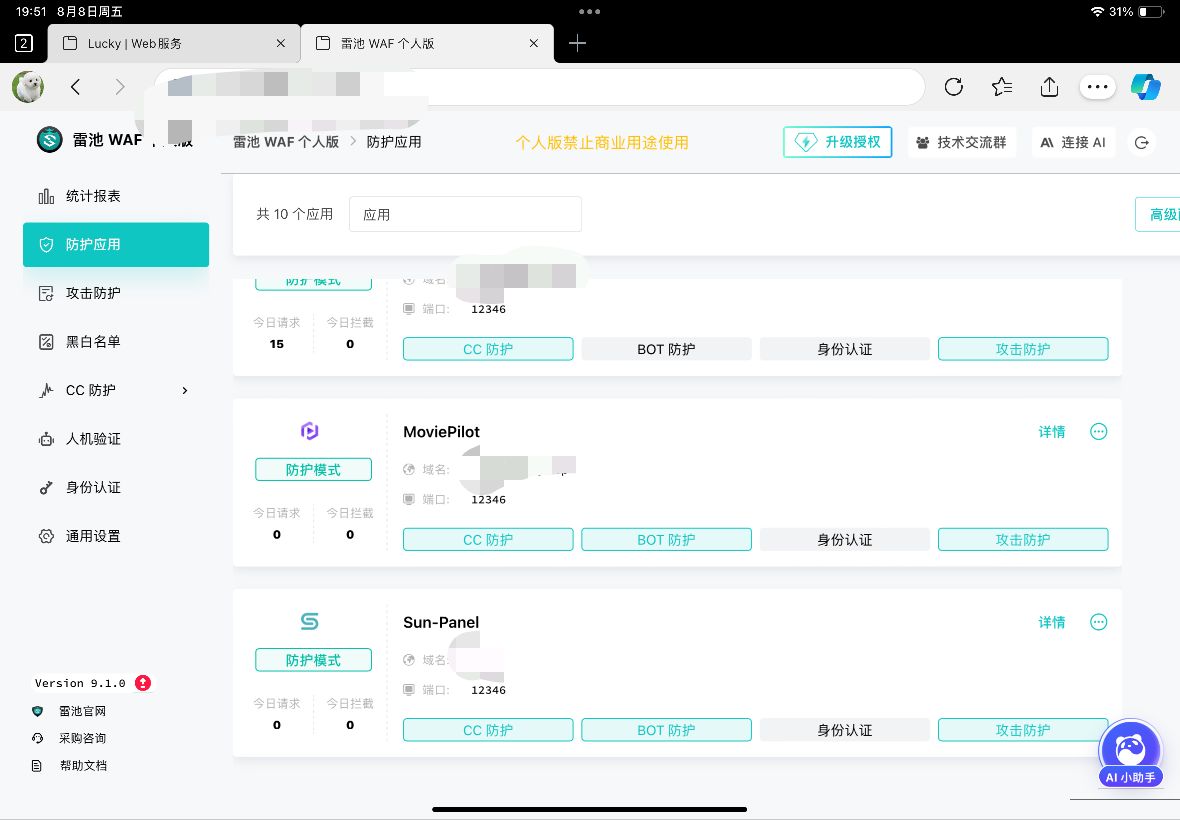

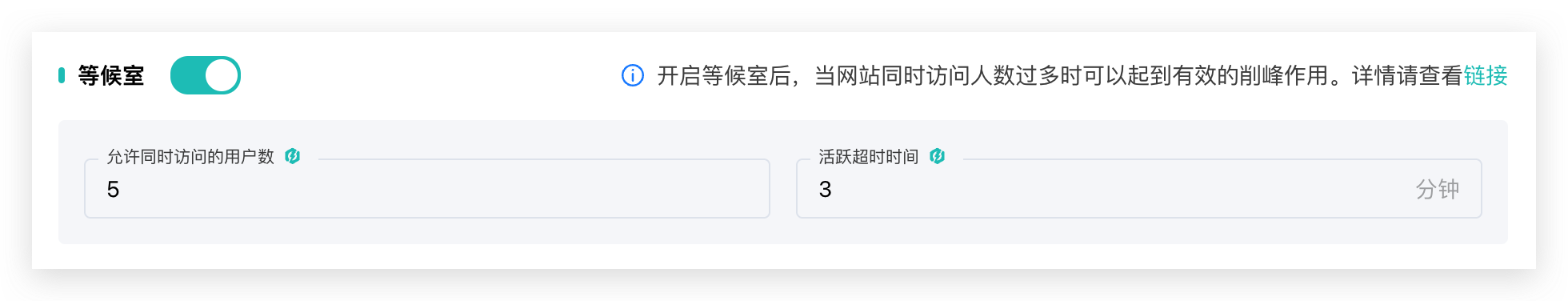

- 本文介绍通过Lucky DDNS 进行反向代理时,无法经过雷池WAF导致无流量、测试攻击无效等问题

- 本期教程文档较长,请耐心紧跟步骤看完!本期教程仅适用于

Ubuntu系统- Windows请自测!如果你的Windows部署了

Docker环境,原理上步骤是一致的,但不代表能用- 本期文档将提供解决

Lucky DDNS反代雷池教程,若你未部署Docker,请自行部署- 本期文档仅提供

Docker部署方案,如果用openwrt/istore部署,支持Docker部署的,可参考本文档

重点ip地址,并不是当前主机的ip地址ipv4公网或ipv6公网,如果不清楚的建议向装维师傅或运营商咨询业务经理ipv4公网iplocalhost 它并不是IP,而是一种特殊的域名(没有后缀),默认的情况下它解析到的是本地IP的127.0.0.1,主要通过本机的host文件进行管理,如果你愿意,也可以把localhost域名解析到某个公网IP上去127.0.0.1它是一个私有IP,代表的就是你的本机环回地址,其实本质上是绑定在虚拟网卡(loopback)上的IPlocalhost和127.0.0.1并不需要联网访问,即使在无网络环境下访问这两者都能找到本机localhost是域名,默认是指向127.0.0.1的

必须有稳定域名,不要使用免费域名,同时请确保你已申请并下发 SSL 证书,Lucky DDNS和雷池WAF都可以申请SSL证书【这里不赘述,请自行在Lucky或雷池WAF的控制台查看相关手册】

嫌 Docker部署麻烦的也可以用一键脚本,作者不保证在 ubuntu 能起作用(因此在此不提供一键脚本),推荐使用 Docker部署

如果你已部署Lucky 可以跳过此步骤 直接看2.5

注:通常使用第一个命令即可,除非你对

Docker搭建非常熟悉,可以自定义并操作第三步,否则请你使用第一个命令!

同时支持IPv4/IPv6, Liunx系统推荐(正常用此命令即可)

Windows系统不要使用

1docker run -d --name lucky --restart=always --net=host gdy666/lucky

只支持IPv4, Windows不推荐使用docker版本

1docker run -d --name lucky --restart=always -p 16601:16601 gdy666/lucky

挂载主机目录删除容器后配置不会丢失。可替换

/root/luckyconf为主机目录, 配置文件为lucky.conf

1docker run -d --name lucky --restart=always --net=host -v /root/luckyconf:/goodluck gdy666/lucky

地址栏输入ip:16601并登录,账号密码都是666

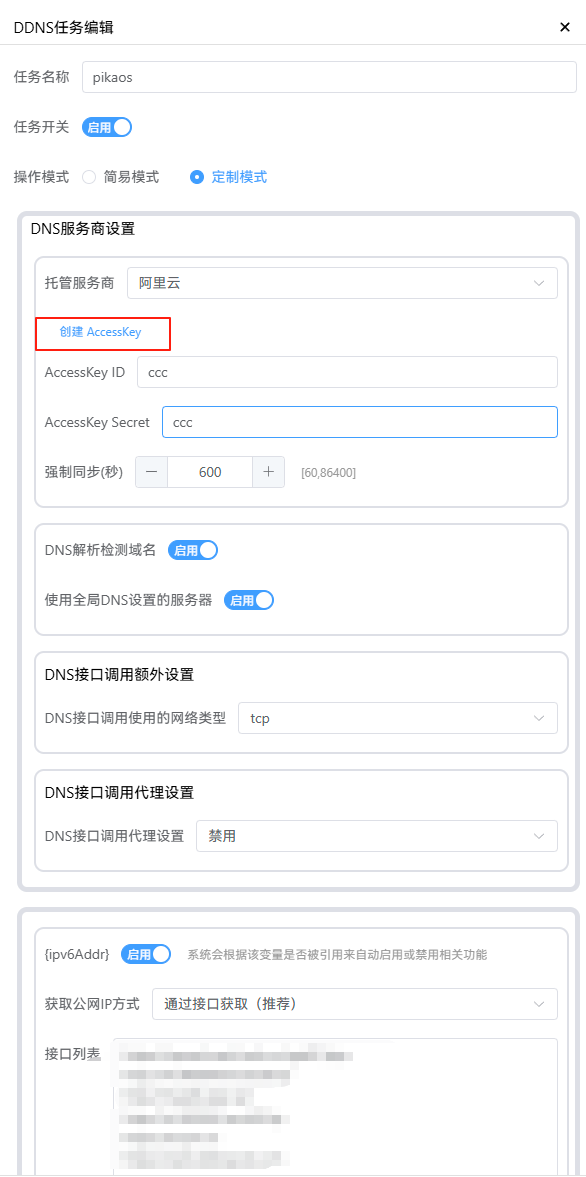

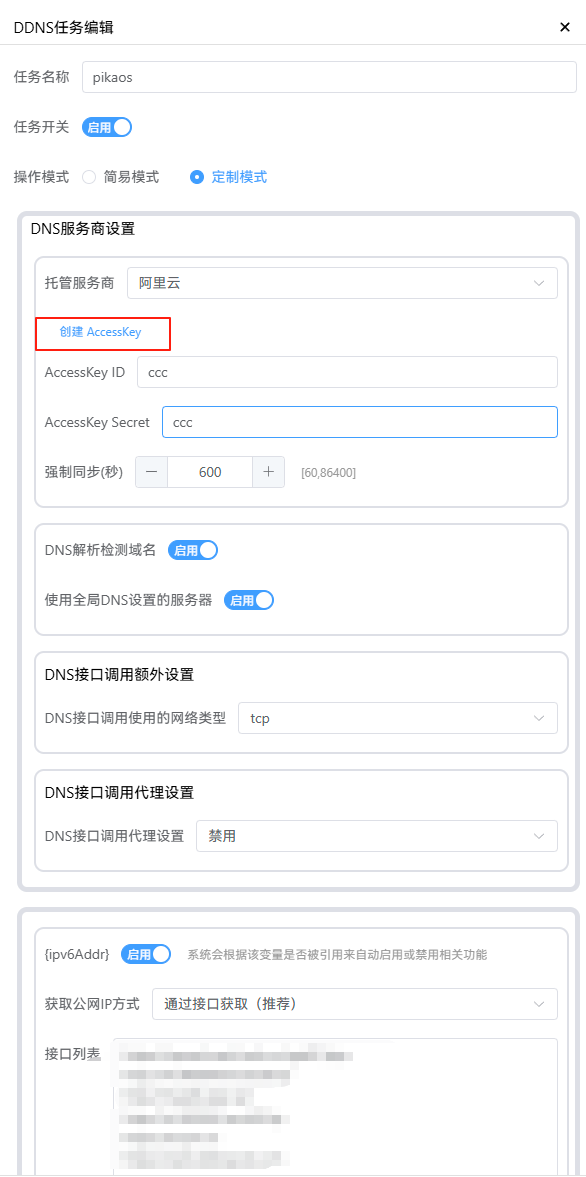

相关的教程在添加任务里有文档,这里就不多说

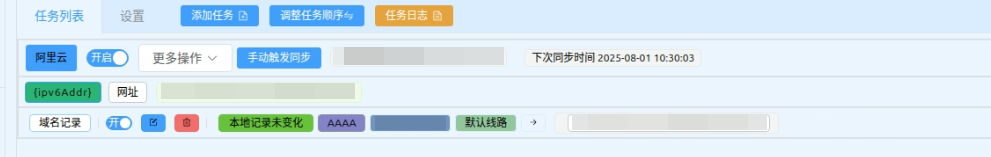

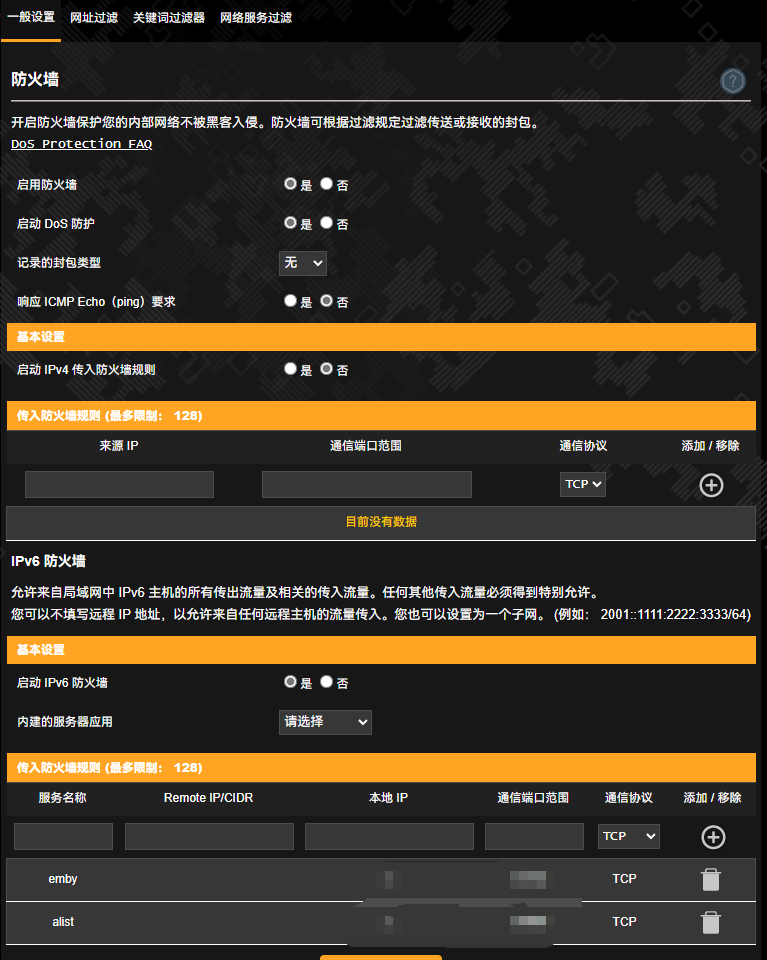

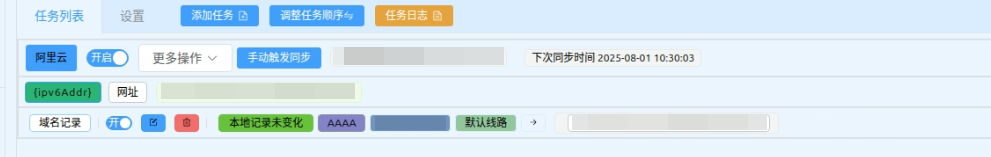

域名配置成功后,是这样子的。如有报错请检查你路由器的防火墙或旁路由的防火墙

添加域名后打开 Web 服务 此步骤一定要跟随脚步!

xxx.cn,子域名就是abc.xxx.cn(这一步请注意,你的子域名一定要和动态域名里的子域名是一致的,否则配置失败)http://127.0.0.1:端口号)

- 请注意

127.0.0.1是指代表的就是你的本机环回地址而不是你的目标主机的ip地址,如果你担心配置不准,建议你使用目标主机ip:端口- 云服务器填

公网ip:端口地址

请注意后端地址的是 http:// 不是 https://

后端地址不要抄我的,请以你实际ip为准!请以你实际ip为准!

配置Web 服务成功后无报错是这样的⬇️

重定向https://{host}:9443这里的9443指向的是雷池WAF

配置重定向成功后无报错是这样的 ⬇️

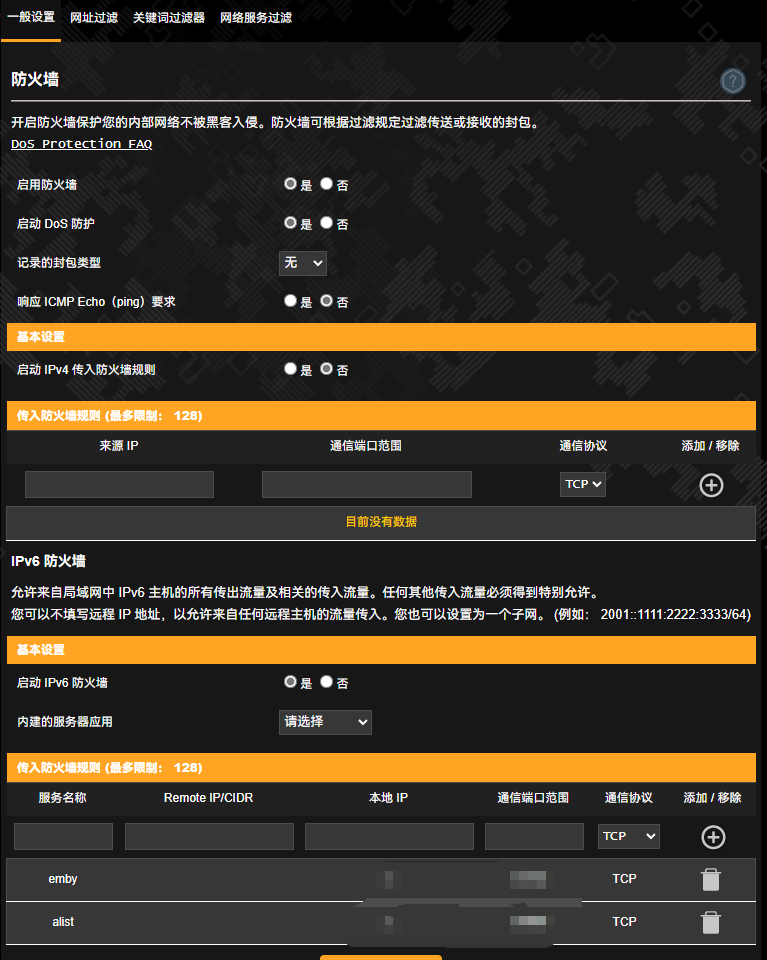

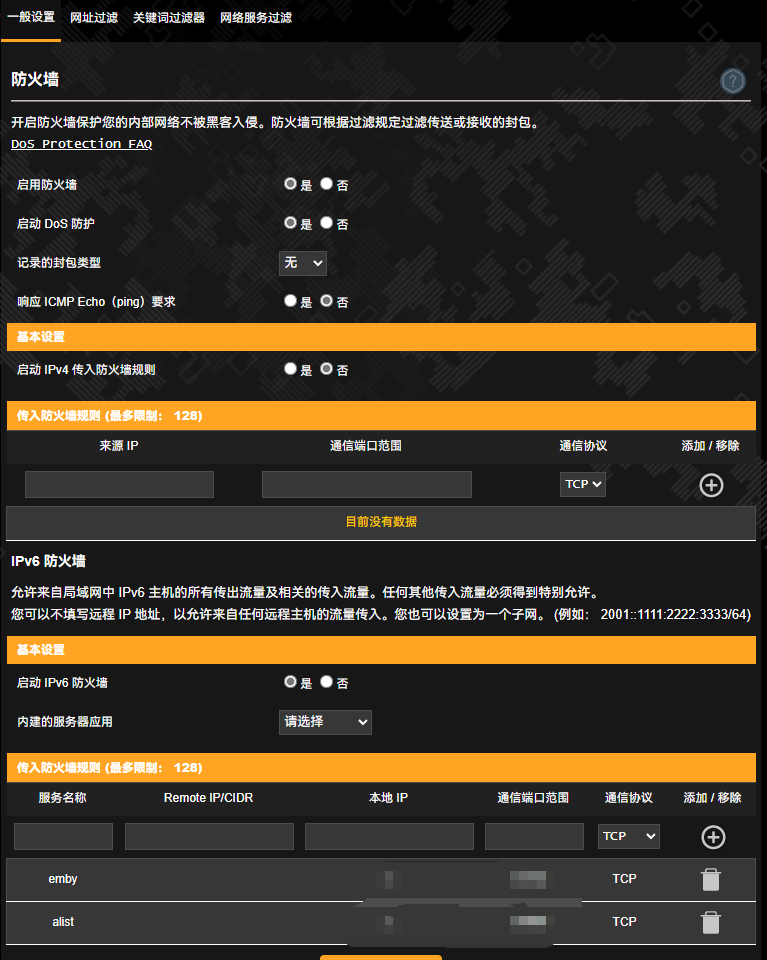

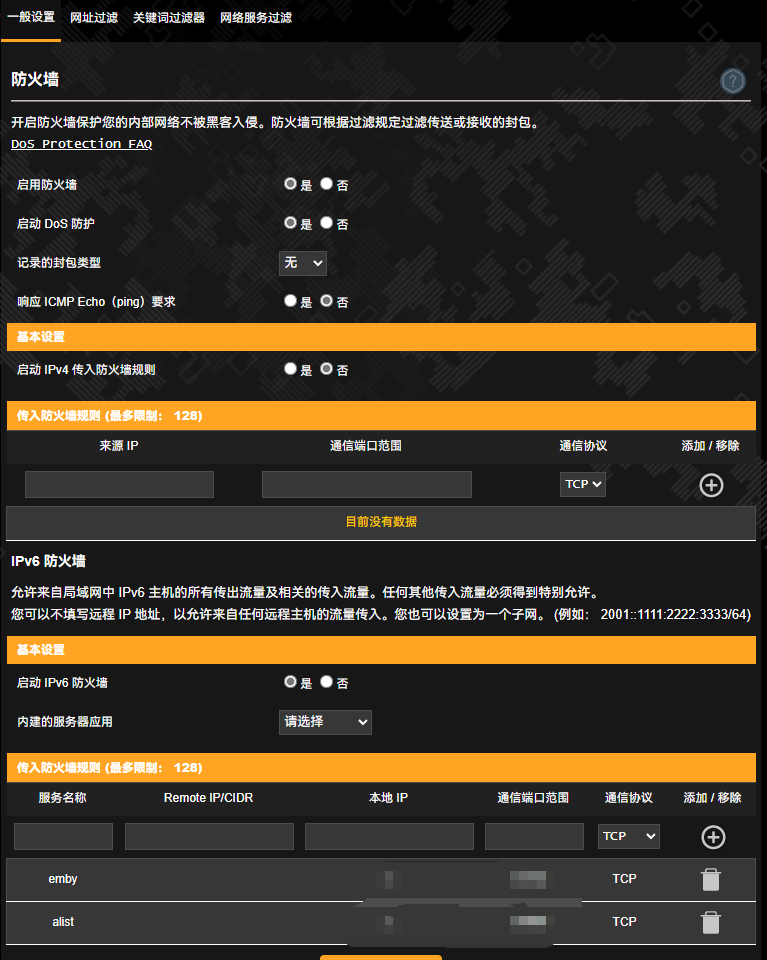

域名在局域网/外网中正常访问网站主路由防火墙规则(前提路由器支持此功能)或临时关闭主路由防火墙进行测试以华硕TUF GAMING 小旋风路由器为例

通过域名在局域网/外网中正常访问网站,恭喜你!进入最后一个环节!

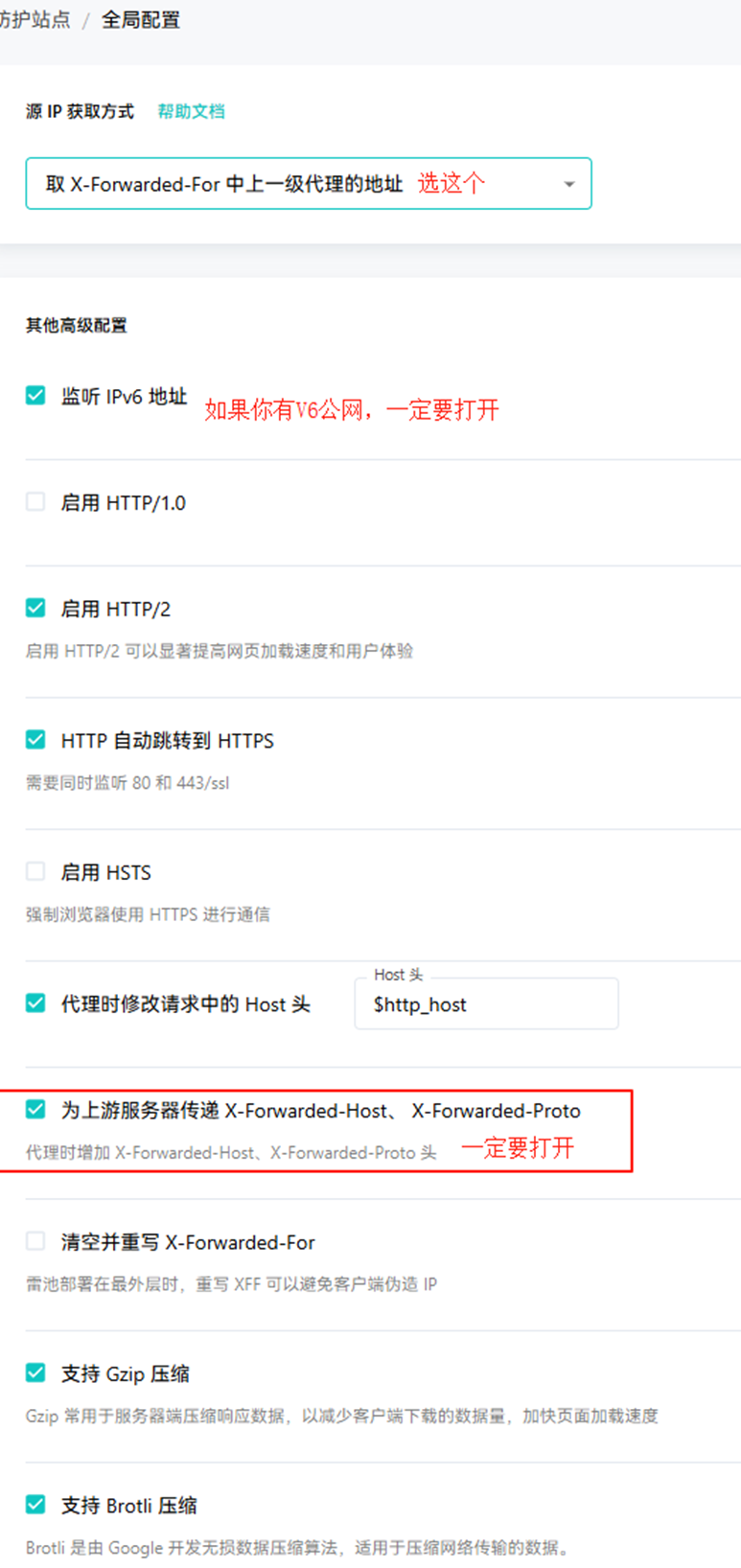

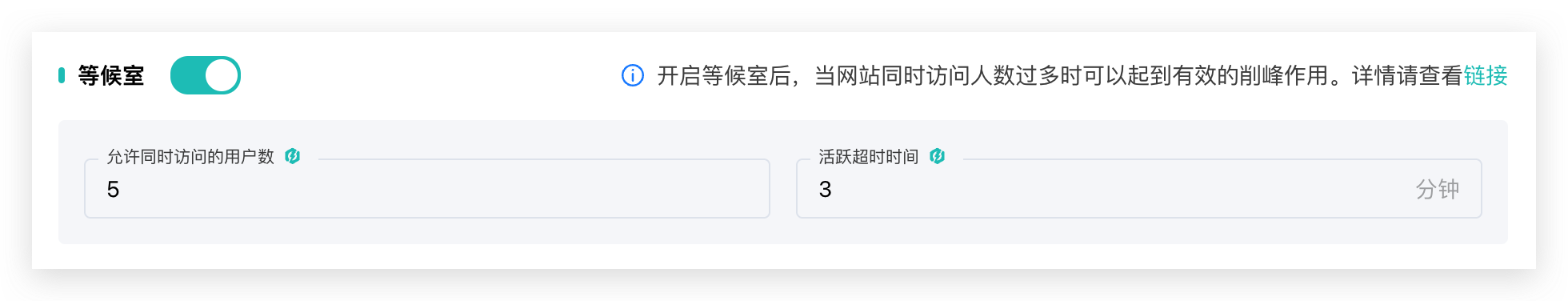

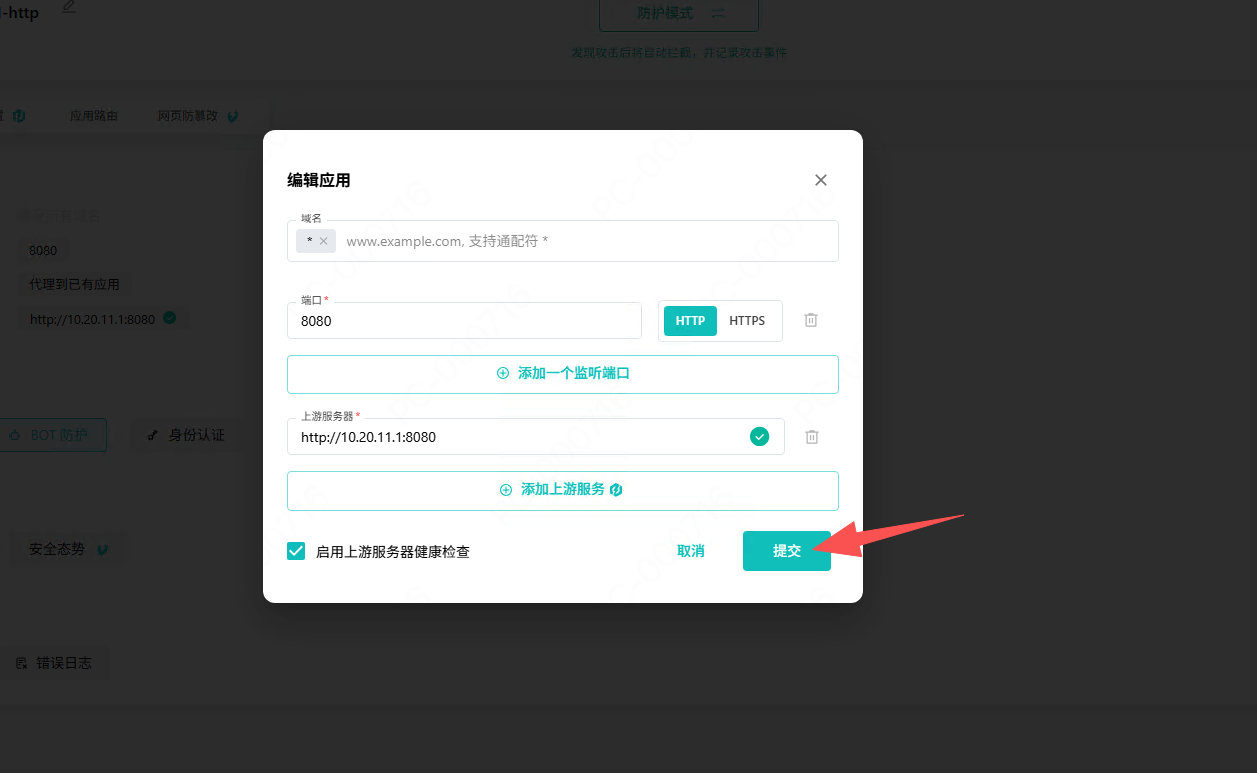

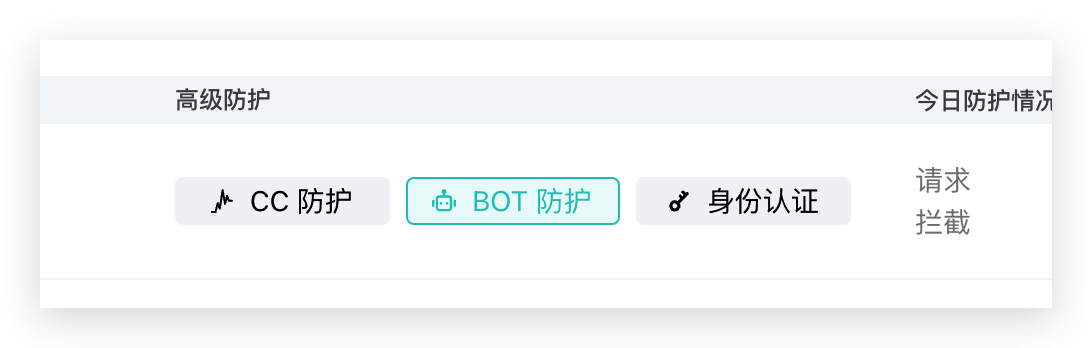

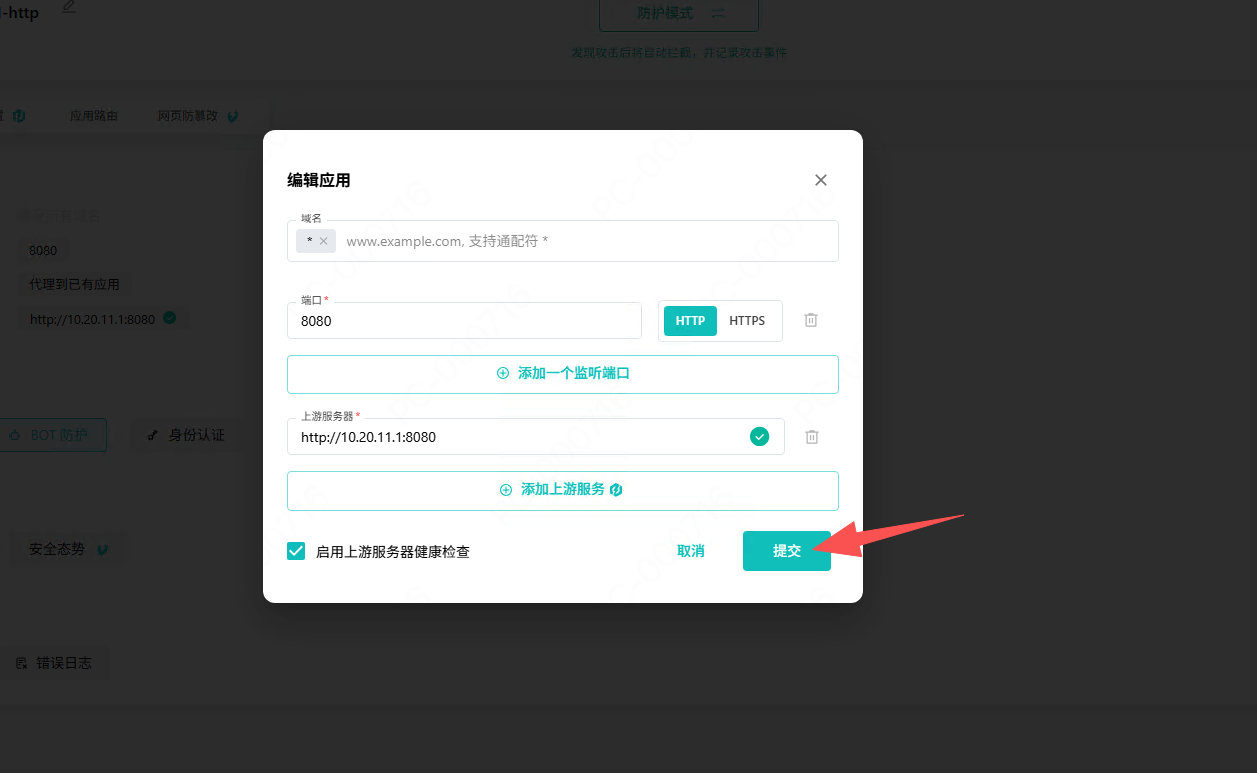

IP:9443图上所示源站指已部署的服务(例:alist),alist的源站是IP:5244的,那你就填IP:5244

图上指示

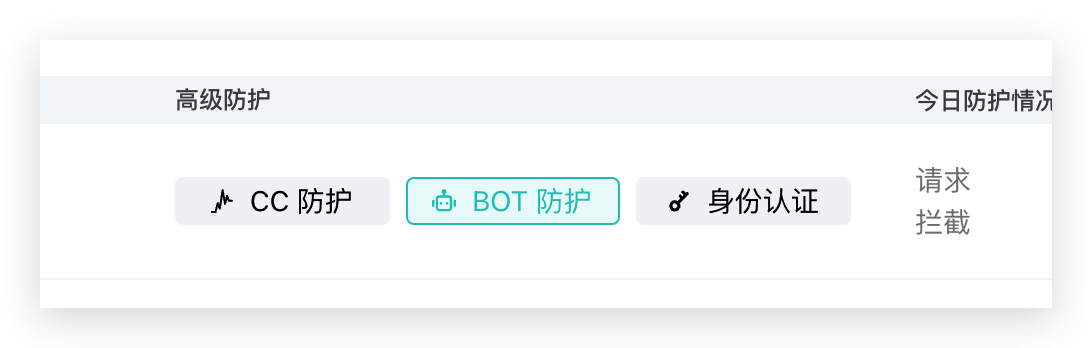

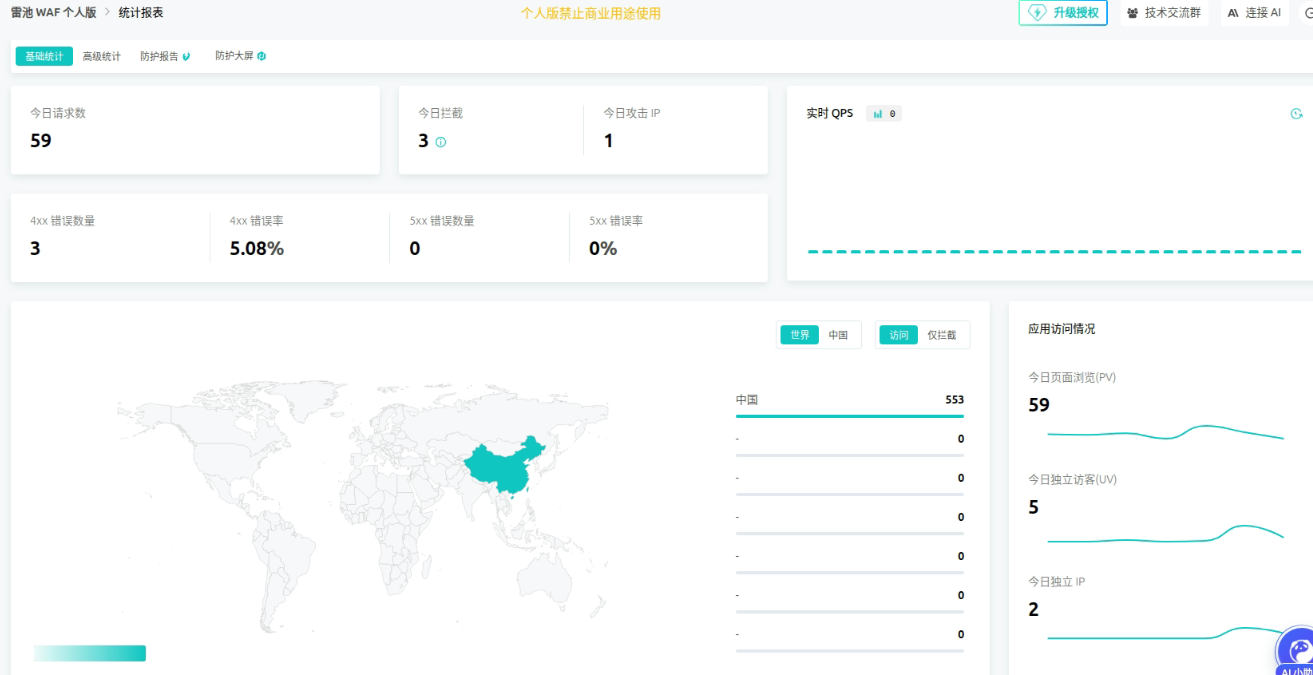

子域名:端口,优先测试网站是否能正常访问xxx.cn/ 的 / 后面添加上雷池的攻击测试https://xxx.cn/?id=1+and+1=2+union+select+1https://xxx.cn/?id=<img+src=x+onerror=alert()>https://xxx.cn/?id=../../../../etc/passwdhttps://xxx.cn/?id=phpinfo();system('id')https://xxx.cn/?id=<?xml+version="1.0"?><!DOCTYPE+foo+SYSTEM+"">

临时关闭主路由的防火墙移动流量,不能用WiFi

回去查看日志就能看到拦截日志了!!!

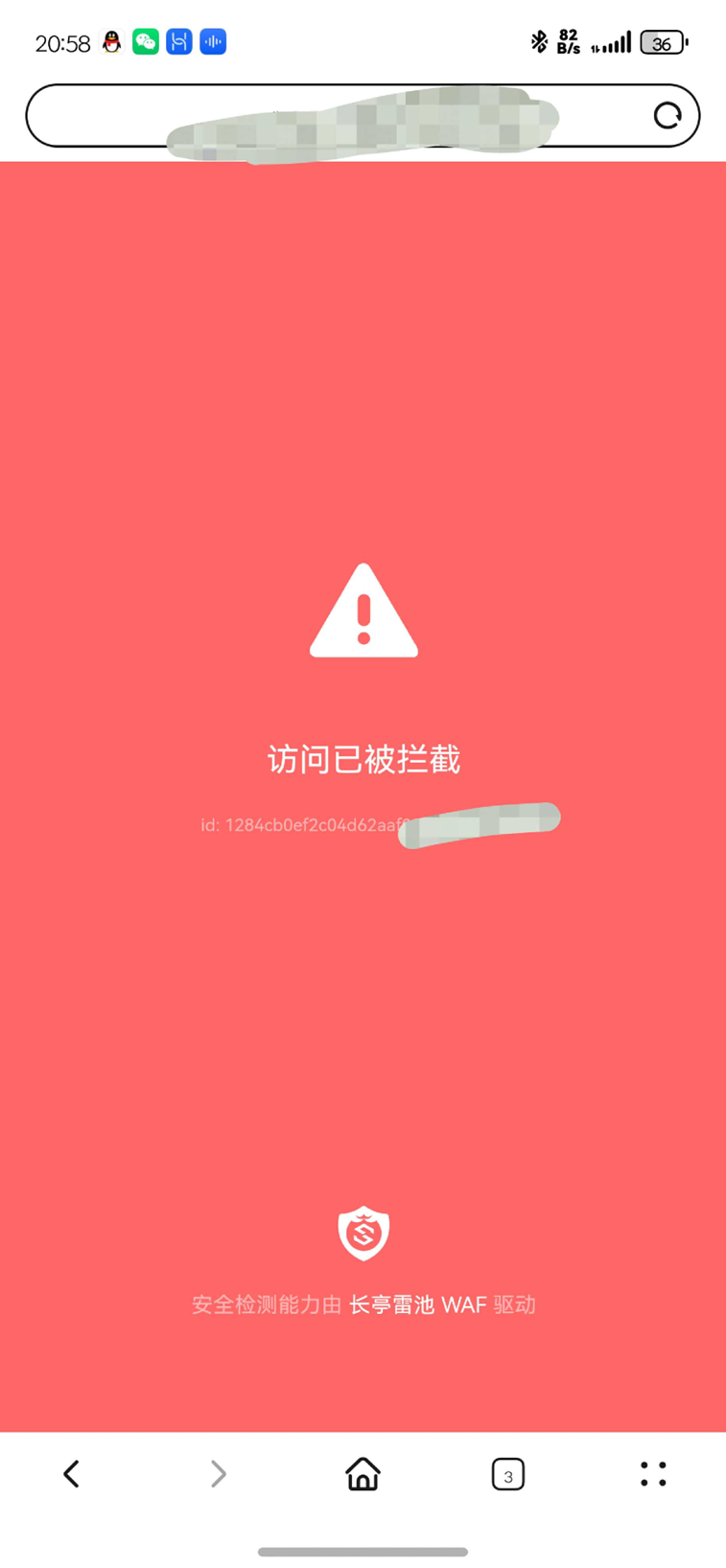

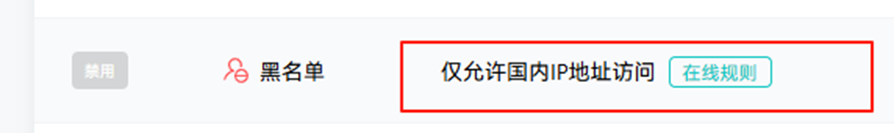

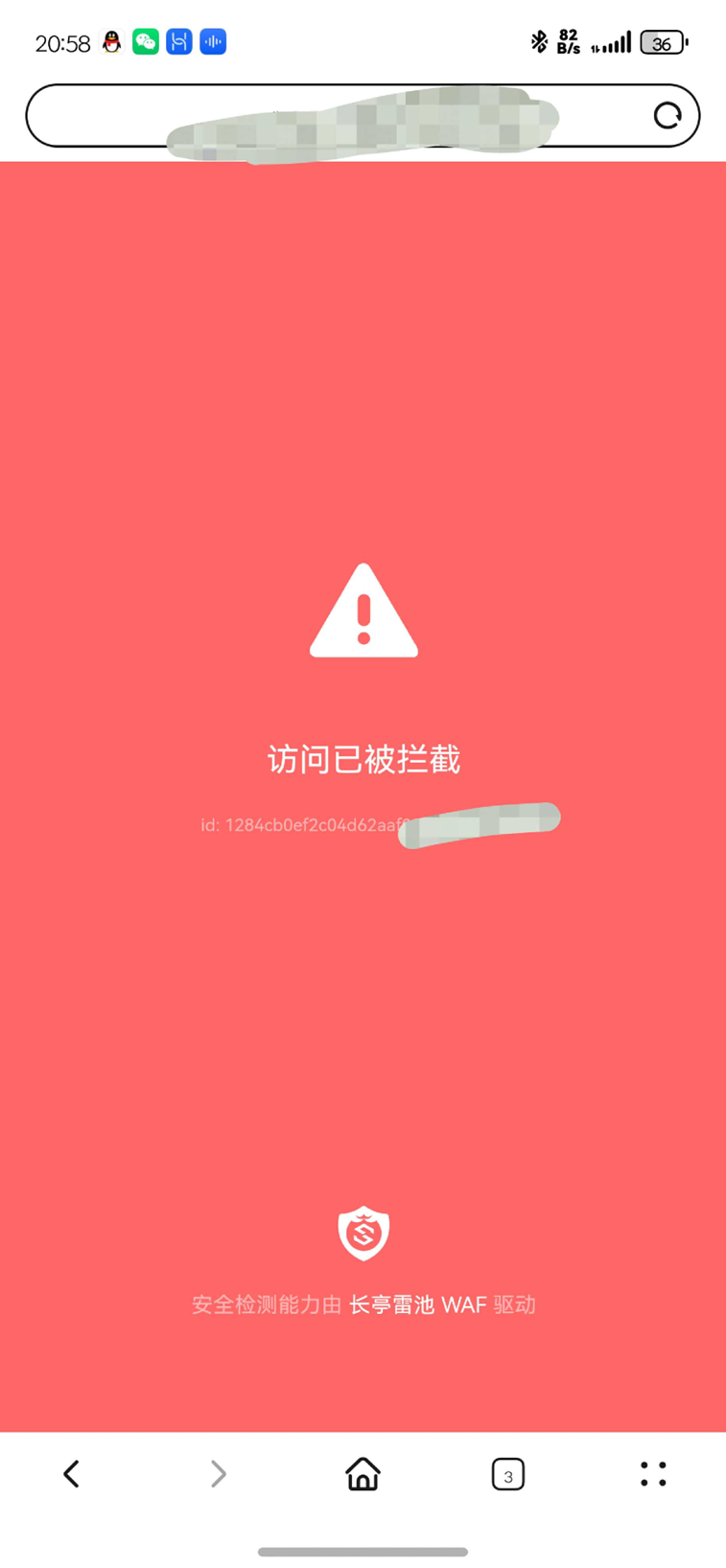

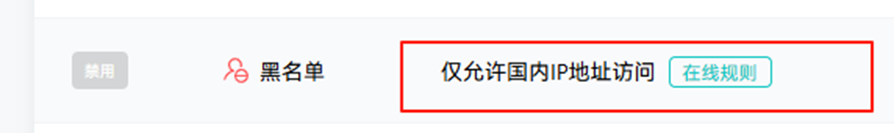

请注意!!在防护配置-自定义规则,请暂时 不要添加仅允许国内IP地址访问规则

此规则会导致你无法访问你的网站(截止发稿前还不能确认是什么原因导致的,如果有开启后仍能在国内访问的,欢迎72群讨论心得)

非常感谢 百智云 AI 交流群 @Chance 提供解决方法若还不显示的请检查3.1步骤是否正确同一个域名只能配置同一个端口

本作者极其不推荐关闭路由器防火墙,家庭网络将会完全暴露在v4/v6公网之中,是非常危险的行为

全部的配置部署成功后,局域网可以以子域名:端口号正常访问后,外网无法访问的,请尝试以下方法:

主路由防火墙,若能访问打开防火墙,并添加规则(前提路由器有该功能)

因为华为路由器没有单独的v4/v6防火墙规则,必须完全关闭防火墙才可访问7

25

雷池社区版 7.2.3 更新公告

雷池 - 小小

更新于 2 个月前

0

12

雷池 WAF 8.3.0 版本更新公告

雷池 - 小小

更新于 6 个月前

0

8

雷池 WAF 9.2.7 版本更新公告

雷池-洋仔

更新于 2 个月前

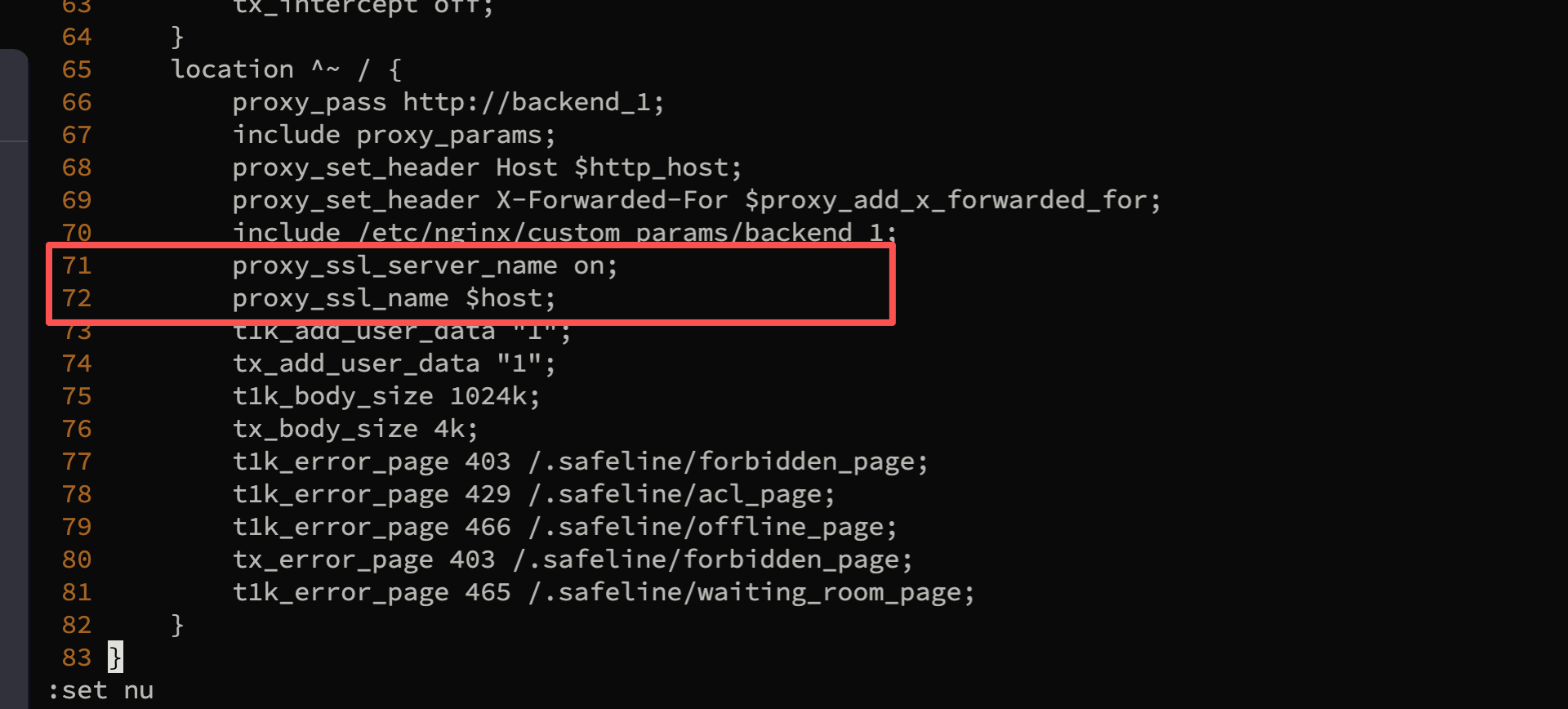

参考文档 更新雷池

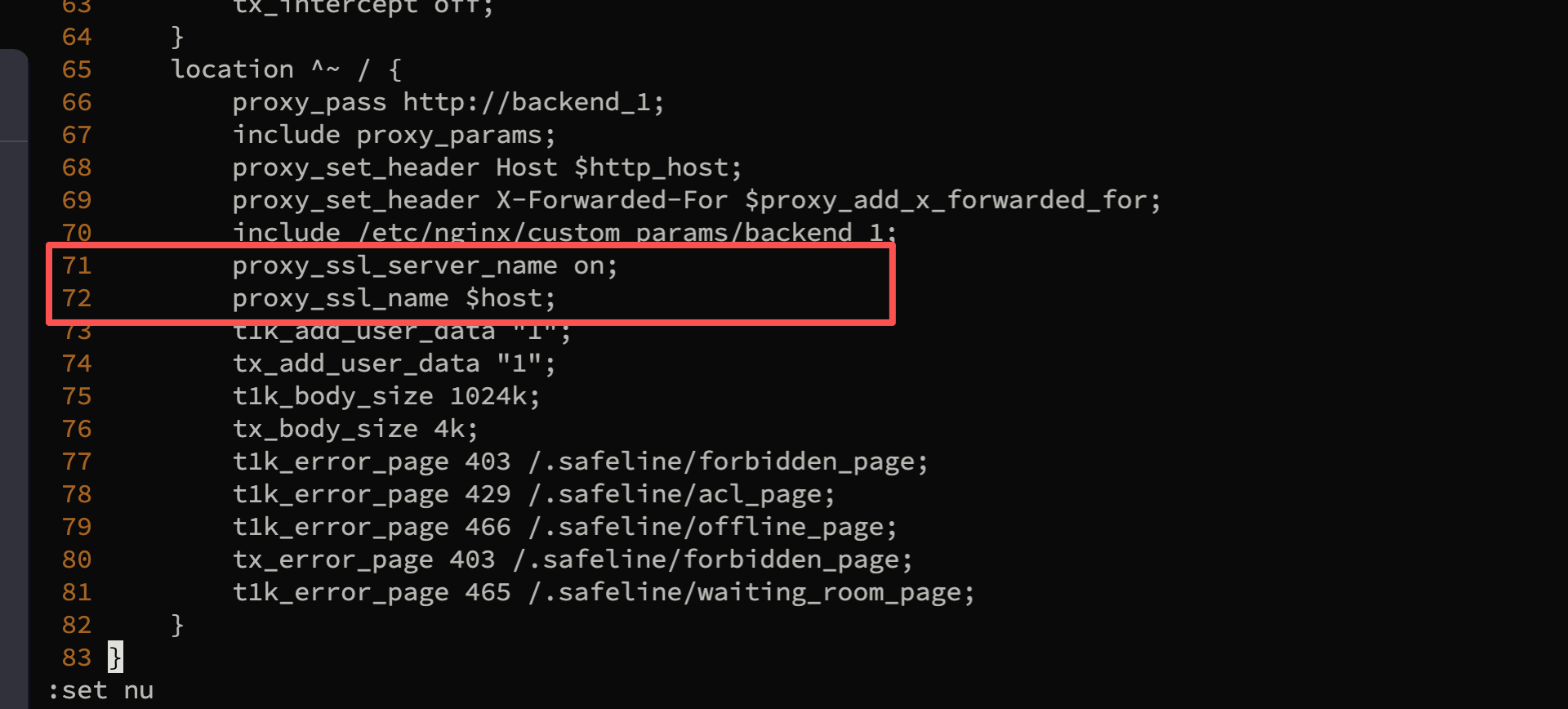

/data/safeline/resources/nginx/custom_params/backend_idproxy_ssl_server_name on;proxy_ssl_name $host;

/data/safeline/resources/nginx/custom_params/backend_id

2

6

使用外部数据库会导致防护应用无法统计数据

考古不是挖坟

更新于 2 天前

使用外部的Postgres作为雷池的数据库会使得雷池的防护应用的今日请求/今日拦截失效,mgt容器无报错日志,Postgres版本为17.6-alpine(1Panel中安装的)。

0

1

解决使用Lucky DDNS 进行反向代理,无法经过雷池WAF导致无流量等问题

CERBERUS_Leo

更新于 21 小时前

作者:CERBERUS_Leo(社区72群)

注意:本文未经授权禁止转载至其他媒体平台

- 本文介绍通过Lucky DDNS 进行反向代理时,无法经过雷池WAF导致无流量、测试攻击无效等问题

- 本期教程文档较长,请耐心紧跟步骤看完!本期教程仅适用于

Ubuntu系统- Windows请自测!如果你的Windows部署了

Docker环境,原理上步骤是一致的,但不代表能用- 本期文档将提供解决

Lucky DDNS反代雷池教程,若你未部署Docker,请自行部署- 本期文档仅提供

Docker部署方案,如果用openwrt/istore部署,支持Docker部署的,可参考本文档

重点ip地址,并不是当前主机的ip地址ipv4公网或ipv6公网,如果不清楚的建议向装维师傅或运营商咨询业务经理ipv4公网iplocalhost 它并不是IP,而是一种特殊的域名(没有后缀),默认的情况下它解析到的是本地IP的127.0.0.1,主要通过本机的host文件进行管理,如果你愿意,也可以把localhost域名解析到某个公网IP上去127.0.0.1它是一个私有IP,代表的就是你的本机环回地址,其实本质上是绑定在虚拟网卡(loopback)上的IPlocalhost和127.0.0.1并不需要联网访问,即使在无网络环境下访问这两者都能找到本机localhost是域名,默认是指向127.0.0.1的

必须有稳定域名,不要使用免费域名,同时请确保你已申请并下发 SSL 证书,Lucky DDNS和雷池WAF都可以申请SSL证书【这里不赘述,请自行在Lucky或雷池WAF的控制台查看相关手册】

嫌 Docker部署麻烦的也可以用一键脚本,作者不保证在 ubuntu 能起作用(因此在此不提供一键脚本),推荐使用 Docker部署

如果你已部署Lucky 可以跳过此步骤 直接看2.5

注:通常使用第一个命令即可,除非你对

Docker搭建非常熟悉,可以自定义并操作第三步,否则请你使用第一个命令!

同时支持IPv4/IPv6, Liunx系统推荐(正常用此命令即可)

Windows系统不要使用

1docker run -d --name lucky --restart=always --net=host gdy666/lucky

只支持IPv4, Windows不推荐使用docker版本

1docker run -d --name lucky --restart=always -p 16601:16601 gdy666/lucky

挂载主机目录删除容器后配置不会丢失。可替换

/root/luckyconf为主机目录, 配置文件为lucky.conf

1docker run -d --name lucky --restart=always --net=host -v /root/luckyconf:/goodluck gdy666/lucky

地址栏输入ip:16601并登录,账号密码都是666

相关的教程在添加任务里有文档,这里就不多说

域名配置成功后,是这样子的。如有报错请检查你路由器的防火墙或旁路由的防火墙

添加域名后打开 Web 服务 此步骤一定要跟随脚步!

xxx.cn,子域名就是abc.xxx.cn(这一步请注意,你的子域名一定要和动态域名里的子域名是一致的,否则配置失败)http://127.0.0.1:端口号)

- 请注意

127.0.0.1是指代表的就是你的本机环回地址而不是你的目标主机的ip地址,如果你担心配置不准,建议你使用目标主机ip:端口- 云服务器填

公网ip:端口地址

请注意后端地址的是 http:// 不是 https://

后端地址不要抄我的,请以你实际ip为准!请以你实际ip为准!

配置Web 服务成功后无报错是这样的⬇️

重定向https://{host}:9443这里的9443指向的是雷池WAF

配置重定向成功后无报错是这样的 ⬇️

域名在局域网/外网中正常访问网站主路由防火墙规则(前提路由器支持此功能)或临时关闭主路由防火墙进行测试以华硕TUF GAMING 小旋风路由器为例

通过域名在局域网/外网中正常访问网站,恭喜你!进入最后一个环节!

IP:9443图上所示源站指已部署的服务(例:alist),alist的源站是IP:5244的,那你就填IP:5244

图上指示

子域名:端口,优先测试网站是否能正常访问xxx.cn/ 的 / 后面添加上雷池的攻击测试https://xxx.cn/?id=1+and+1=2+union+select+1https://xxx.cn/?id=<img+src=x+onerror=alert()>https://xxx.cn/?id=../../../../etc/passwdhttps://xxx.cn/?id=phpinfo();system('id')https://xxx.cn/?id=<?xml+version="1.0"?><!DOCTYPE+foo+SYSTEM+"">

临时关闭主路由的防火墙移动流量,不能用WiFi

回去查看日志就能看到拦截日志了!!!

请注意!!在防护配置-自定义规则,请暂时 不要添加仅允许国内IP地址访问规则

此规则会导致你无法访问你的网站(截止发稿前还不能确认是什么原因导致的,如果有开启后仍能在国内访问的,欢迎72群讨论心得)

非常感谢 百智云 AI 交流群 @Chance 提供解决方法若还不显示的请检查3.1步骤是否正确同一个域名只能配置同一个端口

本作者极其不推荐关闭路由器防火墙,家庭网络将会完全暴露在v4/v6公网之中,是非常危险的行为

全部的配置部署成功后,局域网可以以子域名:端口号正常访问后,外网无法访问的,请尝试以下方法:

主路由防火墙,若能访问打开防火墙,并添加规则(前提路由器有该功能)

因为华为路由器没有单独的v4/v6防火墙规则,必须完全关闭防火墙才可访问7

25

雷池社区版 7.2.3 更新公告

雷池 - 小小

更新于 2 个月前

0

12

雷池 WAF 8.3.0 版本更新公告

雷池 - 小小

更新于 6 个月前

0

8

雷池 WAF 9.2.7 版本更新公告

雷池-洋仔

更新于 2 个月前

参考文档 更新雷池

/data/safeline/resources/nginx/custom_params/backend_idproxy_ssl_server_name on;proxy_ssl_name $host;

/data/safeline/resources/nginx/custom_params/backend_id

2

6

雷池 WAF 9.1.0 版本更新公告

雷池 - 小小

更新于 2 个月前

2

3