发布于 1 年前

发布于 1 年前

张华杰

更新于 1 年前

0

0

来源:微信公众号 泷羽Sec

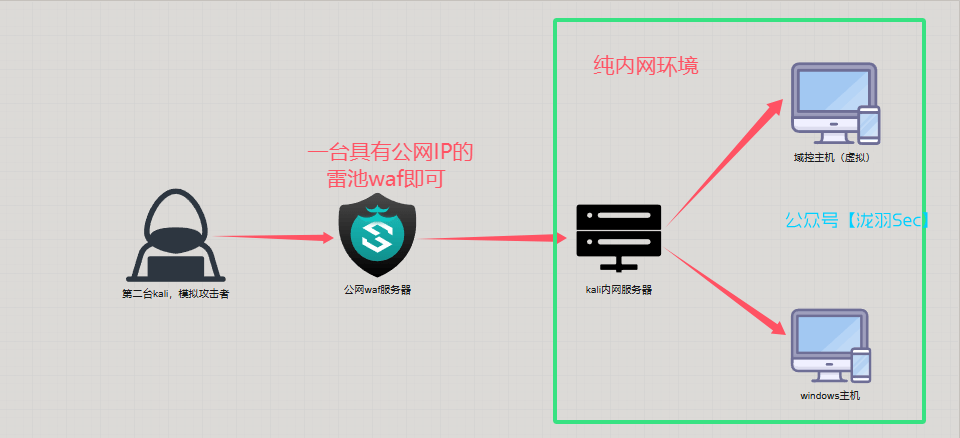

很多师傅们不懂内网穿透,还要给一些内网穿透服务商价钱,还不能自定义域名,自定义域名还要费用,并且这个域名还要带着它的主域名,比如服务商的域名是demo.com,而你花钱只能得到它的子域名比如test.demo.com,价格还贵,不好记,那么本篇文章将彻底甩开这类内网穿透的服务商!让您拥有自己的特殊域名,和一个简单企业级的网络防护环境,并且还很便宜,只需要一个雷池跳板服务器即可

总体的网络拓步结构,本篇文章会讲内网环境搭建,FRP内网穿透工具,还有雷池waf的介绍,组建我们自己的本机web服务(web服务搭建在自己没有公网ip的电脑或者自己买的服务器上,无需和电信或者移动获取公网IP),并不需要花大量的金钱去租用一个高配置的服务器,我们只需要一个和一个4h4g10M的60块钱/月的网盾云服务器就够了!!!

首先呢,需要一台服务器,这里我用的是网盾云的高防物理服务器,有条件的可以选择物理机,没有条件的可以选择云服务器,4h4g10M只要60元/月,还有100G的DDOS高防,超级划算

然后你需要有一个自定义的域名是吧,这里建议使用阿里云的域名(因为爱情),当然腾讯云的也不错奥,域名购买和域名解析到你得服务器IP,这里就不多介绍了可以参考如下文章

1https://blog.csdn.net/qq_40831778/article/details/104627549

首先连接你的服务器并修改源,这里我的域名呢注册的是longyusec.com

1ssh root@longyusec.com 2vi /etc/apt/sources.list

填充以下内容,建议将源文件删除,或者利用echo命令重定向

1deb http://mirrors.aliyun.com/ubuntu/ jammy main restricted universe multiverse 2deb-src http://mirrors.aliyun.com/ubuntu/ jammy main restricted universe multiverse 3 4deb http://mirrors.aliyun.com/ubuntu/ jammy-security main restricted universe multiverse 5deb-src http://mirrors.aliyun.com/ubuntu/ jammy-security main restricted universe multiverse 6 7deb http://mirrors.aliyun.com/ubuntu/ jammy-updates main restricted universe multiverse 8deb-src http://mirrors.aliyun.com/ubuntu/ jammy-updates main restricted universe multiverse 9 10deb http://mirrors.aliyun.com/ubuntu/ jammy-backports main restricted universe multiverse 11deb-src http://mirrors.aliyun.com/ubuntu/ jammy-backports main restricted universe multiverse 12

更新源和系统包

1apt update 2apt upgrade

更新完后就安装docker

1apt install docker.io 2apt install docker-compose

安装雷池

1bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

访问雷池给你的URL,并输入账号密码

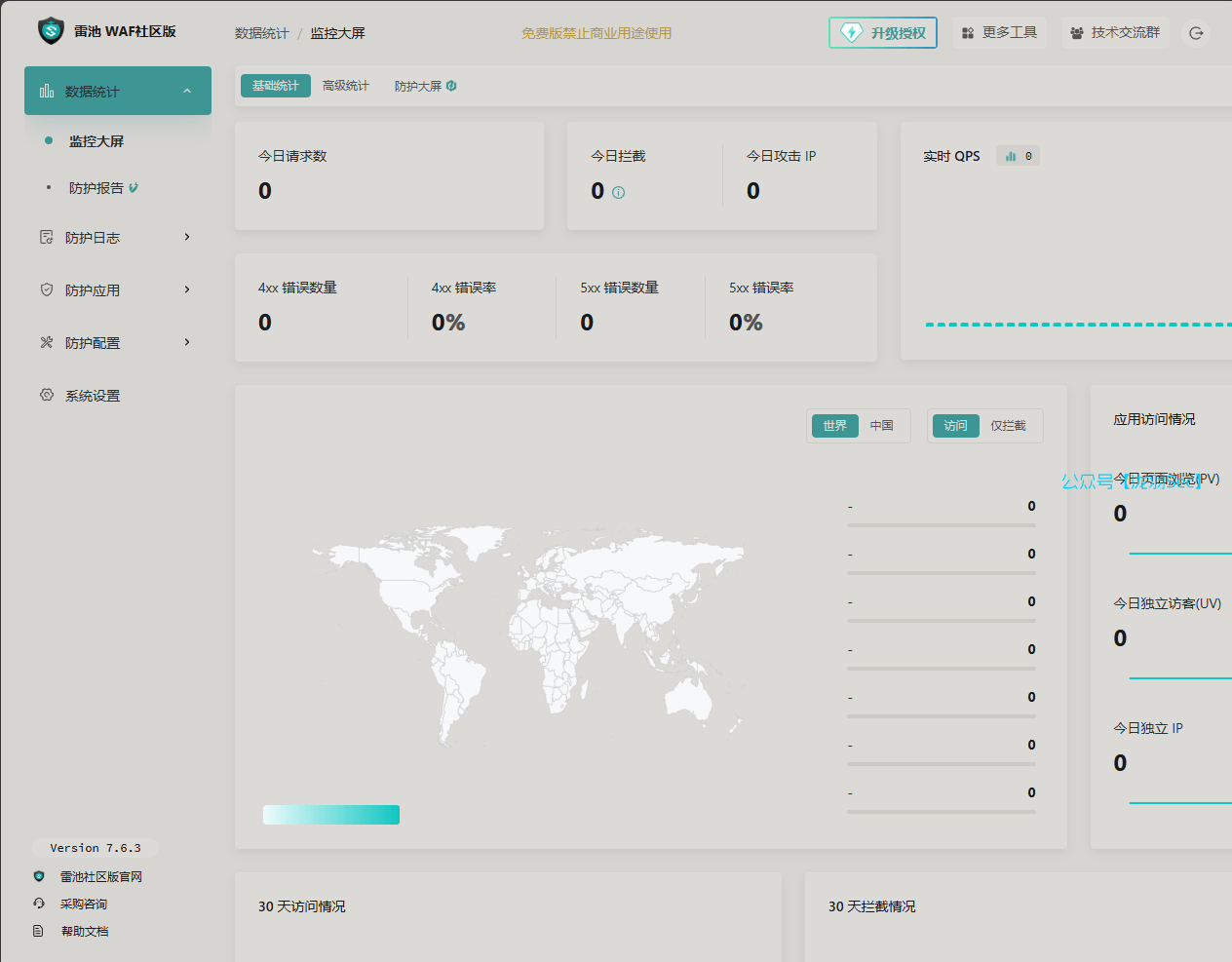

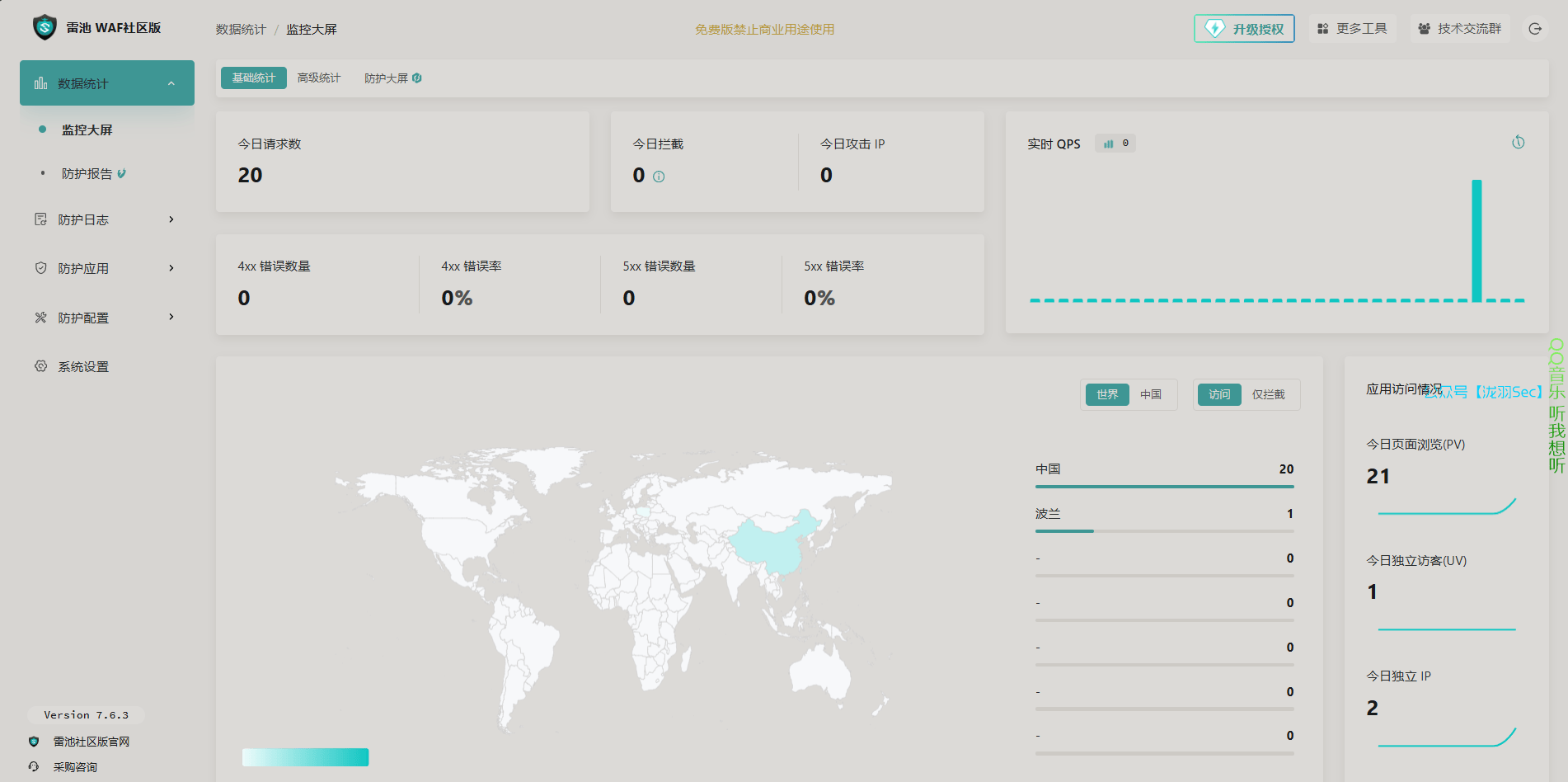

登录成功的界面,非常的帅

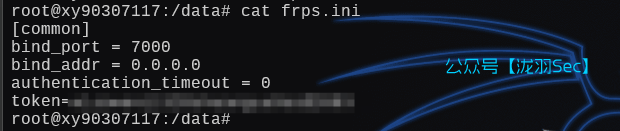

那么接下来如何访问本机的小网站?我们需要利用frp内网穿透工具,连接到本机,修改并上传frp,具体使用方法参考:三种代理方法打入内网,如果不想看,那么就直接参考我下面的内容即可

1root@xy90307117:/data# wget https://github.com/fatedier/frp/releases/download/v0.22.0/frp_0.22.0_linux_amd64.tar.gz 2root@xy90307117:/data# tar -zxvf frp_0.22.0_linux_amd64.tar.gz 3root@xy90307117:/data# cd frp_0.22.0_linux_amd64 4root@xy90307117:/data# cat frps.ini 5[common] 6bind_port = 7000 7bind_addr = 0.0.0.0 8authentication_timeout = 0 9token=you_token

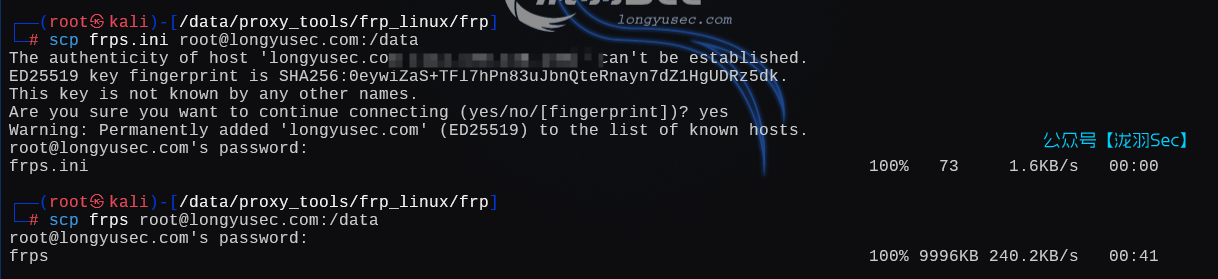

将这两个文件复制到你得国内服务器

1scp frps root@longyusec.com:/data 2scp frps.ini root@longyusec.com:/data

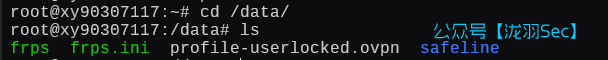

切换到国内服务器

放行7000端口

1ufw allow 7000

同样的使用tmux,将这个进程放到后台,就可以将这个终端关掉了(x掉)

1tmux 2./frps -c frps.ini

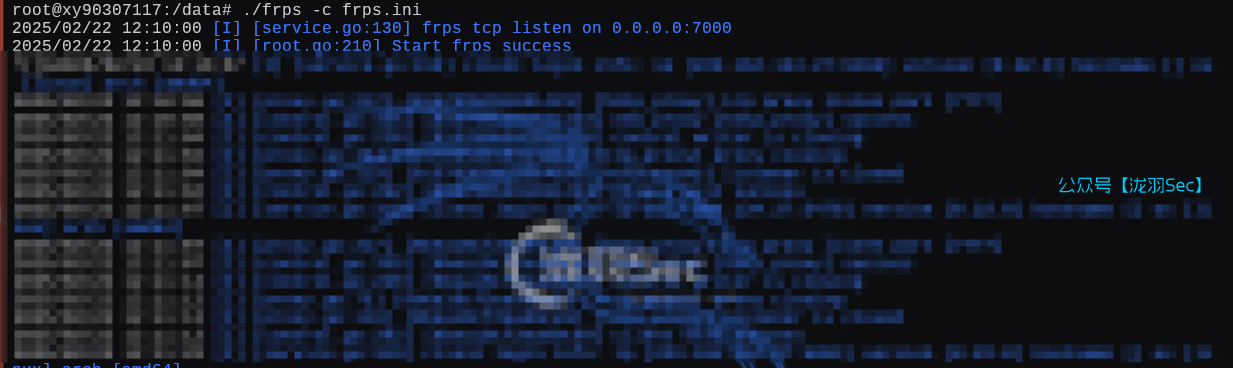

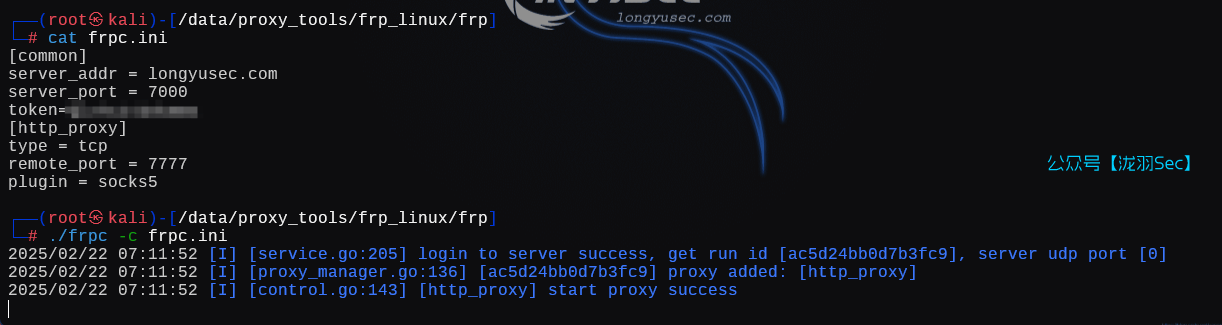

修改kali客户端的配置

1┌──(root㉿kali)-[/data/proxy_tools/frp_linux/frp] 2└─# cat frpc.ini 3[common] 4server_addr = longyusec.com # 域名和IP都可以 5server_port = 7000 6token=your_token # 可以理解为连接密码,防止未授权访问 7[http_proxy] 8type = tcp 9remote_port = 7777 10plugin = socks5

运行客户端,确保token和服务端完全一致,就能连接成功

服务器安装代理工具

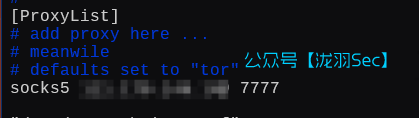

1sudo apt install proxychains 2vi /etc/proxychains.conf # 最后一行添加你的服务器IP和代理端口

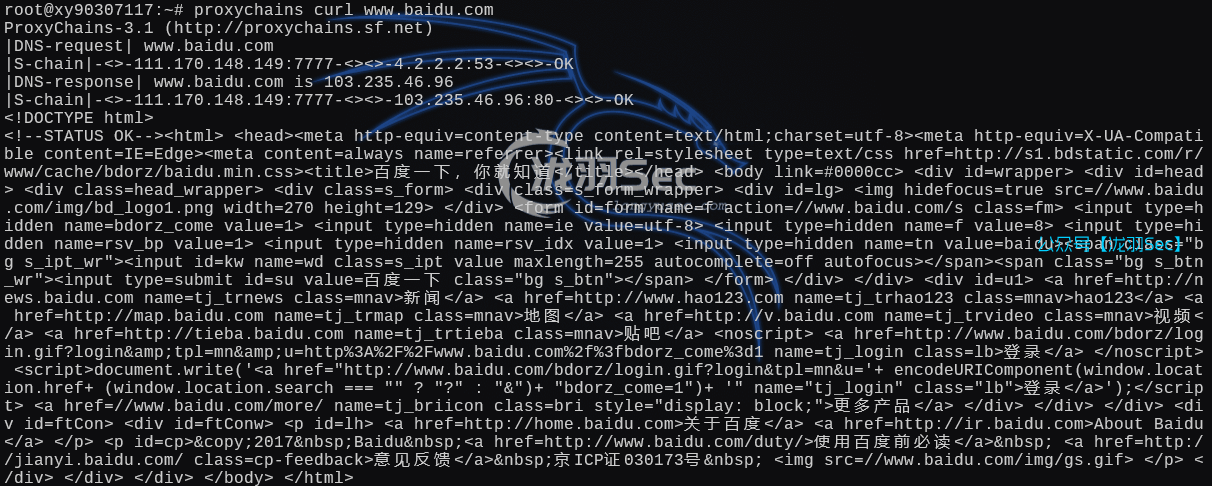

测试能否ping通百度,很好我们成功在服务端利用内网中的kali访问百度,内网穿透成功

1proxychains curl www.baidu.com

那么接下来如何通过公网服务器访问我kali内网呢?修改frp.ini,连接frp服务端

1┌──(root㉿kali)-[/data/proxy_tools/frp_linux/frp] 2└─# cat frpc.ini 3[common] 4server_addr = longyusec.com 5server_port = 7000 6token=you_token 7 8[http_proxy] 9type = tcp 10remote_port = 7777 11plugin = socks5 12 13[local_http_server] 14type = tcp 15local_ip = 127.0.0.1 16local_port = 5000 # 你的kali内网服务端口 17remote_port = 5000 # 公网访问的端口

kali开启5000端口一个微型http服务,当然也可以直接80端口,这样配置好后就能直接longyusec.com访问你的kali啦

服务器放行5000端口,直接通过域名访问服务端口,非常棒!!!!!

1 ufw allow 5000

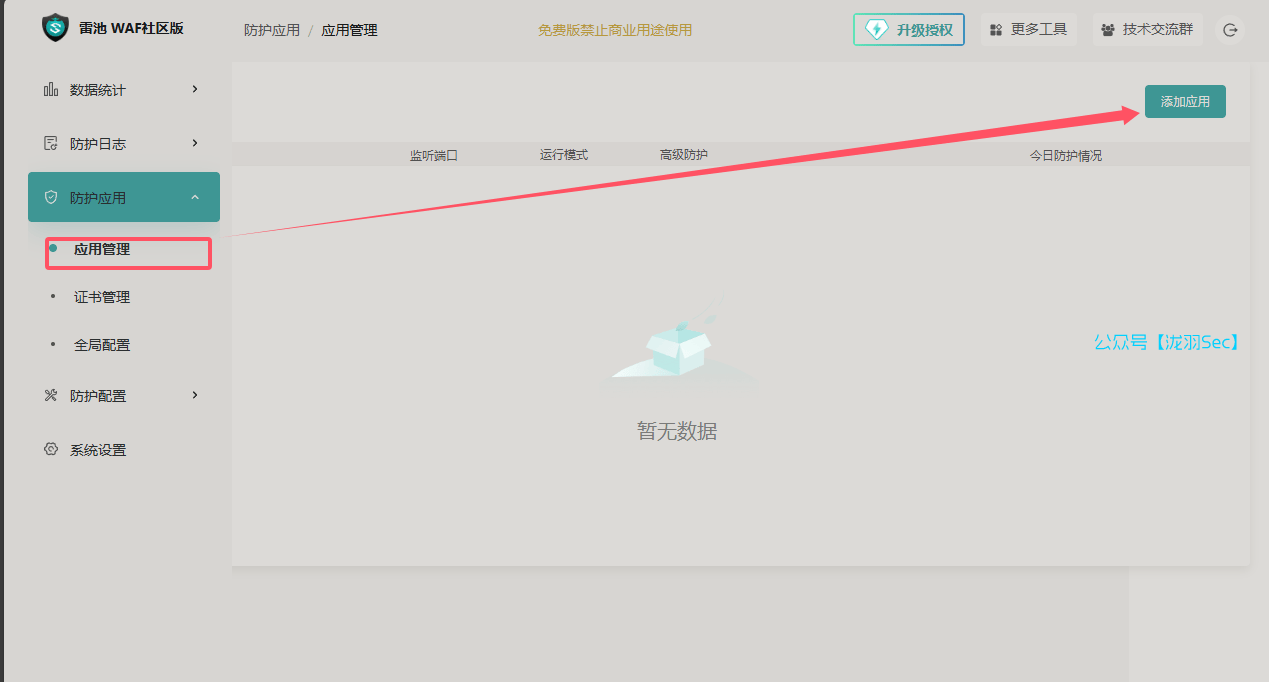

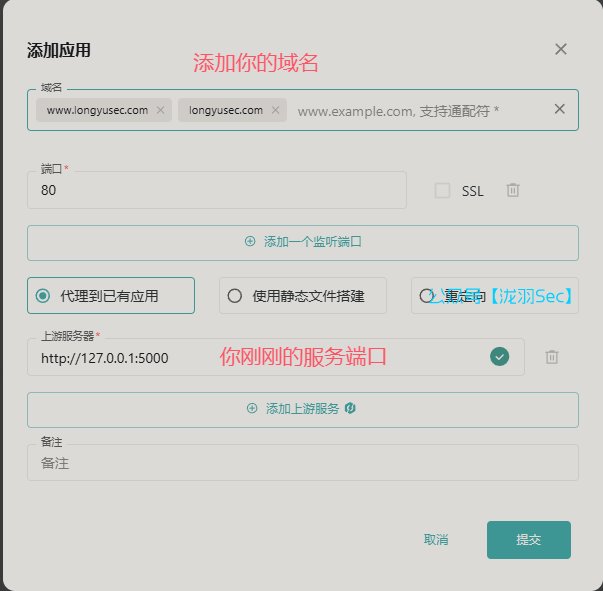

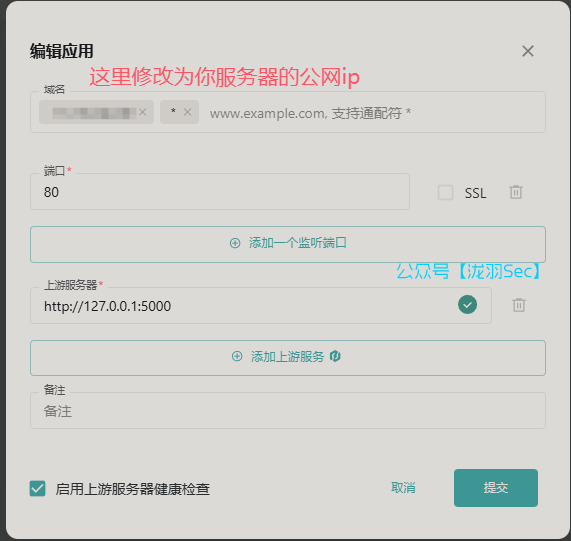

那么如何利用80端口访问呢?这个时候雷池就排上用场了,它的反向代理!!!!

我们添加一个应用

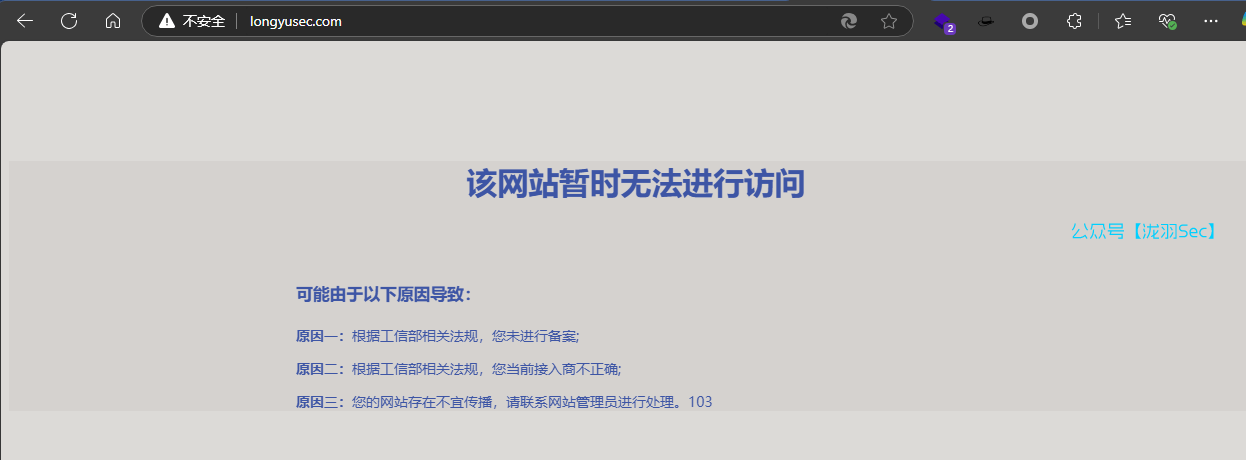

添加成功后就能直接利用80端口访问本机内网中的kali啦!!!!!但是我的网站和域名没有备案呢就访问不了,只能使用ip进行访问,哈哈哈,但是就是这样子配置呢

那么接下来就要配置防护了,我们修改一下域名为你的服务器的公网ip,模拟域名访问80端口

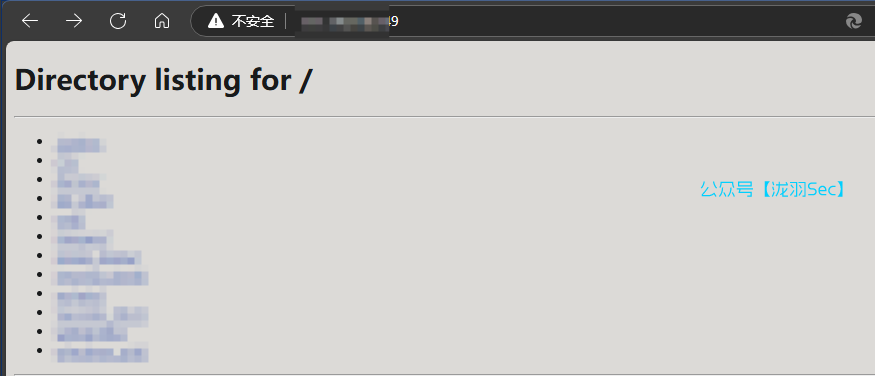

稍等一段时间,此时80端口就能正常访问我们的kali内文件

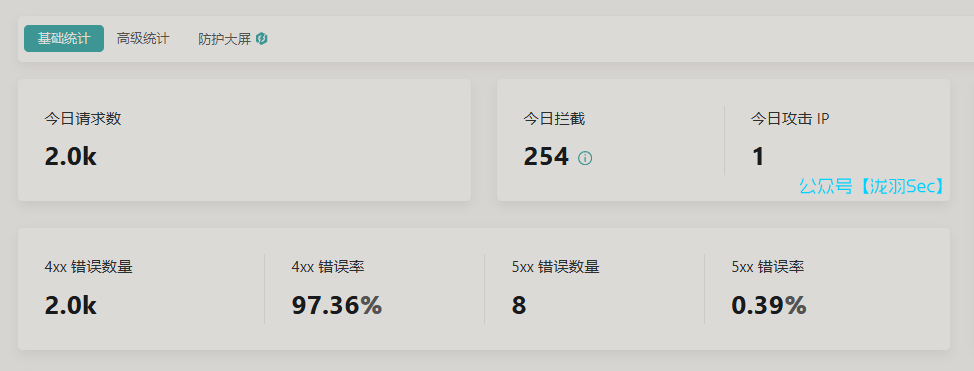

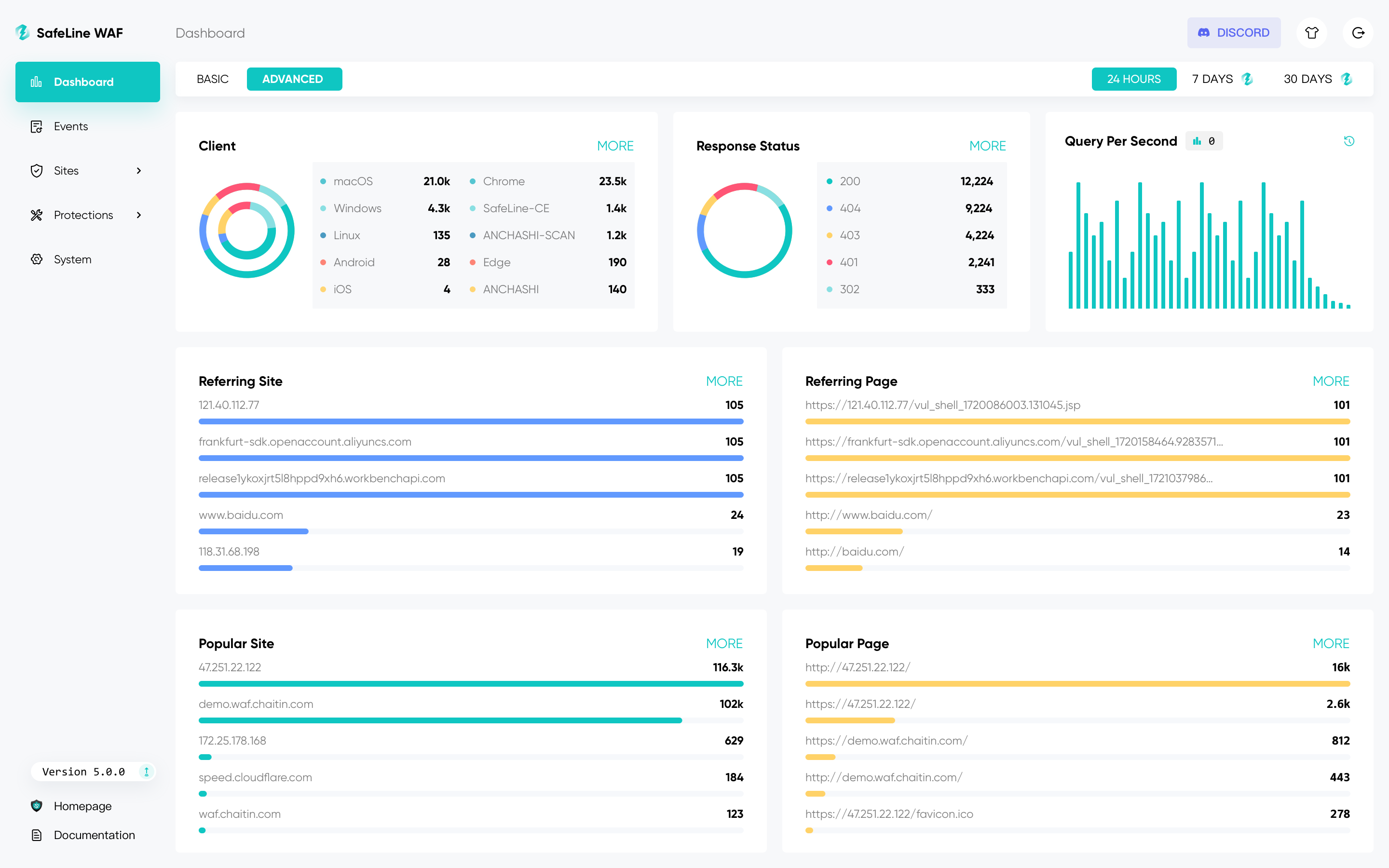

随便刷新几下就能得到每日请求等各种数据了

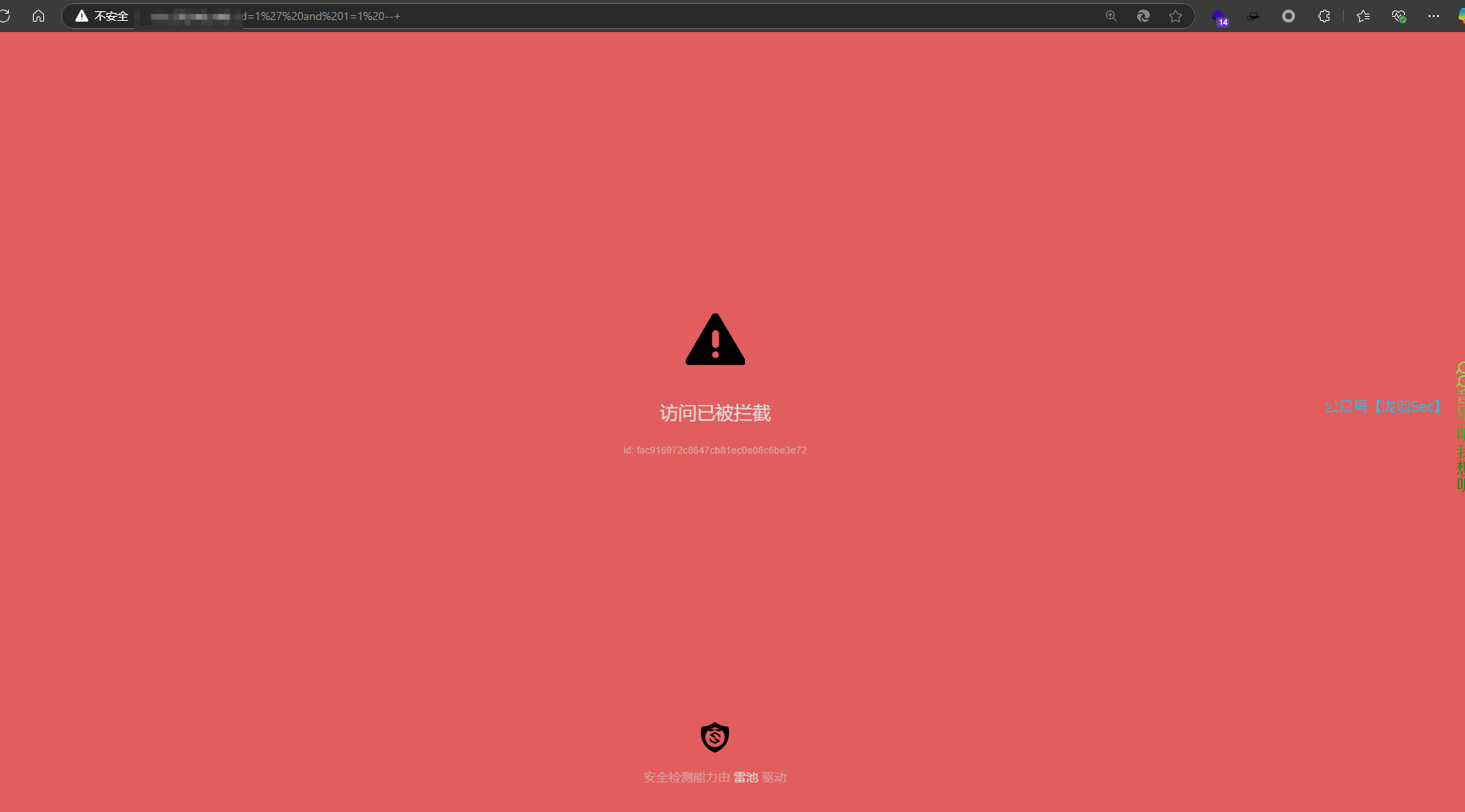

sql注入测试,光这界面就很炫酷哇

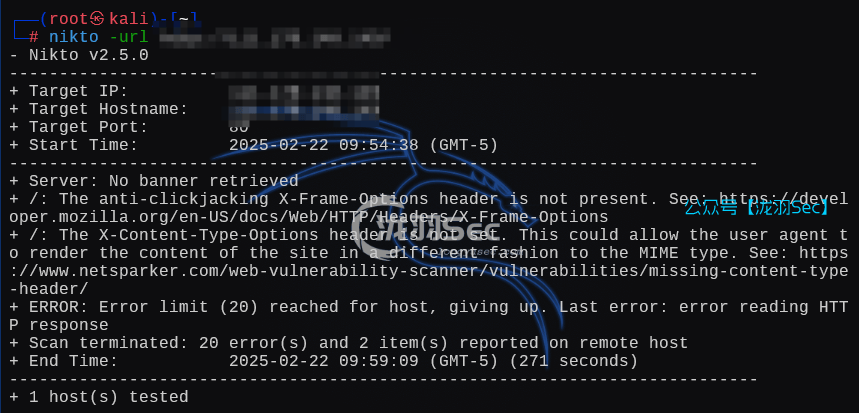

那么开始攻击,使用nikto漏洞扫描工具进行漏洞扫描

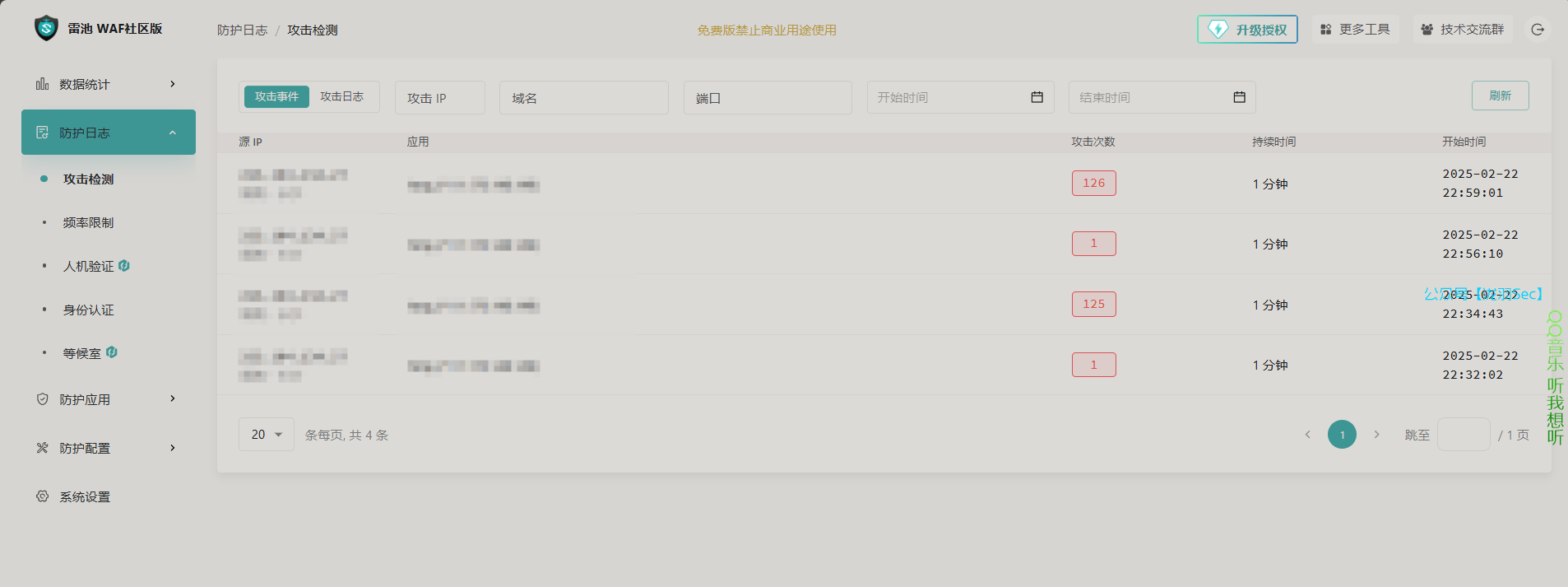

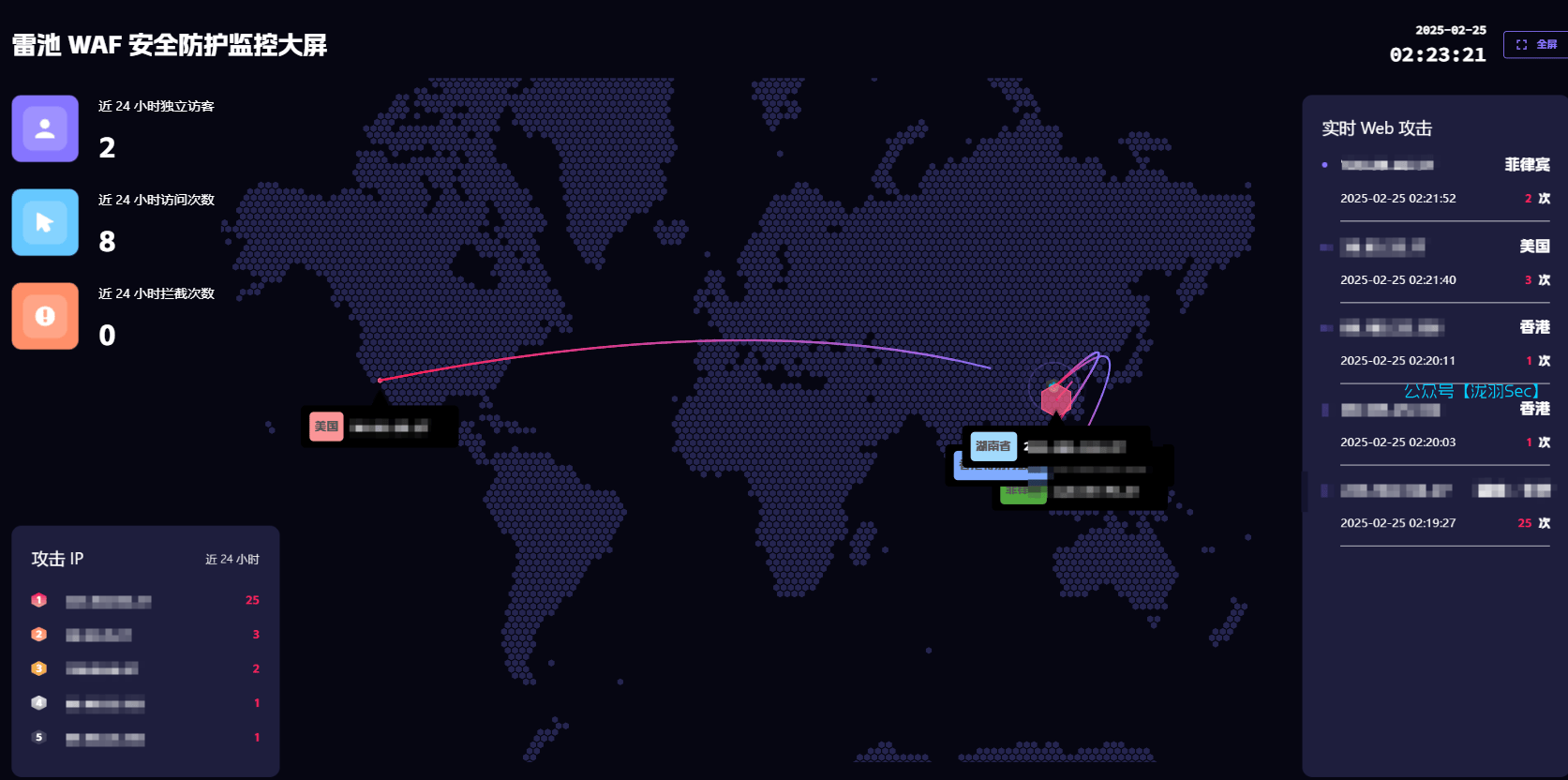

通过实时流量访问监控功能,您可以清晰掌握当前网络活动状态,快速识别异常流量与潜在威胁。

系统提供全面的安全态势可视化,每日的 请求流量、攻击拦截数据 以及 攻击源 IP 均可实时展示,帮助您快速掌握网络安全动态,精准定位威胁来源。可以防御所有的 Web 攻击,例如 SQL 注入、XSS、代码注入、操作系统命令注入、CRLF 注入、XXE、SSRF、路径遍历 等等。

系统能够实时识别并标记威胁IP,帮助您快速定位潜在攻击源,及时采取防御措施,有效降低安全风险,保障业务稳定运行。

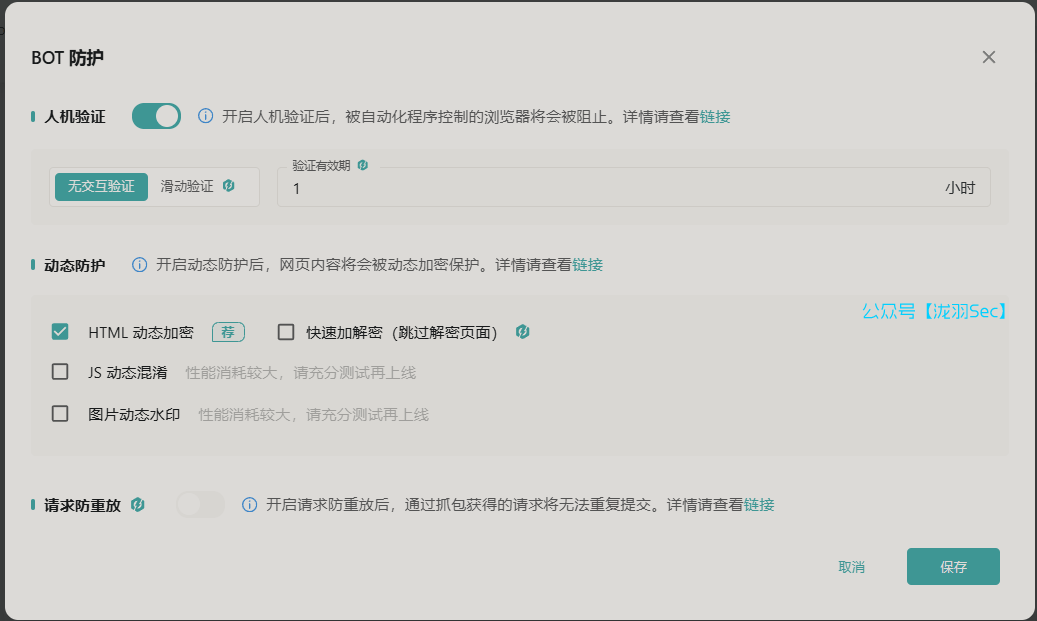

雷池不仅提供实时流量监控与威胁IP检测,更支持 自定义防护规则,让您根据业务需求灵活配置安全策略,精准拦截潜在威胁,找到应用站点,添加人机验证和HTML加密验证

点击保存后测试效果,访问任何正常网页

雷池结合网盾提供高达 300G DDoS防御,轻松应对大规模流量攻击;同时,内置 CC攻击防护、爬虫程序限制 及 恶意攻击拦截 等多重安全机制,全方位保障企业服务稳定运行,让您无后顾之忧。

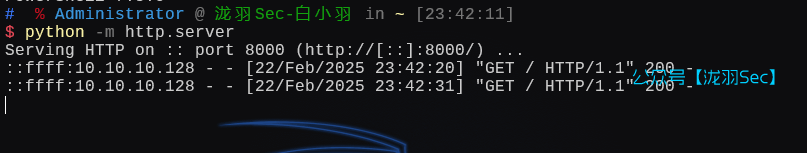

此时在您的windows主机上开启一个http服务,这个服务(模拟网站)呢包含了你这个目录下面的文件内容

利用这台公网服务器(雷池),就能轻松访问内网服务器的任何关闭防火墙的电脑了

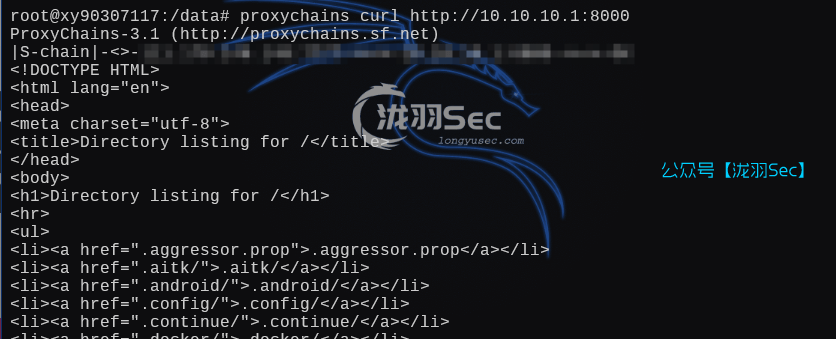

1proxychains curl http://10.10.10.1:8000

是不是很神奇?像Hack The Box和其他的一些内网靶场环境都可以以这种模式搭建,非常的方便,雷池反向代理,还提供防护作用,同样的我还用过宝塔,宝塔也具有反向代理,但是宝塔插件太多了,比较占用内存,容易卡顿,我推荐还是雷池,官方网站如下

1https://waf-ce.chaitin.cn/

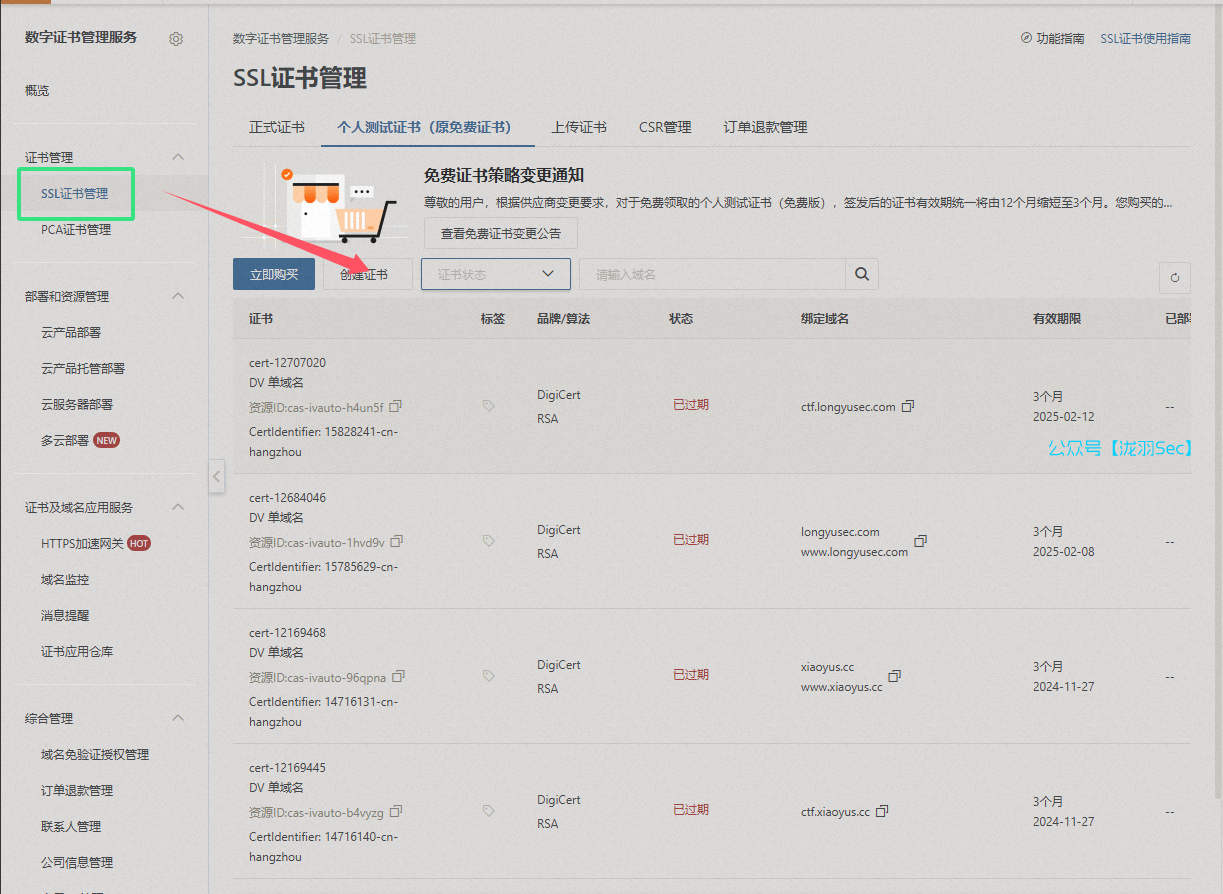

那么还有HTTPS是吧,企业级的官网没有HTTPS怎么行?我们去阿里云控制台,数字证书管理服务->SSL证书管理

我们购买一个个人测试证书,这里是免费的有效期只有三个月

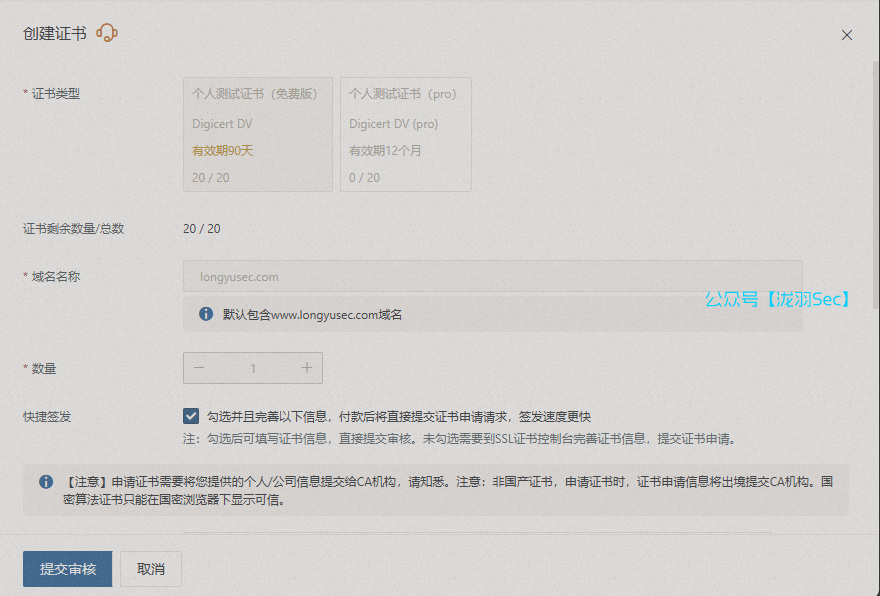

我们来创建一个免费的证书,提交审核就好了

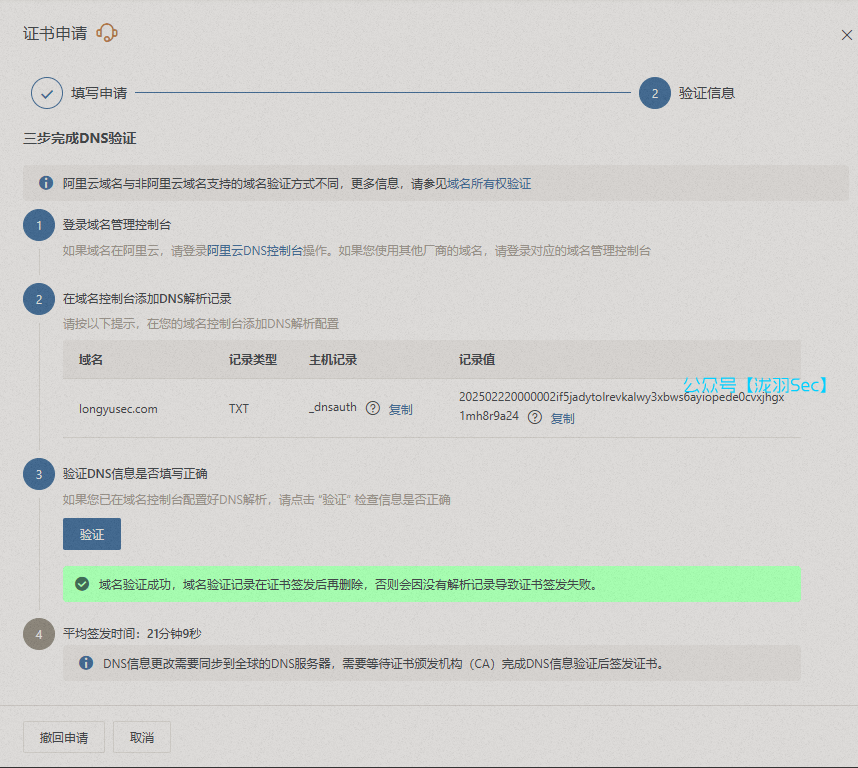

然后让你填写验证信息

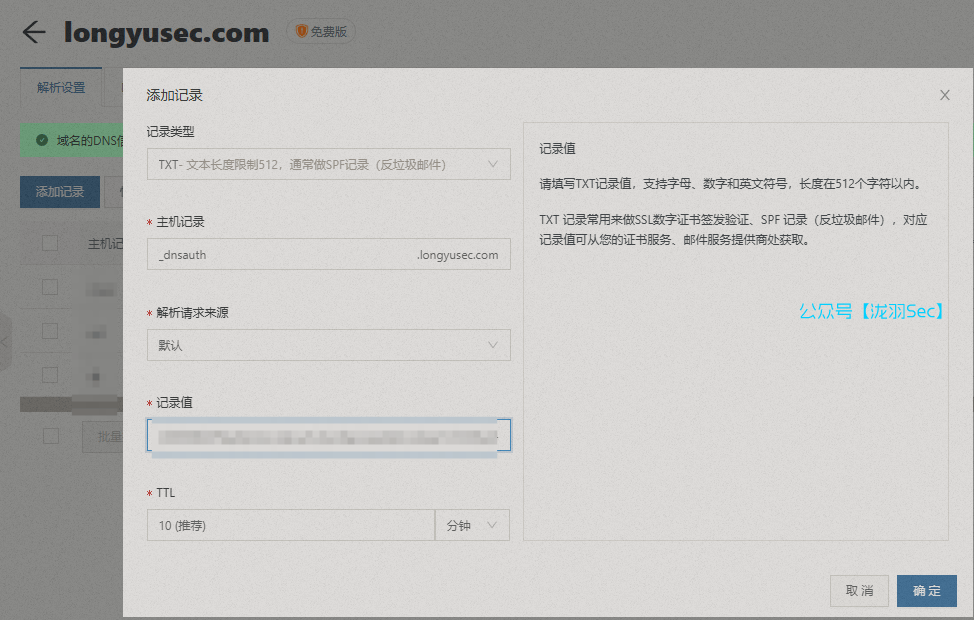

添加记录值

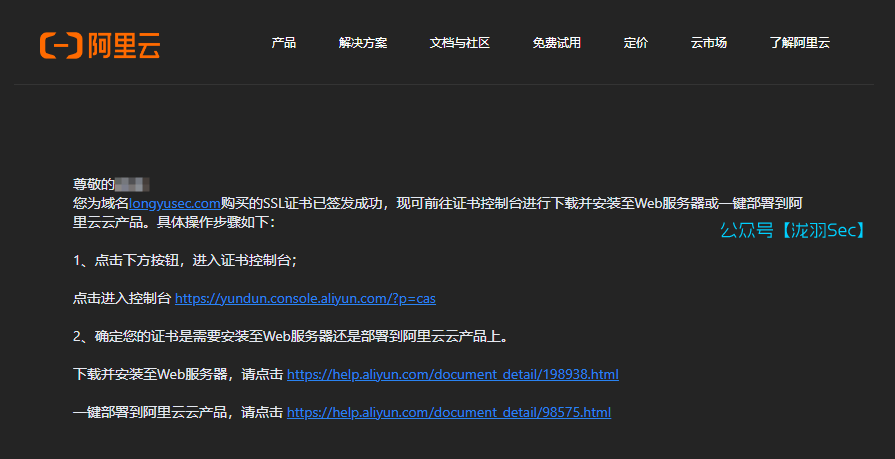

等待证书签发成功即可,阿里会发送一篇邮件

之后点击那个证书旁边有一个更多

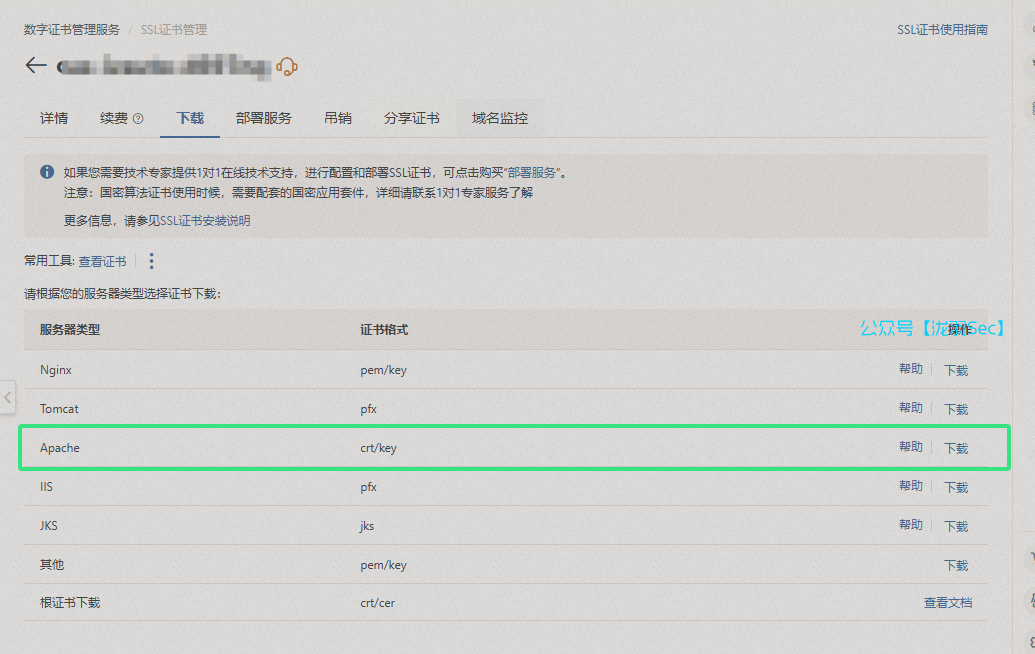

来到下载,我们选择apache,注意这里一定要是apache,其他证书我没测试过

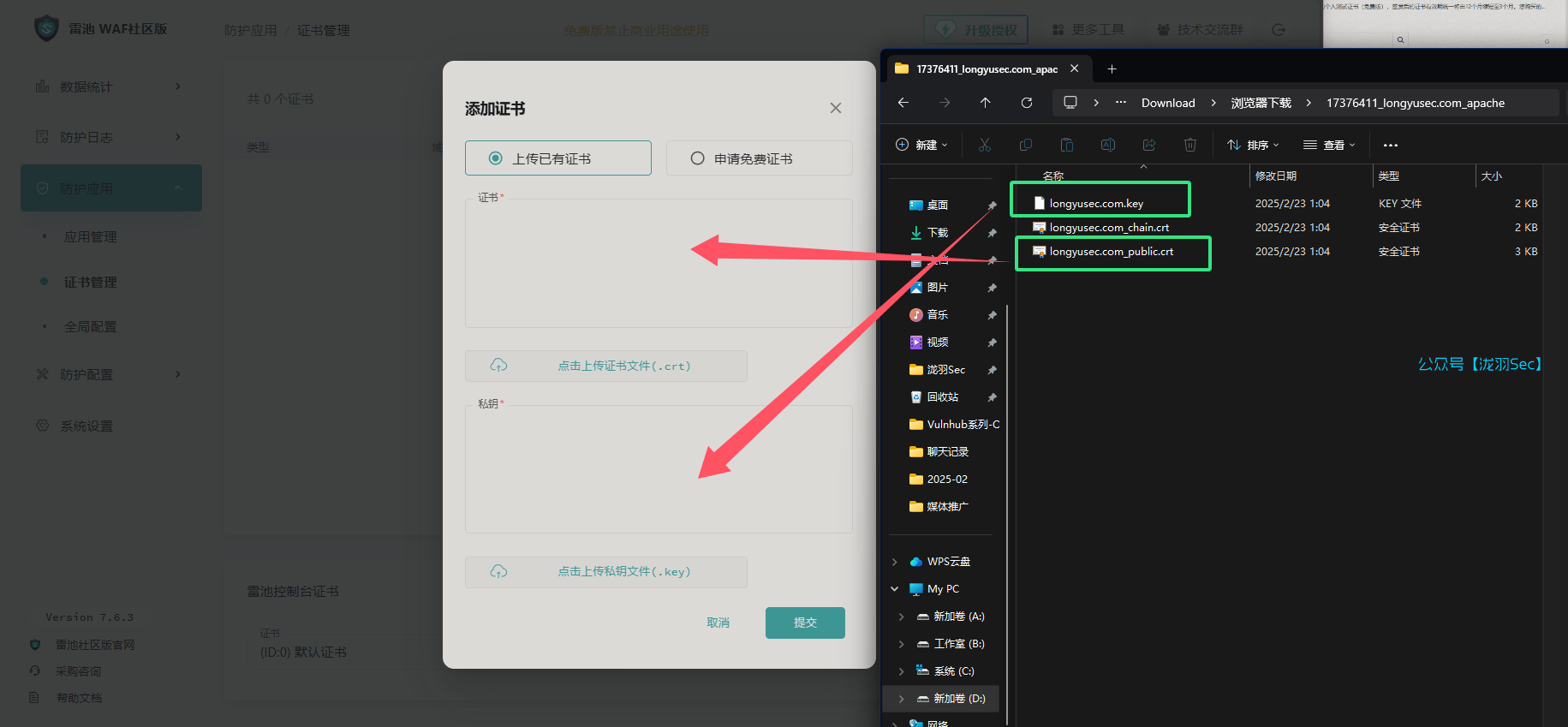

选择添加自己的证书文件

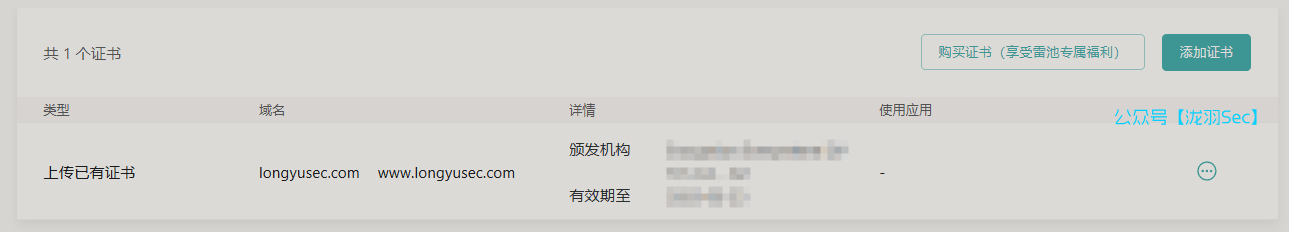

上传成功即可看到自己的证书文件

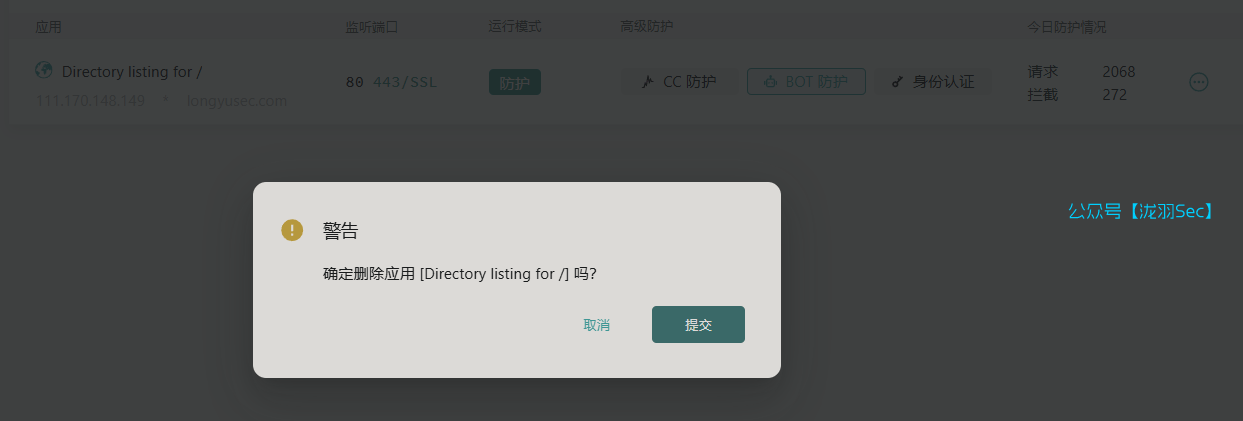

之后我们删除刚刚创建的站点

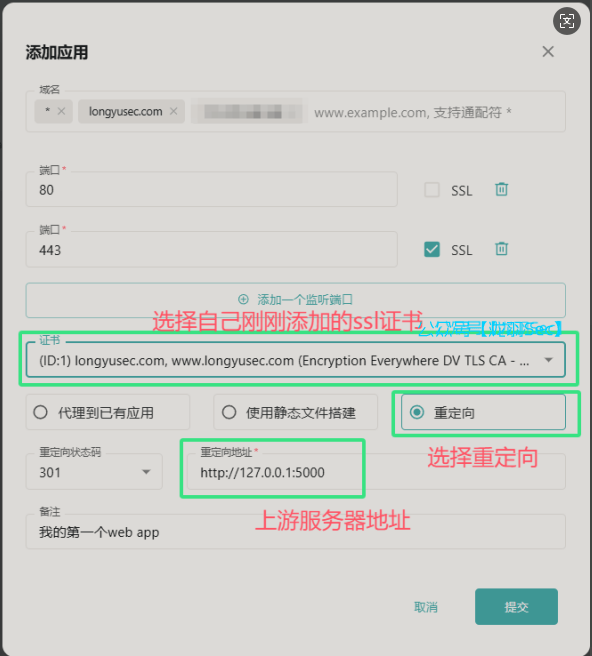

之后来到应用管理,添加应用,选择自己的证书,并添加一个端口

这样就能直接https访问啦,由于我没有备案,国内运营商对未备案域名的 HTTPS 访问会直接阻断 TCP 连接(重置 RST 包),而非返回拦截页。

雷池商业版创新性搭载粒子动画引擎,其可视化攻防态势大屏通过动态粒子流技术,完美实现:

并且雷池商业版采用军工级暗物质美学设计,其深空黑主界面搭载

防护日志

其他的功能也挺好用的,还请自行探索了

服务器选择:国内高防服务器(推荐网盾云4H4G10M)。

域名解析:将自定义域名(如longyusec.com)解析至国内服务器IP。

系统配置:

1# 更新源并安装基础工具 2apt update && apt upgrade -y 3apt install docker.io docker-compose

拉取Docker镜像。

一键安装:

1bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

管理界面:访问 https://[IP]:9443,配置反向代理规则。

服务端(国内服务器):

1# frps.ini

2[common]

3bind_port = 7000

4token = your_secure_token

启动命令:

1./frps -c frps.ini

客户端(内网设备,如Kali):

1# frpc.ini

2[common]

3server_addr = longyusec.com

4server_port = 7000

5token = your_secure_token

6

7[web]

8type = tcp

9local_port = 80

10remote_port = 5000

启动命令:

1./frpc -c frpc.ini

证书申请:

雷池绑定证书:

.key和.crt文件,在站点配置中启用HTTPS并绑定443端口。攻击拦截演示:

http://longyusec.com?id=1' AND 1=1--http://longyusec.com?name=<script>alert(1)</script>流量监控看板:

DDoS防御测试:

使用

hping3

模拟SYN Flood:

1hping3 -S --flood -p 80 longyusec.com

结果:网盾云自动清洗流量,服务保持可用。

合规性:

运维建议:

定期更新雷池规则库:docker exec safeline-mgt ./scripts/upgrade.sh

FRP服务端配置防火墙:

1ufw allow 7000/tcp # FRP控制端口 2ufw allow 5000/tcp # 业务暴露端口

灾备方案:

https://longyusec.com → 穿透至本地Kali的Web服务。雷池WAF目前有丰富的支持内容,包括官方网站、帮助文档、技术交流论坛、微信技术交流群等等,不用担心使用过程中遇到问题,找不到解决方案。

帮助文档:https://docs.waf-ce.chaitin.cn/zh/home

技术交流论坛:https://rivers.chaitin.cn/discussion

雷池WAF微信技术交流群

可扫码加入一起交流探讨