发布于 1 年前

发布于 1 年前

玄蜂001

更新于 1 年前

11

0

很多业务可能过了代理过来,虽然站点配置了通过XXF或者X-real-ip接收ip,但是当批量扫描的攻击者也加了XXF过来攻击时,一旦开启了《全局-高频攻击限制》,就会导致获取的上一层代理的地址被封禁。

所以建议增加排除功能,攻击报文正常拦截,但是不影响全局的高频攻击限制,也更加安全。目前“高频访问限制”是有contenttype排除,希望“高频攻击限制”也增加排除机制

被美团开除的骑手小李

更新于 1 年前

8

0

冲

梦醒

更新于 1 年前

牛

雷池 - 小小

更新于 1 年前

攻击者的 xff 是在你自己的 xff 之前不会误判才对

玄蜂001

更新于 1 年前

但是它加了,之后获取到了来源IP就变成网络连接地址,也就是上一跳的地址了诶

雷池 - 小小

更新于 1 年前

没太理解,比如你的用户源 ip 是 1.1.1.1 。代理网关转发之后的XFF 应该是 1.1.1.1。

如果伪造了 xff 3.3.3.3,那么过了网关之后是 3.3.3.3,1.1.1.1。

这两种情况取到的都是 1.1.1.1 这个 ip。因为 waf 是从右边往左取。

玄蜂001

更新于 1 年前

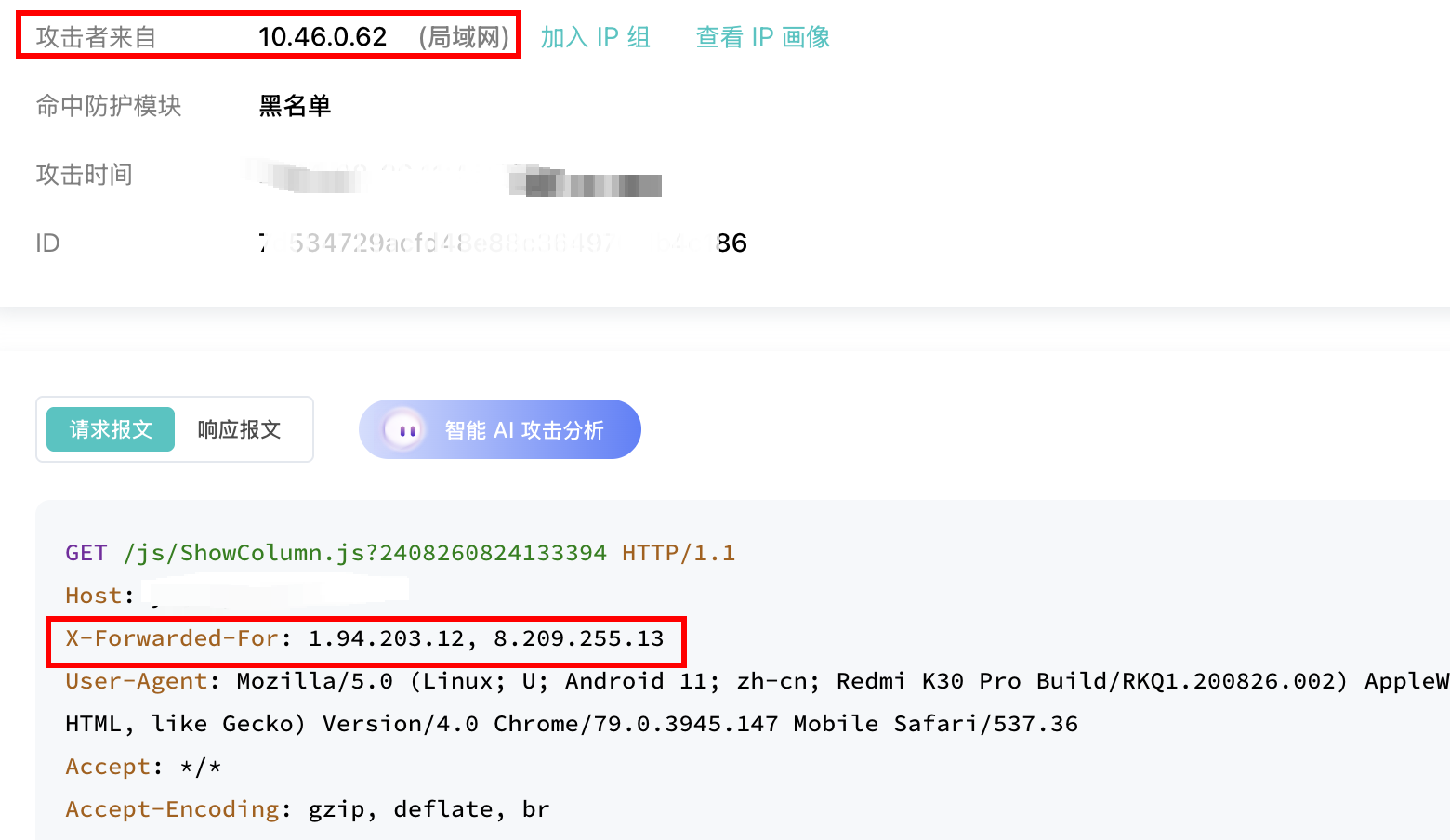

雷池 - 小小

更新于 1 年前

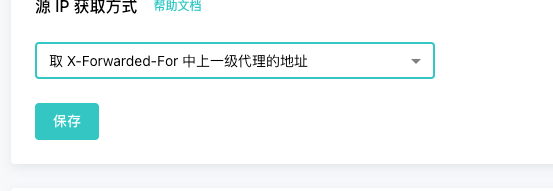

你 ip 获取方式配置是啥

玄蜂001

更新于 1 年前

全局配置:

雷池 - 小小

更新于 1 年前

xff 里面哪个是对的ip

玄蜂001

更新于 1 年前

这我也不确定啊,只看到了攻击报文

比如下面这个,只有一个的就可以识别成功

雷池 - 小小

更新于 1 年前

那你这么设置就行

玄蜂001

更新于 1 年前

嗯嗯,你配置的对,不过为了安全考虑防止别人用2个xff来伪造导致我上一跳被封禁,所以我选择还是不开算了,谢谢你的回答