发布于 3 个月前

发布于 3 个月前

南部响介

更新于 3 个月前

0

0

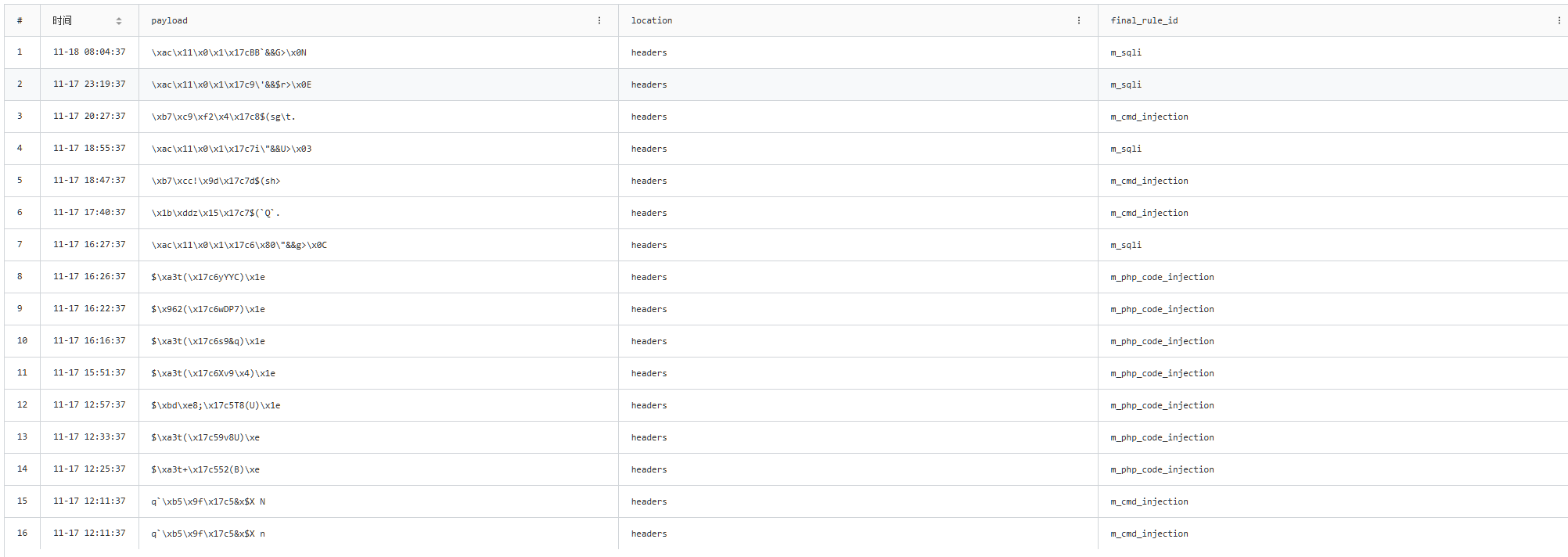

decode path 为hex,会触发各种类型的误报,如下:

请问有办法单独针对hex解码做白名单吗,或者禁用掉hex解码

南部响介

更新于 3 个月前

0

0

请求里面确认没有上述的payload特征,猜测是hex解码后,触发了语义引擎?看特征是只要出现了 $, () 这些字符就会拦截

雷池-ll

更新于 3 个月前

暂时不支持禁用hex解码,分析下具体拦截的日志特征来做加白吧

南部响介

更新于 3 个月前

这里通过正则匹配的加白,hex解码后仍然生效吗

南部响介

更新于 3 个月前

0

0

分散在各种url上面,根本没办法加白。

有办法通过在容器里改个配置临时支持下吗,误报太多了

南部响介

更新于 3 个月前

0

0

到业务处的表现就是随机拦截,没有任何特征和规律,随机拦截请求。没法规避

因为payload可能出现在header中,还可能出现在cookie中。如果出现在了cooike,那这个人的登录态所有请求都会被拦截。

雷池-ll

更新于 3 个月前

为什么认为这是误报呢?请提供一些waf上的具体拦截日志

南部响介

更新于 3 个月前

闹了个乌龙,waf 实际没有拦截,只是告警出来了。

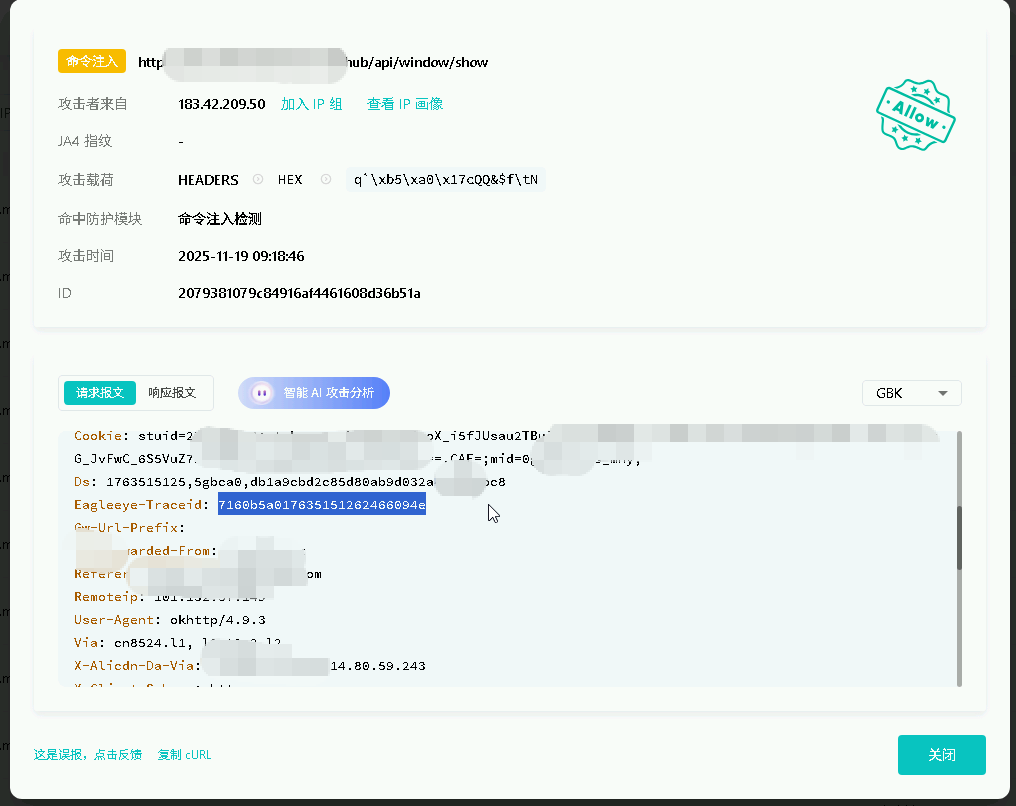

如图,请求中有个字段Eagleeye-Traceid: 7160b5a017635151262466094e 数据,被认为是16进制数据。

hex 解码后

刚好和paylaod里面能匹配上。

因为日志通过syslog 发送到了阿里云sls上,没注意观察action 字段。登录waf后才发现实际未拦截